情報漏洩の事例7選。原因から企業がとるべき対策も紹介

目次[非表示]

情報漏洩の主な原因となる外部攻撃、内部不正、人的ミスとは?

情報漏洩は、多くの場合、外部からのサイバー攻撃、内部関係者による不正、あるいは人的なミスのいずれかによって引き起こされます。まず外部攻撃・内部不正・人的ミスそれぞれの概要と特徴を説明します。

外部攻撃

外部攻撃とは、ハッキングによる不正アクセスやマルウェア感染などのサイバー攻撃を指します。

具体的には、フィッシングメールによるウイルス侵入、ランサムウェアによるシステム破壊と情報窃取、DDoS攻撃を伴うハッキングなどが挙げられます。これら外部攻撃による情報漏洩事件は特に特定の企業を狙った標的型攻撃が頻発しています。外部攻撃は情報漏洩原因の中で最も多く報告されており、高度化・巧妙化する攻撃手法に対抗するためのセキュリティ強化が不可欠です。

内部不正

内部不正とは、企業など組織内部の関係者による個人情報や機密情報を不正に持ち出したり漏洩させたりする行為を指します。

具体的には、従業員が在職中に入手した顧客データを退職後に持ち出して転職先で利用するケース、社内システムから秘密情報を盗み見て外部に売却するケースなどがあります。特に退職予定者をはじめとする内部関係者によるデータ持ち出しが多いことが指摘されており、在職中に蓄積した取引先情報や顧客リストを無断でコピーする事例が後を絶ちません。内部不正が発覚した場合、関係者への調査や法的措置が必要となり、組織にとって大きな信用失墜や損害賠償リスクにつながります。

▼【資料ダウンロード】退職社員の情報漏洩について詳しく知りたい方はこちらもおすすめ

人的ミス

人的ミス(ヒューマンエラー)とは、不注意や操作ミスによって意図せずに情報を漏洩してしまうケースを指します。

具体的には、メールの誤送信や業務用デバイス・USBメモリの紛失、サーバーやクラウド設定ミスなどが挙げられます。これらは悪意がない分見過ごされがちですが、東京商工リサーチが発表した調査によると、重大な情報漏洩事故の4割は内部の人的ミスが原因とも言われ、注意が必要です。人的ミスによる漏洩事故を防ぐには、社員一人ひとりのセキュリティ意識向上やダブルチェックの徹底、誤送信防止ツールの導入などの対策が求められます。

内部からの情報漏えいの発生リスクとは

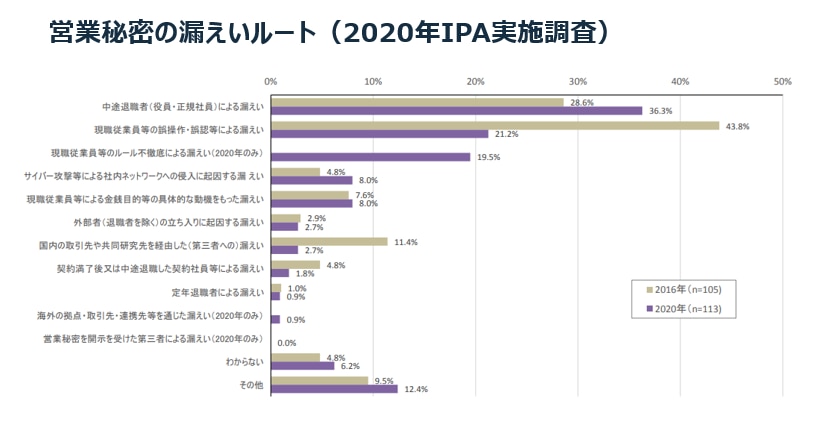

ここまで、内部関係者からの情報漏洩の事例を取り上げてきましたが、情報漏洩全体から見て、内部からの情報漏洩の割合はどの程度のものなのでしょうか。

IPAが2020年に発表した調査によると、情報漏洩のルートで最も発生頻度が多いのは、「中途退職者」という調査もあります。他には、契約満了や中途退職した契約社員や定年退職者からの情報漏洩という事例も報告されており、内部からの情報漏洩リスクは非常に高いと言えます。

「企業における営業秘密管理に関する実態調査2020」(IPA)

内部からの情報漏洩リスクを考える際に必要なのは、従業員は社内のどこにどのようなセキュリティ対策が実施されているのかを把握している点です。USBメモリを使用できないように設定しても、印刷して持ち出し出来るかもしれません。印刷ログには、ファイル名が残されることを知っているかもしれません。クラウドサービスのDropboxの私的利用を禁止しても、エバーノートやGドライブの私的利用は許容されているかもしれません。

では、このような様々な情報出口を全て遮断してしまえばいいのか。例えば、印刷するために上司に許可を求めるような設計にしてしまうと、生産性が低下しうる可能性は大いに考えられます。スプレッドシートを含むGドライブを社内の共有用に使用されている企業もあるかもしれません。関連企業との情報共有のために、社外との共有を許可している企業もあるかもしれません。このように現場の業務フローを見た際に、情報の出口を完全に遮断しきるのは、非常に難易度が高いといえます。

次は、もし情報漏洩してしまったらという観点で考えてみたいと思います。日本アイ・ビー・エム株式会社が実施した「2024年データ侵害のコストに関する調査レポート」によると、情報漏洩したデータの特定と封じ込めまで283日要しているそうです。検知までに7ヶ月程度を要してしまうと、場合によっては流出した技術はすでに転用され、自社が損害を被っている可能性もあります。

実際に前述のIPAの調査によると、営業秘密の漏洩事例の認識方法の中に、「自社しか知り得ない情報が掲載されているのを偶然発見した」、「自社しか知り得ない情報を他社が使用しているのを偶然発見した」というアンケート結果も公表されています。

情報漏洩の事例

以下では、実際に発生した情報漏洩の事例をもとに、具体的な経緯や漏洩の手口、企業・団体の対応と再発防止策について紹介します。

事例①:業務委託先のUSBメモリ紛失による情報漏洩

ある自治体が委託していた業務委託先の社員によって、市民約46万人分の個人情報を保存したUSBメモリが一時的に紛失する事故が発生しました。

この社員は、業務のため、住民基本台帳などのデータを保存したUSBメモリを業務目的で持ち出していました。しかし、外出時、かばんごと紛失してしまいました。その後、警察による捜索によりUSBメモリは回収され、自治体は調査委員会を設置したうえで「個人情報の漏洩は確認されなかった」と発表しました。調査報告では、USBメモリの持ち出しに関する事前許可の取り決めがあったにもかかわらず、委託社員がそのルールを認識しておらず、さらに委託元による教育・監督体制も不十分だった点が厳しく指摘されました。

これを受けて自治体は、USBメモリを含む外部媒体の持ち出しに関する手順やルールの周知徹底、委託先を含む情報管理体制全体の再構築に取り組む方針を打ち出しました。

事例②:元社員による技術情報の社外漏洩

ある製造業の元社員が、スマートフォン関連の液晶技術に関する情報を中国企業に漏洩し、警察に逮捕および書類送検される事件が発生しました。

この元社員はSNSを通じて中国企業から接触を受け、技術情報を提供する見返りとして相手企業の情報を受け取る約束をしていましたが、実際には一方的に自社の情報のみが奪われてしまったことが判明しました。漏洩手口としては、社内から不正に入手した技術資料をUSBメモリにコピーし、私用PCからメールに添付して送信する方法が用いられていたとされています。

企業側は本件を受け、情報管理体制の見直しや従業員教育の継続的な強化に取り組んでいます。

事例③:教育機関でのヒューマンエラーによる個人情報の誤送信

ある大学では、職員が海外の提携先に送付する名簿ファイルを作成する過程で、全学生の情報が含まれたマスターデータのシートを削除し忘れるというミスが発生しました。

その結果、メールでファイルを送信した際に、本来関係のない全在籍学生の個人情報が外部に誤って提供されてしまいました。大学側は誤送信に気づくとすぐに送信先に連絡を取り、ファイルの削除を依頼・確認しました。

また、対象となる学生への個別通知と謝罪を行い、再発防止策として全職員への注意喚起や、メール送信時の添付ファイル確認を徹底するルール強化に取り組んでいます。

事例④:提携先社員による技術の海外漏洩

ある半導体メーカーの提携先企業に所属していた元社員が、研究データを海外の企業に漏洩し、不正競争防止法違反の容疑で逮捕される事件が発生しました。

この元社員は、共同研究の過程で得た営業秘密に該当する技術情報を不正に取得し、国外の半導体企業に提供していたとされています。企業側はこの行為に対し、元社員および提供先企業に対して、1000億円を超える損害賠償を求める訴訟を提起しました。

本件を受け、企業側では入退室時の持ち物検査、USBメモリの使用禁止、スマートフォンの持ち込み制限といった物理的・制度的な管理体制の強化に取り組んでいます。

▼【資料ダウンロード】製造業で起こる情報持ち出しリスクと対策についてはこちら

事例⑤:メール誤送信による会員情報の流出

ある不動産会社において、従業員の操作ミスにより、会員向けメールの送信時に1,000件超のメールアドレスが外部に流出する事故が発生しました。

同社が管理する会員に一斉メールを送信する際、本来「BCC」で送るべきメールアドレスを「宛先」に誤って入力して送信してしまったことが原因です。電子メールを受領された会員からの指摘によって誤送信が発覚し、翌日に企業側が公表しました。メールアドレスのみの流出ではありますが、受信者同士に他の会員の情報が見えてしまうため、個人のプライバシーに関わる問題として対外的な影響も無視できません。

本件を受けて企業側は、個人情報を含むメール送信時の手順やチェック体制を見直しと全従業員への周知徹底をするとともに、再発防止策として継続的な情報セキュリティ教育の徹底と、情報管理体制の強化に取り組んでいます。

事例⑥:元社員による海外企業への技術情報漏洩

ある化学メーカーで働いていた元従業員が、重要な技術情報を中国企業に漏洩させたとして、大阪地裁が懲役2年と罰金100万円、執行猶予4年(求刑懲役2年、罰金100万円)を言い渡しました。

この事件の発端は、中国企業がグローバルに利用されているSNS、LinkedInで日本の化学メーカーの技術開発部門に所属する元従業員にコンタクトを取ったこととされています。

報道によると、元従業員LinkedInのプロフィールには、所属企業名や技術開発に従事していることを公表しており、中国企業が技術情報を目的に接触を図ってきたのではないかと推察されます。元従業員は社内サーバーに保管された技術情報をUSBで持ち出し、私用PCからフリーメールで中国企業に技術情報を流出させたと言われています。

推察ではありますが、技術開発部門に所属する元従業員に取って、機密事項である技術情報へのアクセスは容易であり、USBなどの外部媒体の使用を認めるセキュリティポリシーであれば、情報セキュリティの機密性の観点では、情報の持ち出しはいつでも起こり得たと言わざるを得ません。

本件は、海外企業への技術流出という「経済安全保障」上の重大な懸念も含んでいます。流出した技術が軍事転用されるリスクや、情報を活用したITサービス提供を通じて企業や国家の情報が搾取される懸念など、企業が直面するリスクはますます複雑化しています。

事例⑦:転職時に持ち出された技術情報による訴訟問題

あるIT企業において、元従業員が競合企業への転職時に、前職の技術情報を持ち出した事件は、2021年春に話題になりました。前職の企業は、転職先の企業を訴訟提起し、1,000億円規模の損害賠償請求を行いました。

企業にとって、技術情報の保護は、自社の競争優位性を保つためにも、重要です。類似製品を作成されてしまうと、シェアの低下や価格の引き下げによって収益性の低下など、非常に大きな経営リスクとなります。

このようなケースは、退職・転職時における技術情報の流出リスクをあらためて浮き彫りにしたものです。情報のアクセス制御や、持ち出し状況の可視化、退職時のチェック体制の強化など、平時からの備えが重要になります。

技術情報の漏洩はどのように防ぐことが出来るのか

エルテスでは、従業員が使用するPCログや勤怠データなどの様々なデータを横断的に分析、つまりログを通じて人の振る舞いをあぶり出し、リスク予兆を検知するサービスを提供しています。

アメリカの犯罪研究者であるドナルド・R・クレッシーの不正の発生を高める3要素「動機・プレッシャー」「機会」「正当化」、不正のトライアングル理論という考え方があります。3要素が揃うと、不正のリスクが高まると考え方です。このような理論を元に、ログ分析から「動機・プレッシャー」「機会」などの情報をあぶり出し、リスク予兆に活用しています。

今回ご紹介した某化学メーカーで働いていた従業員は、自身の研究への社内評価が低いことを不満に思っており、流出先との情報交換によって、自らの知識を高め、社内評価を上げたいという思いがあったと述べています。

仮にではありますが、このような「動機・プレッシャー」を把握した上で、深夜誰も働いていないオフィスで社内サーバーから技術情報をダウンロードするような行為があった場合には、「動機・プレッシャー」に加えて、「機会」も内部不正が生じやすい状況が発生したとして、企業側にアナウンスを出すことが出来たかもしれません。

また、必ずしもアクセス履歴などのリスクシナリオに基づく分析だけでなく、普段の業務時は異なる振る舞い、例えば休日に重要情報にアクセスする、突然ファイル名を変更するなどのイレギュラーな振る舞いを行うユーザーを検知した場合は企業側にアナウンス致します。

オフィスにいれば、「顔色悪いな、最近残業多いな」という変化に気づくことが出来ましたが、テレワークでそのような変化には、気づきづらくなっていると思います。そのような問題に対しても、ログ上のふるまいから変化に気づき、そっとサポートすることも可能です。

ここで、一つ重要な点として、弊社サービスは従業員を監視するものではありません。不正のトライアングルの理論のように、要素が揃ってしまえば、誰しもリスクを伴う行動を取ってしまう可能性があるという前提で、インシデントが起きる前に予兆を把握し、個人も企業も守る。さらには、インシデントを防ぐことで、企業の信頼を守り、全従業員の雇用を守るという観点で利用いただきたいと考えております。

▶【資料ダウンロード】内部脅威検知(IRI)サービスの詳細はこちら

まとめ

情報漏洩は、外部攻撃だけでなく内部不正や人的ミスによっても発生し、企業に深刻な損害をもたらします。特に内部からの漏洩は発見が遅れやすく、被害が拡大しやすいため、予防策とあわせて迅速かつ適切に対応できる体制の整備が重要です。

エルテスでは、社内体制の構築支援からリスクの予兆検知、インシデント発生後の対応・評判回復までを一貫して支援する、デジタルリスクマネジメントサービスを提供しています。

情報漏洩や内部不正リスク対策にお悩みの際は、ぜひお気軽にご相談ください。

情報持ち出し・情報漏えい対策は、エルテスへ