【事例解析】「元同僚」からの依頼が不正の入り口となった内部不正事案

本注意喚起情報は、実際に発生した内部不正事案を基に、その手口と教訓、そして具体的な検知方法について掘り下げるものです。実際の事案を参考にしつつ、特定の事案を特定されないためのフェイク情報を含めて作成しています。あらかじめご了承ください。

目次[非表示]

インシデントの概要:元従業員と現役社員の共謀

本件は、他社へ転職した元従業員からの依頼に応じる形で、社内の情報が漏洩した事案です。

- 発生時期

2024年5月以降 - 事案の構図

2022年に同業他社へ転職した「元社員A」および「元管理職B」から依頼を受けた現役の事務社員が、顧客の同意を得ることなく、不正に顧客情報を伝えていました。 - 対象情報

氏名、生年月日、契約内容、解約返戻金額など。 - 被害規模

数名分の顧客情報の漏洩を確認。

発生の原因や動機:「信頼関係」の悪用と心理的隙

不正の動機は、金銭的な報酬よりも「過去の人間関係」に起因しています。

事務社員は、かつて同じ職場で働いていたA氏・B氏との関係性から、情報提供の求めを断りきれず、安易に協力してしまいました。

どれほどコンプライアンス研修を重ねても、「元上司の頼みだから」「仲の良かった同僚を助けたい」といった「情」による不正を精神論だけで防ぐことには限界があることを示しています。

事案の技術的な特徴:狙われた「競合優位性」の高いデータ

技術的な観点で見ると、持ち出された情報には「契約内容」だけでなく、「解約返戻金額」といった、競合他社が乗り換え提案を行う際に極めて有利に働くデータが含まれていました。 情報の持ち出しはハッキングのような特異な手法ではなく、「正規権限を持つ社員による、通常業務を装ったアクセス」を通じて行われたと推察されます。

このような「権限内での不正操作」は、一般的なセキュリティソフトでは検知が難しく、ログの相関分析が必要となるケースです。

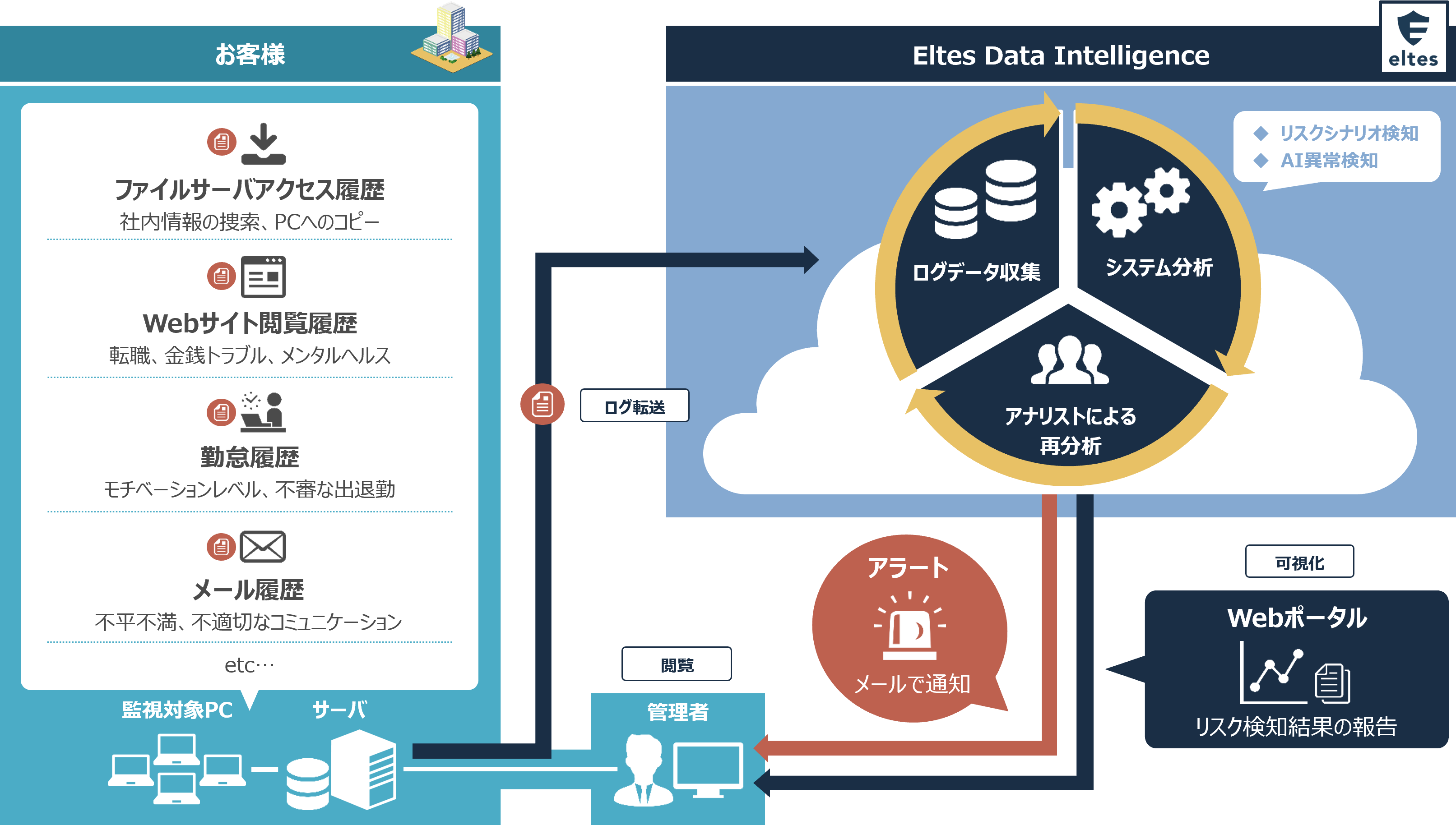

IRI内部脅威検知サービスで対応可否

弊社の提供する内部脅威検知サービス(IRI)では、このような「正規権限を悪用した持ち出し」に対して、多角的なログ分析によって検知が可能です。

弊社の提供する内部脅威検知サービス(IRI)では、このような「正規権限を悪用した持ち出し」に対して、多角的なログ分析によって検知が可能です。

検知すべき行動のログとロジック

想定される検知すべき行動のログ

- 重要システムへのアクセス・ダウンロードログ

事務担当者の通常の業務量を超えた、連続的な顧客情報の閲覧や抽出。 - 外部への情報送信ログ

社用メールから外部(元同僚の個人アドレス等)への送信、クラウドストレージやファイル転送サービスへのアップロード(ブラウザ利用およびBox、Googleドライブ等のエクスプローラ上の操作を含む)。 - ファイル操作ログ(相関分析による予兆検知)

ファイル名、フォルダ名の変更やファイルもしくはフォルダの圧縮(ZIP化)、および外部記録媒体(USBメモリ等)への書き込み。※単一の操作だけでなく、「名称変更・圧縮」から「書き込み」に至る一連の不審な挙動を相関分析することで、情報の隠蔽や持ち出しの意図を高い精度で検知します。

IRIの検知ロジックによる対応

IRIは、単発のログ監視では見逃しがちな不正の予兆を、「動機・接触・持ち出し」の一連の行動プロセスとして相関分析し、高い精度で検知します。

- 動機の把握

金銭トラブルを示唆するサイトへのアクセスや転職活動など、不正の「動機」や「予兆」となる動きをキャッチします。

※上記は一般的な動機の把握例であり、今回の事例に限定したものではありません。 - 情報接触・準備(ファイル遷移の特定)

重要システムへのアクセス過多や通常業務の範囲を超えた大量ダウンロードに加え、その後のファイル名変更やフォルダの圧縮(ZIP化)といった、持ち出しに向けた隠蔽・準備行為(ファイル遷移)を追跡します。 - 外部持ち出しの検知

準備されたデータが、元同僚の個人アドレスへのメール送信、クラウドストレージやファイル転送サービスへのアップロード、あるいはUSBメモリ等の外部メディアへの書き出しなど、どの経路で持ち出されたかを一連の挙動と紐づけて特定します。

このように、断片的な操作を一つの「不正ストーリー」として繋ぎ合わせることで、巧妙に隠蔽された情報の持ち出しを未然に防ぎます。

まとめ

皆様の組織の「監視の目」は機能していますか?

今回の事案は、顧客リストや契約情報を扱うあらゆる企業で起こりうる「普遍的なリスク」です。 「社員を信じている」ことは大切ですが、厳格な監視体制を敷くことは、不正を未然に防ぐだけでなく、「魔が差す瞬間」を作らせないことで、結果的に社員を守ることにも繋がります。

「退職者との癒着をどう防ぐか?」 「PC操作ログが、ただの『記録』として眠っていないか?」 もし現状の対策に不安を感じられたら、ぜひ一度内部リスクの専門家にご相談ください。

弊社の内部脅威検知サービス(IRI)では、膨大なログの中から「リスクの兆候」を自動で抽出します。貴社の環境に合わせた最適な監視シミュレーションをご提案いたします。

内部不正対策に関するご相談はこちら