UEBAとは?SIEM・EDRとの違いと振る舞い検知の重要性を解説

近年、企業における情報セキュリティの脅威は、外部からのサイバー攻撃だけでなく、内部不正や従業員の過失による情報漏洩など、組織内部で発生するリスクまで広がっています。例えば、退職予定者が重要な顧客データを持ち出す、委託先の従業員がアクセス権限を悪用して情報を持ち出すような内部関係者による情報の持ち出しが後を絶ちません。

サイバー攻撃などの外部脅威とは異なり、内部不正は正規の権限を持つ人物によって行われるため、従来型のセキュリティ製品だけでは早期の発見が難しいのが現実です。こうした内部リスクに対して注目されているのがUEBA(User and Entity Behavior Analytics|ユーザー・エンティティ行動分析)です。

このコラムでは、UEBAについて分かりやすく紹介していきます。

目次[非表示]

UEBAとは

UEBA(User and Entity Behavior Analytics)とは、機械学習と行動分析を用いてネットワーク内の異常な活動を検知するセキュリティツールです。

この「振る舞い検知」によるアプローチによって従来のセキュリティでは見逃しやすかった脅威や内部不正の兆候を捉えることができます。

UEBAの特徴は以下の3点です。

特徴① 行動の「ベースライン」を自動で学習

UEBAの最大の特徴は、機械学習を用いて、ユーザーやデバイスの通常の行動パターンを自動的に学習し、「ベースライン」を確立する点であり、特定のルールや定義に頼る従来のセキュリティツールとは一線を画しています。

例えば、「このユーザーはいつもこの時間帯に、このサーバーにアクセスする」「このデバイスは、通常このくらいのデータ量をやり取りする」といった日常的な振る舞いを学習し、そのパターンから外れる動きを異常と見なします。

これにより、事前に想定していなかった未知の脅威にも対応することが可能になります。

特徴② 内部脅威の検知に特化

UEBAは、特に内部脅威の検知に強みを発揮します。従来のセキュリティ対策が外部からの侵入を主な対象としていたのに対し、UEBAは正規のアクセス権を持ったユーザーによる不正な行動を検出できます。

例えば、退職予定の従業員が機密情報を大量にダウンロードしたり、システム管理者のアカウントが乗っ取られて通常とは異なる操作が行われたりするような行動を、ベースラインとの比較によって見つけ出します。

特徴③ セキュリティ担当者の負担を軽減

UEBAは、膨大なアラートの海に埋もれがちなセキュリティ担当者の負担を大幅に軽減します。機械学習によって、本当にリスクの高い行動に優先順位を付けてアラートを通知するため、調査の効率が向上します。

また、従来のルールベースでは、些細な行動が多数の誤検知を引き起こすことがありましたが、UEBAは行動の文脈を考慮するため、不要なアラートを減らすことができます。

これにより、限られた人材とリソースでも、より高いレベルのセキュリティを維持することが可能になります。

SIEM / EDR / UEBA の違い

内部不正やサイバー攻撃を検知するセキュリティソリューションには様々な種類があり、中でもSIEM、EDR、UEBAは混同されやすい傾向にあります。

ここでは、それぞれの違いを整理して解説します。

SIEMとUEBAの違い

まずは、SIEMとUEBAの役割の違いから見ていきましょう。

SIEM | UEBA | |

主な目的 | 多様なログを統合し、既知の攻撃パターンを検知 | ログデータから未知の脅威や不審な行動を検知 |

アプローチ | ルールベースの相関分析で全体像を把握 | 機械学習でユーザーの行動パターンを分析 |

得意な | サイバー攻撃やマルウェア感染など、システム全体に影響を及ぼすインシデント | 内部不正、アカウントの乗っ取りなど、人による不審な行動 |

SIEM(Security Information and Event Management)は、さまざまなセキュリティ機器やシステムから生成されるログやイベントデータを一元的に収集し、既知の攻撃パターンやセキュリティイベントを検知するソリューションです。膨大なログデータを統合的に管理し、ルールベースの相関分析によってシステム全体に影響を及ぼすインシデントの全体像を把握することに長けています。

UEBAはSIEMが収集したログをさらに高度に分析するための補完的な役割を担うことが多く、機械学習を用いてユーザーやデバイスの行動パターンを分析することで、従来のルールでは検知できない未知の脅威や不審な行動をあぶり出します。具体的には、あるユーザーが普段と異なる時間帯に機密情報にアクセスしたり、通常使わないアプリケーションを実行したりといった、個々の行動パターンから逸脱した振る舞いを検知することを得意としています。

UEBAとEDRの違い

次に、EDRとUEBAの違いを比較します。

EDR | UEBA | |

主な目的 | エンドポイントでのマルウェア感染や不審なプロセスを検知・対応 | システム全体でのユーザーやデバイスの異常な振る舞いを特定 |

アプローチ | 実行されるプロセスの挙動を監視 | ユーザー固有の行動パターンを学習・分析 |

得意な | PCやサーバー内で実行されるマルウェアや不正なプロセス | 通常とは異なる時間帯のアクセスや、通常使わないアプリケーションの実行など、人による不審行動の兆候 |

EDR(Endpoint Detection and Response)は、PCやサーバーなどのエンドポイントに特化したセキュリティソリューションであり、マルウェア感染や不審なプロセスを検知・対応することを目的としています。脅威の侵入後の攻撃被害を最小限に抑えることに焦点を当てており、PCやサーバー内で実行されるマルウェアや不正なプロセスの挙動検知に優れています。

UEBAは、EDRのように単一の端末に特化するのではなく、ネットワーク全体にわたるユーザーやデバイスの行動を監視します。UEBAはマルウェアの感染自体を検知するのではなく、内部の人間による不正やアカウント乗っ取りといった、通常のシステム挙動に見せかけた不審な振る舞いを特定することに長けています。

「通常と異なる行動」の検知例

次に、UEBAが「通常と異なる行動」として具体的にどのようなパターンを検知するのかを説明します。

休日・深夜帯のシステムアクセス

従業員が普段の業務時間である午前9時から午後6時までしかログインしないという行動パターンが確立されている場合、休日や深夜2時といった時間帯に社内のファイルサーバーへアクセスする行動は、通常の業務行動とは大きく異なるため、システムはこれを異常な行動として自動的に判断し、検知対象とします。

同様に、出張予定がない場所からのVPN接続や、本来出勤日ではない日に行われた行動も、個人の振る舞い履歴と比較して異常な行動として認識され、不正の予兆としてアラートが発せられます。

機密情報の大量ダウンロード

特定の従業員が普段のデータダウンロード量と比べて著しく大量のデータをダウンロードする行動が見られた場合、部署内や全従業員の平均的なダウンロード量と比較して突出した行動が見られた場合は、機密情報の持ち出しを意図した異常な行動である可能性が高いと判断されます。

許可外のWeb・ストレージサイトへのアクセス

企業のセキュリティポリシーによって業務での利用が制限されているオンラインストレージサービスや特定のウェブサイトへアクセスする行為は、業務目的から逸脱している可能性が高いと判断され、即座に検知されます。

例えば、機密情報を個人のクラウドストレージにアップロードしたり、不正なファイル共有サイトを利用したりする行為が該当し、システムは許可外の行動を迅速に捉え、管理者へアラートを発します。

通常と異なるログイン元からのアクセス

海外のIPアドレスや、従業員の出張予定がない地域からのVPN接続、企業が管理していない個人の端末から社内のアプリケーションツールにログインする行為は、たとえその人物が従業員であっても、私的な利用や情報持ち出しのために利用されている可能性が高いと判断されます。

このような通常とは異なるログイン元からのアクセスは、不正アクセスや内部不正の予兆として、迅速に検知されるため、万が一アカウント情報が盗まれたり、第三者によって悪用されたりするリスクにも早期に対応することが可能です。

閾値ベース検知と機械学習ベース検知の違い

UEBAにおける「閾値ベース検知」と「機械学習ベース検知」は、ユーザーやエンティティの異常な行動を検知するための異なるアプローチです。それぞれの特徴と違いをまとめて紹介します。

閾値ベース検知

閾値ベース検知は、事前に設定されたルールや固定された基準に基づいて異常を判断する手法です。例えば、特定のユーザーが1時間以内に3回以上ログインに失敗した場合など、あらかじめ決められた回数や頻度を超えた場合にアラートを発します。この手法は、明確なルールを人が定義するため、検知ロジックが理解しやすく、管理が比較的容易です。

ただし、未知の攻撃や、ルール外の巧妙な不正行動には対応できず、閾値の設定が難しいため、過剰なアラート(過検知)や、逆に重要な脅威の見逃しが発生する可能性があります。

機械学習ベース検知

機械学習ベース検知は、AIや機械学習のアルゴリズムを用いて、ユーザーやエンティティの過去の行動を学習し、ベースラインを自動的に生成する手法です。このベースラインから大きく逸脱した行動を異常として検知します。

この手法は、ユーザーの行動変化を動的に学習するため、従来のルールベースでは見つけにくい未知の脅威や、複雑な攻撃パターンにも対応可能です。また、個々のユーザーの「通常」の行動を理解することで、不要なアラートを減らし、セキュリティ担当者の負担を軽減する効果も期待できます。

しかし、アルゴリズムの選択やパラメータの調整に専門知識が必要となる場合があり、初期の導入には時間やコストがかかることがあります。

UEBAにおける両者の比較

UEBAにおける両者の違いは、検知ロジックの柔軟性と検知対象にあります。

閾値ベース検知は、事前に人が設定した固定ルールに基づいて、既知の脅威を対象とします。明確なルールがあるため検知の根拠が分かりやすい一方で、ルール外の行動には対応できません。

機械学習ベース検知は過去のデータから自動で学習したパターンに基づいて、未知の脅威や巧妙な行動を検知します。行動の文脈を考慮するため誤検知が少なく、動的な脅威に適応できる利点があります。

今日のUEBAソリューションは、これら両方の手法を組み合わせることで、より高精度な異常検知を実現しています。例えば、機械学習で高リスクと判断された行動が、さらに閾値ベースのルールに合致した場合に、より優先度の高いアラートを発するといった形で連携が可能です。

IRIが実現する高度な内部脅威検知

内部脅威対策に不可欠なUEBAですが、導入・運用には専門知識が求められ、自社での最適化は容易ではありません。環境に応じたルール設計やアラートの精査、運用プロセスの構築など、発生する負担は多岐にわたります。このような課題に対し、多くの企業が外部の専門サービスを利用しています。

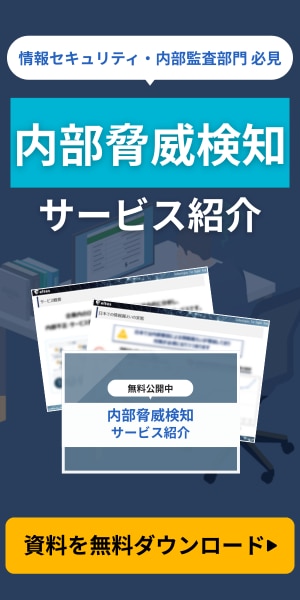

エルテスが提供する「内部脅威検知サービス(Internal Risk Intelligence)」は、UEBAの仕組みを活用した高度な内部脅威対策サービスです。ツール提供にとどまらず、お客様のログを専門アナリストが分析し、実効性のある運用を実現します。

これまで蓄積してきたノウハウを基に設計されたシステム分析と、データアナリストの経験に基づいた人の目による判断支援を組み合わせることで、誤検知や過検知を減らし、重要な情報のみをお客様に報告することが可能となります。

①導入企業に合わせたカスタマイズされたリスク評価

エルテスはサービス導入前にお客様の勤務体系や業務ルールを詳細にヒアリングし、その情報に基づいて業務行動かどうかの判断基準を細かく調整します。例えば、業務の特性上やむを得ない深夜作業や大容量通信がある場合は、事前にホワイトリスト化することで不要なアラートを削減します。

すべての企業に一律の基準を適用するのではなく、一社一社に合わせたカスタマイズされた基準でリスクを判断しています。

②専門アナリストの知見による精度の高い報告

システムによる自動分析で検知されたリスク行動は、専門アナリストがお客様の業務背景や役職、部門の特性と照らし合わせて再評価します。また、お客様が特に注視したいと要望される機密性の高いファイルに関するログや、委託従業員のログについては、システムで必ず目視分析ができるように構築することが可能です。

システム単体では見過ごされやすいリスクも、アナリストの知見と経験を掛け合わせることで、お客様にとって本当に必要な情報だけを選別し、精度の高い報告を実現します。

▶ 内部脅威検知サービスWebポータル資料を【無料】ダウンロード

まとめ

UEBAとは、ユーザーやデバイスの行動を分析し、通常とは異なるパターンを検知するセキュリティ技術です。SIEMやEDRとの違いは、監視対象と検知アプローチにあり、UEBAは特に内部不正や未知の脅威検知に強みを持ちます。

エルテスの内部脅威検知サービスでは、蓄積されたノウハウが生み出す高度な振る舞い検知と、アナリストによる判断支援を組み合わせることで、誤検知を抑えつつ、内部不正につながる本当に危険な行動を見逃さない運用を実現します。

サービスの導入や、具体的な課題についてのご相談はぜひお気軽にお問い合わせください。

情報漏洩対策のご相談は、エルテスへ