ランサムウェア攻撃の手口と国内被害実態|企業が取るべき多層的防御策を解説

デジタル化が進む現代において、企業が直面する最も深刻なサイバーセキュリティリスクの一つがランサムウェアです。

このコラムでは、ランサムウェアの仕組みと被害事例、そして企業が取るべき対策の重要性について包括的に解説します。

目次[非表示]

ランサムウェアとは

ランサムウェアとは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語です。この悪質なプログラムに感染すると、コンピューターデータの暗号化や、端末がロックされ使用不能になり、その復旧と引き換えに金銭が要求されます。

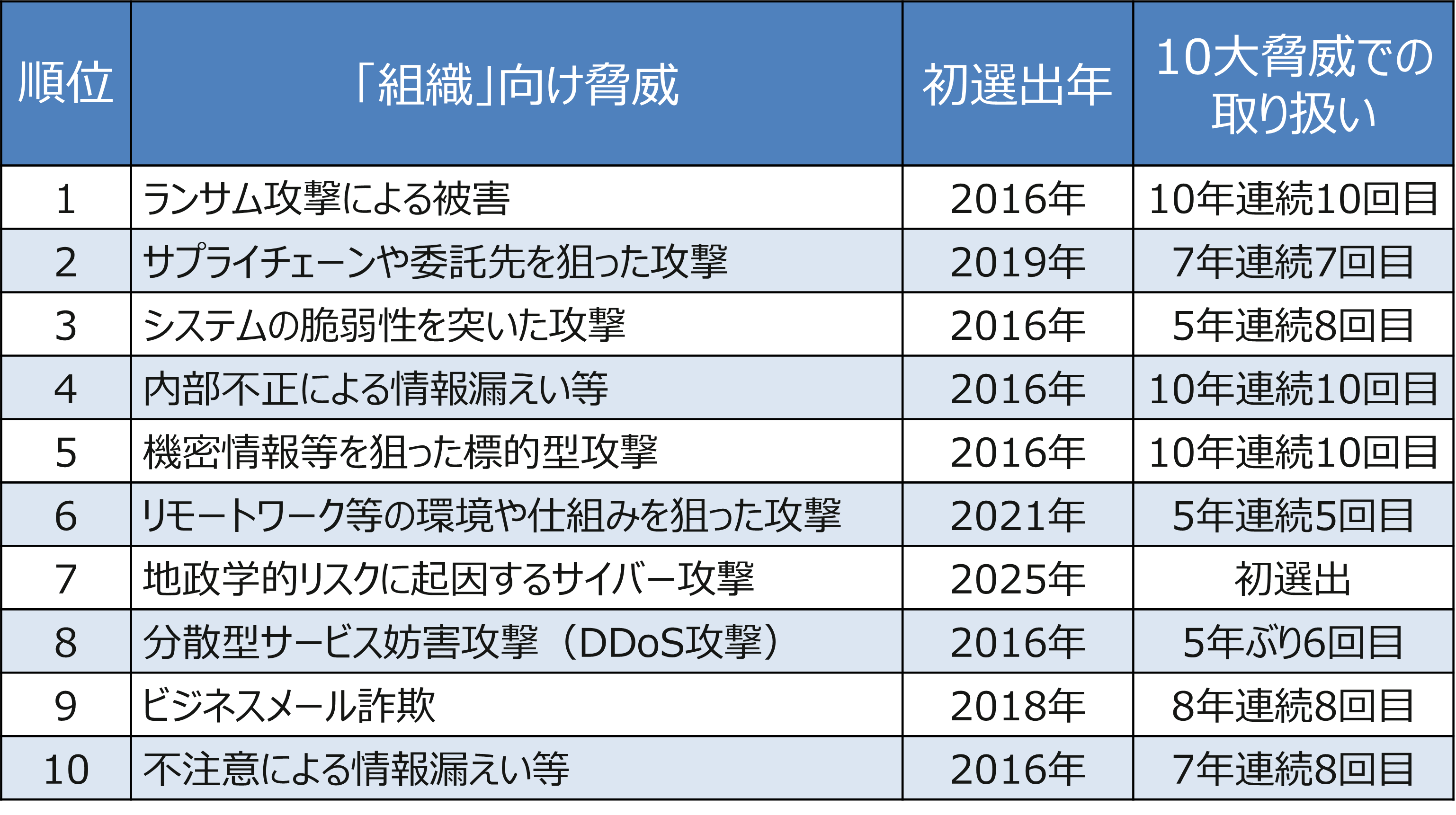

出典:情報セキュリティ10大脅威 2025 – IPA

2017年に世界的に流行した「WannaCry」によって広く知られるようになり、情報処理推進機構(IPA)の「情報セキュリティ10大脅威」では、2016年以降、組織部門で10年連続で選出され、直近5年間は連続して1位を占めるなど、今日において最も注意すべきサイバー攻撃手法の一つとなっています。

企業が直面するランサムウェア攻撃の実態

近年のランサムウェア攻撃は、無作為にばらまく手口から、特定の企業や組織を狙う標的型へと移行しています。かつては不特定多数にメールを送りつける手法が主流でしたが、現在は企業のネットワークの脆弱性を綿密に突いた、計画的かつ組織的な攻撃が中心となっています。

標的型攻撃の対象は、セキュリティ体制が脆弱な医療機関や製造業、教育機関など、社会インフラを支える組織に及びやすく、事業継続に致命的な影響をもたらします。一件ごとの被害規模が大きく、復旧には長い期間と高いコストを要する傾向にあるため、深刻な脅威として認識されています。

攻撃手法も巧妙化が進み、企業をさらに追い詰める手段が講じられています。データを暗号化するだけでなく、事前に窃取した機密情報を「公開されたくなければ身代金を支払え」と脅迫する「二重恐喝(ダブルエクストーション)」が横行しています。

さらに、サービス妨害攻撃(DDoS)を加えて多重に圧力をかける「三重恐喝(トリプルエクストーション)」も報告されており、企業が金銭の支払いに応じざるを得ない状況に追い込まれるケースが増加しています。

また、データの暗号化すら行わず、情報窃取だけで脅迫する「ノーウェアランサム」という手口も登場しており、これらの進化は企業側の対策を見越したものであり、今後も新たな手口が登場すると見込まれます。

攻撃者の組織化

サイバー攻撃が巧妙化している背景のひとつには、RaaS(Ransomware as a Service)と呼ばれるビジネスモデルの台頭があります。RaaSは、ランサムウェア本体や身代金要求のインフラなど、攻撃に必要な一式を「サービス」として提供するもので、専門知識を持たない攻撃者でも簡単にランサムウェア攻撃を仕掛けられるようになりました。

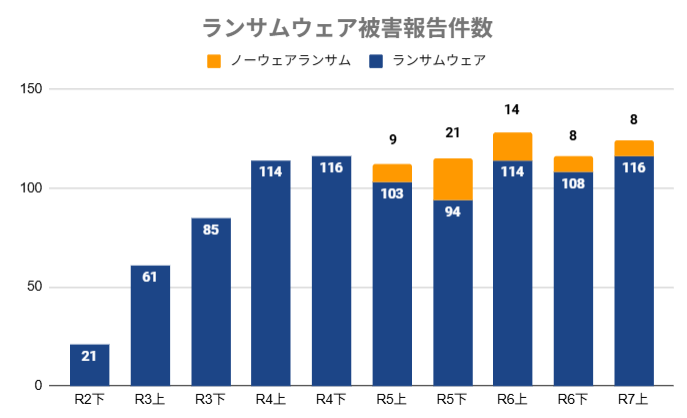

警察庁サイバー警察局「令和7年上半期における

サイバー空間をめぐる脅威の情勢等について」よりエルテス作成

警察庁サイバー警察局が2025年9月公開した「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」によれば、2025年上半期におけるランサムウェアの被害報告件数は116件と、2022年下半期と並び最多となりました。特筆すべきは、その被害組織の割合です。規模別で見ると、中小企業は77件で全体の約3分の2を占めて件数・割合ともに過去最多となっています。

この統計は、もはや「大企業だけが狙われる」「うちは小規模だから大丈夫」といった認識が通用しないことを明確に示しており、企業規模に関わらず、全ての組織が攻撃の標的となり得る現実を認識し、適切なセキュリティ対策を講じることが不可欠です。

ランサムウェアの感染手口

出典:情報セキュリティ10大脅威 2021 – IPA

ランサムウェアは、一般的なマルウェアと同様に、様々な経路から企業ネットワークへと侵入します。主な感染経路とその手口は次のとおりです。

① メール

特に多くのランサムウェアが侵入する経路として、メールが挙げられます。攻撃者は、迷惑メールのように不特定多数へ大量に送信する手法に加え、実在する企業や取引先になりすました標的型のフィッシングメールを送りつける場合もあります。

メール本文中のリンクをクリックさせて不正サイトに誘導したり、添付ファイルを開かせてマルウェアを実行させたりする手口で、受信者をだまして感染させます。件名や差出人名を偽装して興味を引き、「至急対応ください」「重要」など煽る文面で開封・クリックを促す手法が典型です。

② Webサイト・不正広告

メールだけでなく、日常的に利用されるWebサイトも感染経路となり得ます。攻撃者は、一見正常に見えるWebサイトに悪意あるスクリプトを埋め込み、ユーザーがサイトを閲覧するだけでランサムウェアをダウンロード・実行させようとします。

また、正規の広告ネットワークに入り込み、悪意のある広告を配信して感染を狙う「マルバタイジング」も報告されています。

③ ソフトウェア

OSやアプリケーション、ネットワーク機器のセキュリティホールを突かれて侵入されるケースも多いです。

近年は各種ソフトのセキュリティ更新が頻繁に提供されていますが、「更新が面倒」「後回し」と放置していると、その未修正の脆弱性を悪用されるリスクが高まります。実際、Windows未更新の脆弱性を狙い、ネットワークを通じて自動拡散したランサムウェアの事例も存在します。

④ リモートアクセス

さらに、テレワークの普及に伴い、社外から社内ネットワークへ接続するリモートアクセス環境が狙われるケースが増加しています。

強固なパスワードや多要素認証を施していないリモートデスクトップやVPN機器は、ログイン試行や既知の脆弱性を突かれ、容易に侵入を許してしまう可能性があります。一度社内に侵入されてしまうと、そこから先は内部のあらゆるシステムにランサムウェアをばら撒かれる危険があります。

⑤ 外部メディア

物理的な外部メディアも、感染経路となり得ます。ランサムウェアに感染したPCで使用したUSBメモリを別のPCに接続することで、感染が拡大するリスクがあります。

また海外では、実在の官公庁や有名企業からのノベルティを装ったUSBメモリを企業に郵送し、「BadUSB」と呼ばれる手口で内部ネットワークに侵入させる悪質な事例も報告されています。このように、社外から持ち込まれる記録メディアも、不用意な接続がランサムウェア侵入の入口となり得るため、厳重な注意が必要です。

ランサムウェア攻撃の国内被害事例

ランサムウェア攻撃は、企業の業務停止や機密データの流出といった深刻な被害を引き起こし、その影響はあらゆる業種に及んでいます。

ここでは、社会に大きな影響を与えた国内の事例を3つご紹介します。

事例① 医療機関が受けたサプライチェーン攻撃

ある医療機関がランサムウェア攻撃を受け、電子カルテを含む総合情報システムに大規模な障害が発生した事例です。

原因調査の結果、攻撃は委託先の給食管理サーバーを経由したサプライチェーン攻撃であったことが判明し、その結果、救急患者の受け入れ停止や初診受付の中断、予定手術の延期を余儀なくされるという、医療現場に深刻な影響を及ぼす事態となりました。

事例② 重要インフラに対する攻撃

国内有数の港湾にあるコンテナターミナルのシステムがランサムウェア攻撃を受けた事例です。

港湾の統合システムが完全に麻痺し、コンテナの搬出入業務が約3日間にわたり停止し、港湾業務に多大な経済的損失を与えただけでなく、国内の物流全体にも影響を及ぼしました。

事例③ メディア企業における大規模情報漏洩

メディア企業の関連サービスがランサムウェア攻撃を受け、複数のウェブサービスが全面停止に追い込まれた事例です。

攻撃によって、相当数の仮想マシンが暗号化され、利用不能になったことで、Webサービス全般のシステムが数カ月間利用停止となり、約25万件以上もの個人情報が漏洩したことが判明しました。また、サイバー攻撃関連の特別損失として36億円を計上し、純利益予想の大幅な下方修正を行うなど、経営に甚大な影響を及ぼしました。

ランサムウェア感染を防ぐ対策

ランサムウェアから自社を守るためには、技術的な防御策と組織的な体制整備の両方を講じる必要があります。

攻撃手法が高度化している現在、単一の対策だけでは不十分であり、「侵入させない予防策」と「万一侵入されても被害を最小限に抑える抑止策」を多層的に組み合わせることが、企業にとって極めて重要です。

以下では、企業が今すぐ取り組むべき具体的な対策について解説します。

技術的な対策① ネットワークとアクセスの見直し

万が一マルウェアが侵入しても被害範囲を局所化できるよう、社内のアクセス権限やネットワーク構成を徹底的に見直すことが不可欠です。

業務上必要最小限の権限付与を基本とし、共有フォルダや重要データへの書き込み権限を限定、管理者権限アカウント数の絞り込み、退職者の権限を速やかに削除するなど、厳格な権限管理を徹底する必要があります。

また、部門ごとにネットワークをセグメント化することで、ひとつの端末が侵害されても他部門への感染拡大を防ぎ、仮に感染しても暗号化される範囲を限定できる可能性があります。

さらに留意すべきは、ネットワーク機器そのものに内在する脆弱性要素です。ファイアウォールやVPN機器、ルータ、スイッチといった基盤機器は、古いファームウェアや未適用のセキュリティパッチが原因で攻撃の踏み台となるケースが多く報告されています。特に、リモートアクセス用VPN装置の脆弱性を突いた侵入は、ランサムウェア攻撃の主要な入口の一つとされています。

技術的な対策② セキュリティ製品の導入

従来型のウイルス対策ソフトやファイアウォールに加え、近年はUTM(統合脅威管理)機器やEDR(エンドポイント検知・対応)ツールの導入が有効です。

UTMは、ファイアウォール、侵入検知(IDS/IPS)、ウイルス対策、Webフィルタリングといった複数のセキュリティ機能を一体化した製品であり、ネットワークの出入口で外部からの不正アクセスやマルウェア侵入を未然に防ぎます。

EDRはPCやサーバーといった端末上の挙動をリアルタイムで監視し、不審な動きを検知・遮断する仕組みで、万一内部に侵入を許した場合でも被害拡大を迅速に食い止められます。

これらのツールを組み合わせることで、ネットワークと端末の両面から包括的な防御が可能です。

組織的な対策① インシデント対応体制の整備

ランサムウェアに限らずサイバーインシデントが発生した際、迅速かつ的確に対処するためには、インシデント対応の体制をあらかじめ用意しておくことが不可欠です。具体的には、緊急時に指揮を執る担当部署や責任者(例:情報システム部門内のCSIRTチーム)を定め、関係者の役割分担や意思決定プロセスを事前に決めておくことで、被害抑制と早期復旧を進めることができます。

また、平時から対応手順書を整備し、机上演習やバックアップ復元訓練などを通じて有事の対応をシミュレーションしておくことも非常に有効です。

組織的な対策② 外部の専門機関との連携

自社内に十分なサイバーセキュリティ専門人材がいない場合は、あらかじめ外部の専門機関と連携しておくことが重要です。信頼できるセキュリティベンダーとの契約を結ぶことで、マルウェア感染時の技術的な調査・封じ込め・復旧支援などを迅速に受けられる体制を構築できます。

エルテスでは、高精度な監視ソリューションの導入・運用支援から、インシデント発生時の緊急対応までを一気通貫でサポートしており、自社内でカバーしきれない部分を外部パートナーが補完することで、より実効性の高いセキュリティ体制を実現します。

Internal Risk Intelligenceが実現する高度な内部脅威検知

現代のサイバー攻撃で最も深刻な外部脅威の一つであるランサムウェアは、フィッシングメールやVPN・RDPの脆弱性、サプライチェーン経由といった、外部からの明確な侵入を主な経路としています。そのため、多くの企業では、EDRやファイアウォール、脆弱性管理、ゼロトラストネットワークの導入といった、外部からの脅威を封じ込めるための多層的な防御体制の構築を最優先に取り組んでいます。

しかし、どれだけ外部対策を強化しても、ランサムウェアの侵入を完全に防ぐことは現実的に困難であり、最後の突破口となるのは、フィッシングメールの開封や私物端末の接続、安易なパスワードの使用といった、組織内部の無自覚な行動であることが少なくありません。

また、一度侵入を許してしまった後の被害拡大は、権限管理の甘さ、アクセスログの未監視、ファイル共有範囲の広さ、退職者アカウントの放置といった内部統制の不備によって決定的になります。これらの内部の脆弱性は、攻撃者に二次的な攻撃のチャンスを与えてしまうのです。

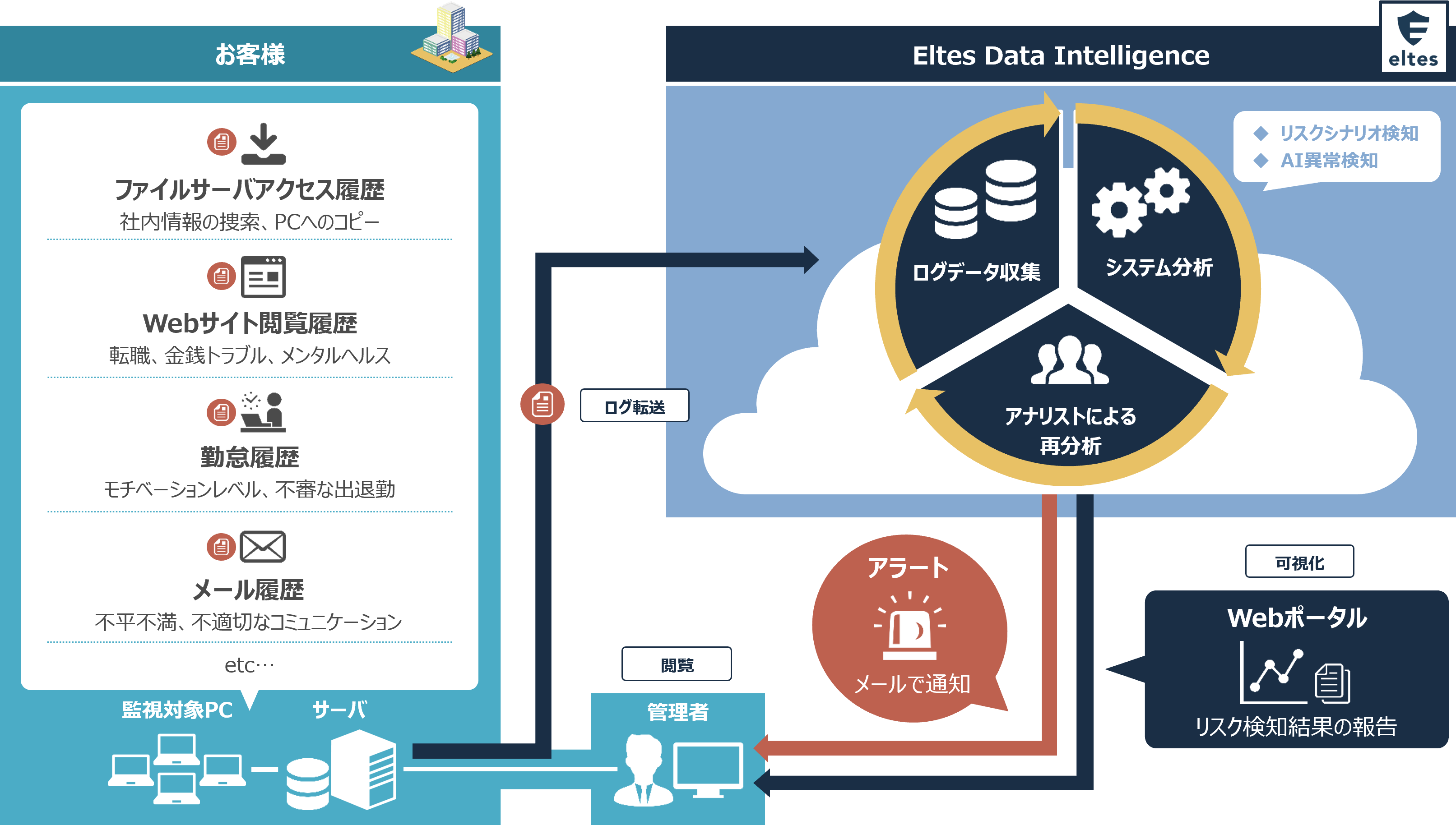

エルテスは、こうしたランサムウェアの被害を深刻化させる「内部からの脆弱性や兆候」に着目し、内部脅威検知サービス(Internal Risk Intelligence)を提供しています。

内部脅威検知サービスは、社内の多様なログデータを横断的に解析することで、大量のファイル持ち出しや深夜帯の不審なアクセス、業務とは無関係なWebサイトへの頻繁な接続など、通常とは異なるリスク行動を自動的に検知します。さらに、システムによる自動検知と専門アナリストによる分析という二重のプロセスにより、リスクの早期把握を実現します。

これにより、「感染後の横展開を抑える」「社内の権限や操作ログを可視化して迅速な対応を可能にする」「類似行動の再発を防ぐ」といった、被害の抑止と再発防止の観点から極めて有効な対策を講じることができます。

導入企業の声|株式会社GRCS様

株式会社GRCS様は、リスクマネジメント企業として多くのセキュリティ製品を導入する一方、全従業員の操作ログ常時監視までは及んでおらず、内部脅威対策に課題を抱えていました。従業員間の監視によるログを分析する側の精神的な負担を避けるため外部サービスの導入を検討していたところ、IPO準備を機に内部脅威検知サービスを導入されました。

サービス導入後は、全従業員の操作ログを常時監視できるようになったことで、ログ分析の効率が格段に向上しました。さらに、IPOの際に証券会社から必ず問われる「社内の情報セキュリティ対策」についての質問にも、「IRIを導入し、社員のリスクに繋がり得る振る舞いを検知・分析・対策しています」と、より説得力のある回答ができたため、情報セキュリティに関する追加の質問が一切なかったと伺っています。IRIは、IPO準備においても非常に有用だとご評価いただきました。

▶ 内部脅威検知サービスWebポータル資料を【無料】ダウンロード

まとめ

ランサムウェア攻撃の脅威と対策について、ランサムウェアの仕組みと被害事例、そして企業が取るべき対策の重要性まで説明してきました。近年のランサムウェア攻撃は標的や手口がますます高度化しており、決して他人事ではありません。

実際の現場では、「対応が遅れたことで復旧が数週間かかってしまった」「二次被害が広がってしまった」といった事例が後を絶ちません。ただし、ランサムウェアの攻撃に備えるためには、外部からの攻撃を防ぐだけでなく、内部統制と行動監視の両輪を整えることが不可欠です。

エルテスの内部脅威検知サービスは、外部防御だけでは見過ごされがちな内部の脆弱性に対処し、被害の深刻化を防ぐための決定的なソリューションを提供します。未然防止のセキュリティ体制構築に向けて、ぜひお気軽にお問い合わせください。

情報漏洩対策のご相談は、エルテスへ