「組織における内部不正防止ガイドライン」準拠に必要な特権ID管理と早期不正発見

内部不正は近年深刻化しており、IPAの「情報セキュリティ10大脅威」や「組織における内部不正防止ガイドライン」でも対策の重要性が指摘されています。中でも特権IDの管理は特に重要です。

このコラムでは、特権ID管理の基本から、IPAのガイドラインや法令・業界基準が求める要件、さらには内部不正を未然に防ぐための具体的なソリューションまで、企業が取るべきセキュリティ対策を網羅的に解説します。

目次[非表示]

- 1.特権ID管理とは

- 2.特権IDとは

- 3.特権IDと一般IDの統制の違い

- 3.1.IDとユーザー数の関係

- 3.2.権限の強さ

- 4.「組織における内部不正防止ガイドライン」が求める特権ID管理要件とは

- 4.1.内部不正防止の基本5原則

- 4.2.法令・業界基準に準拠するための要件

- 5.特権ID管理不備による課題

- 5.1.必要以上のアクセス権限

- 5.2.パスワード管理の不備

- 5.3.操作ログ監視と検知体制の不備

- 5.4.操作ログの正当性確認不足

- 5.5.安易な設定変更

- 6.効果的な特権ID管理を実現する5つのステップ

- 6.1.① 特権IDの申請と承認プロセスの管理

- 6.2.② 特権IDの管理

- 6.3.③ 特権IDのアクセスログの記録

- 6.4.④ 特権ID定期的な確認

- 6.5.⑤ 外部組織による社内管理体制の客観的評価

- 7.内部不正の「早期発見」を可能にする対策

- 8.内部不正を未然に防ぐためのソリューション

- 9.まとめ

特権ID管理とは

特権ID管理(PIM: Privileged Identity Management)とは、情報システムの起動・停止や設定変更など、強力な権限を持つ「特権ID」を不正利用から守るための包括的なセキュリティ対策です。

具体的には、特権IDの利用状況を監視し、「誰が」「いつ」「何のために」使用したかを詳細に記録することで、セキュリティリスクの低減、コンプライアンス遵守、およびコスト削減を目的としています。

情報漏洩対策について知りたい方は、こちらの記事を参考にしてください。

特権IDとは

特権IDとは、一般ユーザーIDでは実行できない「システムへのアクセス権限変更」「システム自体の設定変更」「システムの起動・停止」など、システム管理者がメンテナンスを行う際に使われる特別な権限を付与されたアカウントです。

一般的には、WindowsのAdministratorやUNIX/LinuxのRootなど、あらゆるデータベースやオペレーティングシステム(OS)において全権限付与される特別なアカウントが該当します 。

特権IDと一般IDの統制の違い

特権IDと一般IDには、統制において主に2つの異なる点があります。

項目 | 一般ID | 特権ID |

IDとユーザー数 | 基本的に1人のユーザーに | 基本的に1つのシステムに1つのIDのみ。 |

権限の強さ | 最低限の権限のみ。システム全体に影響を与えるような強い権限は持たない。 | すべての権限を持つ。悪用された場合、システムに甚大な被害をもたらす可能性がある。 |

IDとユーザー数の関係

一般ID: 通常、1人のユーザーに1つのIDが割り当てられ、各々の業務に必要な最低限の権限のみが付与されます。

特権ID: 基本的に、1つのシステムに1つのIDしか存在しないのが一般的です。複数のシステム管理者が1つの特権IDを共有して使いまわすことも多く、不正アクセスの原因となるリスクがあるため、徹底的な管理が求められます。

権限の強さ

一般ID: システムの中枢機能の停止や変更など、システム全体に影響を与えるような強い権限は与えられていません。

特権ID: システムの仕様変更を含むすべての権限を持っています。そのため、悪用された場合はシステムに甚大な被害をもたらす可能性があります。

「組織における内部不正防止ガイドライン」が求める特権ID管理要件とは

内部不正対策を始めるには、まずIPAの「組織における内部不正防止ガイドライン」を参考に、対策の基本的な考え方と具体的な要件を理解することが重要です。

内部不正防止の基本5原則

内部不正を防止するためには、次の5つの基本原則を押さえることが重要です。

内部不正防止の基本5原則 |

①犯行を難しくする(やりにくくする) |

②捕まるリスクを高める(やると見つかる) |

③の見返りを減らす(割に合わない) |

④犯行の誘因を減らす(その気にさせない) |

⑤犯罪の弁明をさせない(言い訳させない) |

この中でも、特権ID管理は特に「犯行を難しくする」「捕まるリスクを高める」という原則を技術的な側面から具現化する役割を担います。

法令・業界基準に準拠するための要件

特権ID管理の重要性は、IPAのガイドラインに留まらず、他の重要な法令や業界基準でも厳格な管理が求められています。

- J-SOX法(金融商品取引法における財務報告に係る内部統制報告制度):

ITシステムにおけるアクセス制御や監査証跡の保持が強く求められ、特権IDの不適切な利用は監査上の重大な欠陥と見なされます。 - PCI DSS(Payment Card Industry Data Security Standard):

カード会員データを保護するため、固有のIDとパスワードの利用、全てのシステムコンポーネントに対するログ取得とレビューが必須要件とされています。

したがって、これらの法令やガイドラインに準拠し、組織の信頼性を高めるためには、効果的な特権ID管理が必須だと言えます。

特権ID管理不備による課題

特権IDの管理はどの企業においても重要な取り組みであるにもかかわらず、多くの企業でその運用に課題を抱えています。

必要以上のアクセス権限

内部不正対策の基本は、ユーザーやシステムが必要最低限の権限のみを持つべきという「最小特権の原則」です。しかし、実際には業務に関係ないにもかかわらず、特権IDが付与されたまま放置してしまうことが多く、これが不正アクセスや情報漏洩のリスクを高めます。

アクセス権限の重要性とエンドポイントセキュリティの選び方について知りたい方は、こちらの記事を参考にしてください。

パスワード管理の不備

特権IDのパスワード管理に不備があると、組織のセキュリティは著しく脆弱になります。特に、複数のユーザー間でパスワードが共有されている場合、誰がいつ、どのような操作を行ったかの追跡が困難となり、重大なセキュリティリスクにつながります。また、パスワードポリシーが不十分であったり、多要素認証が導入されていなかったりすることも、問題がさらに深刻になります。

操作ログ監視と検知体制の不備

特権IDの操作ログ監視と検知体制の不備は、内部不正の発見遅延と被害拡大の大きな要因となります。ログの単なる蓄積だけでなく、操作が承認済みか、変更管理プロセスを経ているか、不正操作がないかを評価する体制が重要です。

ログ分析がセキュリティ対策に不可欠な理由と重要性については、こちらの記事で解説しています。

操作ログの正当性確認不足

収集した操作ログをもとに、特権IDが正しく使われたか検証し、不正な変更がないか監査する必要があります。正当性確認のプロセスがない場合、システム管理者はいつでも自由に特権IDを利用できる状態となり、個人的な動機や悪意に基づいて不正な操作を行う機会を与えてしまいます。

ログ監視ツールで後悔しない選び方と導入前に知っておきたいポイントについては、こちらの記事で解説しています。

安易な設定変更

システムやアプリケーションに対する重要な変更は、適切に記録・承認された上で実施されているか、無許可の操作が行われていないかを常に確認することが重要です。安易な設定変更は、意図しないセキュリティホールを生み出し、将来的に重大なインシデントを引き起こすリスクがあります。

効果的な特権ID管理を実現する5つのステップ

特権ID管理は、システムのセキュリティを確保し、内部不正を防ぐ上で極めて重要です。効果的な特権ID管理の5つのステップを紹介します。

① 特権IDの申請と承認プロセスの管理

特権ID管理の最初のステップは、特権IDの申請と承認プロセスを厳格に管理することです。具体的には、「いつ、誰が、どのシステムに対して、何のために特権アクセスを必要とするのか」を明確にした上で申請させ、権限を持つ責任者が妥当性を審査し、承認するワークフローを確立する必要があります。

② 特権IDの管理

承認された特権IDは貸し出さずに、期間外は使用できない一時的なアクセス権限を与えることで、情報漏洩などのセキュリティリスクを防ぎます。

③ 特権IDのアクセスログの記録

特権IDのアクセスログは、トラブル発生時の原因特定と迅速な復旧に不可欠です。特に複数の人が共用している場合、誰がいつどのような作業を行ったかを記録するため、利用者名、利用日時、作業内容を必ずログに含めることが重要です。

④ 特権ID定期的な確認

特権IDは一度発行したら終わりではなく、定期的な「棚卸し」と「アクセスレビュー」が不可欠です。定期的に全特権IDと付与された権限をリストアップし、システム担当者によるレビューで必要性を確認することで、不要なIDや過剰な権限を速やかに削除し、「最小権限の原則」を維持することが重要です。

⑤ 外部組織による社内管理体制の客観的評価

社内管理体制を客観的に評価するには、第三者機関に定期的な監査を依頼することが有効です。内部チェックでは見落とされがちな問題点が明らかになり、専門家による指摘を通じて管理レベルの継続的な向上が期待できます。

また、外部監査の結果はコンプライアンス遵守の証明となり、企業がセキュリティ対策に取り組む姿勢を対外的に示すことにもつながります。

内部不正の「早期発見」を可能にする対策

特権ID管理の観点も含め不正行為を迅速に検知し、被害の拡大を防ぐには、操作ログの取得と分析が不可欠です。システム上の操作履歴を詳細に記録することで、問題発生時の原因究明だけでなく、異常な兆候の早期発見につながります。

しかし、膨大なログの中から不審な動きを人手で発見することは極めて困難なため、ログ監視ツールを導入し、特権IDの操作ログを含む様々なログを常時監視し、分析する仕組みを構築することが重要です。

ログ監視ツールは、あらかじめ設定されたルールやAIを活用することで、通常とは異なる異常なパターンや、内部不正を示唆するような挙動を自動的に検知します。不審なアクティビティが検知された際には、担当者にアラートが通知されるため、早期に状況を把握し、被害が拡大する前に食い止めることが可能になります。

内部不正を未然に防ぐためのソリューション

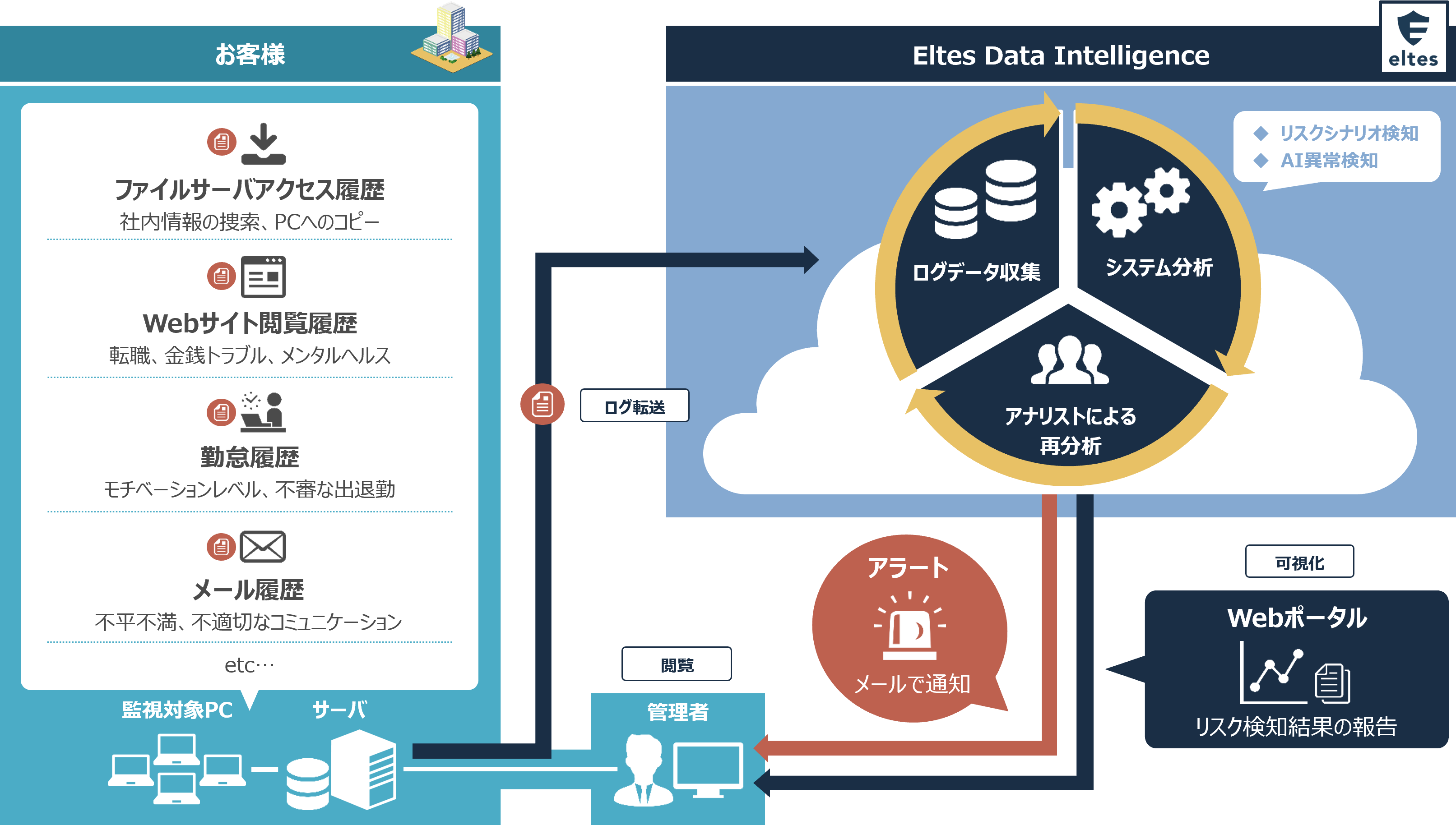

特権IDの利用などにおける「不正の兆候」をいち早く捉え、インシデント発生を未然に防ぐプロアクティブなアプローチを提供するのが、エルテスの内部脅威検知サービス(Internal Risk Intelligence)です。お客様が普段の業務で取得している各種ログを活用し、「システム分析」と「専門アナリストによる再分析」を組み合わせることで、精度の高いリスク検知を実現しています。分析工程は二段階で構成されます。

第一段階:AIによるシステム分析

AIを駆使したシステム分析を実施し、過去の不正事例から導き出された1万パターン以上のリスクシナリオとの照合を行い、特定の危険行動を検出します。また、従業員の「普段の行動」をAIが学習し、機密情報への深夜アクセスや利用頻度の低いファイルへのアクセスなど、日常から逸脱した異常な挙動を自動的に特定します。

第二段階:専門アナリストによる再評価と精査

システム分析の結果を、専門アナリストが再評価し、システムだけでは避けられない誤検知やノイズを、アナリストの知見と経験に基づいてふるいにかけます。これにより、お客様が対応すべき必要性の高いリスク情報だけを厳選して報告し、豊富な運用実績に基づくリスクパターンのノウハウを活かした高精度な分析結果をWebポータルで簡単に確認できるため、運用の工数を大幅に削減できます。

まとめ

特権ID管理は、企業の重要な情報資産を守る上で不可欠ですが、悪用されると組織に甚大な被害をもたらすリスクがあります。従来の事後対応型セキュリティでは、このリスクに対処しきれません。そのため、特権IDの不正利用の兆候を事前に検知し、インシデントを未然に防ぐ対策こそが、現代の企業に求められる最適なセキュリティ戦略と言えるでしょう。

内部不正の兆候を早期に発見し、リスクを最小化したいといった課題をお持ちでしたら、ぜひお気軽にエルテスへご相談ください。

情報漏洩対策のご相談は、エルテスへ