内部不正とは?散在するログから証拠を見つける横断分析アプローチ

企業にとって深刻な脅威となる内部不正は、従業員が正規の権限や業務フローを利用して行うことが多いため、外部攻撃と比べて異常行動の兆候が表れにくく、発見が難しいという特徴があります。

このコラムでは、可視化しづらい内部不正リスクをどのように検知し、適切な対策につなげていくかについて解説します。

目次[非表示]

内部不正とは

IPA(独立行政法人情報処理推進機構)が公表した「組織における内部不正防止ガイドライン」では、内部不正を次のように定義しています。

違法行為だけでなく、情報セキュリティに関する内部規程違反等の違法とまではいえない不正行為も内部不正に含めます。内部不正の行為としては、重要情報や情報システム等の情報資産の窃取、持ち出し、漏えい、消去・破壊等を対象とします。また、内部者が退職後に在職中に得ていた情報を漏えいする行為等についても、内部不正として取り扱います。

この定義のとおり、内部不正は組織内の従業員や退職者、業務委託先など「正規のアクセス権を持つ者」が、権限を本来の目的以外に使用し、組織の情報資産を侵害する行為を指します。

内部不正に含まれる行為

内部不正には、情報の持ち出しや漏洩、窃取や改ざんなど、情報資産に対する行為が広く含まれます。企業にとって重要な顧客情報や製品設計図、研究開発データや営業秘密などを不正に扱う行為が典型例です。また、システムの設定変更やデータ破壊による業務妨害、経費の不正申請や資金の着服といった金銭的な不正も内部不正に該当します。

▶ 事例から学ぶ、転職者による情報持ち出しの特徴を【無料】ダウンロード

内部不正が犯しやすい理由

内部不正は外部からの攻撃とは異なり、組織内の人間が正規の権限を使って行います。そのため、表面的には通常業務と同じ操作に見えやすく、ログも複数のシステムに分散していることから、不正を見つけにくいという構造的な問題があります。

証拠が分散する「サイロ化されたログ」

内部不正が見つかりにくい理由の一つに、証拠となるログが複数のシステムに分散し、全体像をつかみにくくなる「サイロ化」があります。情報が分断されると、個々のログを確認しても行為のつながりが見えず、全体像が把握しにくくなります。この状態では、一つの行為を説明するための情報が点在し、関連性を読み取ることが難しくなります。PC操作ログ、サーバーアクセスログ、通信ログ、クラウドの監査ログなどが別々に保存されるため、単体の記録だけでは行為の流れが見えにくいです。

例えば、「機密情報を盗み、外部に持ち出す」という一連の不正行為を考えてみましょう。この証拠は、「ファイルを開いた」PCログ、「ダウンロードした」サーバーログ、「外部へアップロードした」通信ログといった断片的な記録になります。それぞれのログは独立しており、単体では一つの行為としてつながりが見えにくいため、不正の兆候を見逃す可能性が高まります。

正規の権限を使うため、通常業務と区別しにくい

内部不正の検知を困難にするもう一つの理由は、犯行に正規アクセス権限が悪用されるケースが非常に多いという点です。内部不正の多くは、従業員が日常業務で使用している正規のIDやアクセス権限を使って行われているため、内部不正を識別する基準は限られます。

例えば、営業担当者が顧客データベースにアクセスするのは、通常業務において問題のない行動です。しかし、そのアクセスが顧客情報の窃取を目的としている場合、アクセスログだけを見ても、不正であるとは判断できません。

従来のセキュリティ対策では、「許可された操作か、拒否された操作か」というルールベースでの判断が一般的ですが、正規の権限内で行われる「逸脱行為」は、ルール違反とはみなされないため、検知が難しくなります。

ログの横断分析が必要な理由

こうした背景から、単一のログを個別に監視する従来の手法では、社内で起きている行動の全体像を把握することが難しくなりつつあります。内部不正を正確に捉えるには、複数の場所に分散したログデータを横断分析し、行動の前後関係や文脈を正確に把握することが重要です。

この横断分析を適切に行うためには、企業活動の主要なポイントで記録される多様なログを組み合わせる必要があります。例えば、PC操作ログからはファイル操作やUSBデバイスの利用状況が読み取れ、認証ログからは誰がいつどこからアクセスしたのかを把握できます。

さらに、サーバーアクセスログは機密データへのアクセス状況を明らかにし、通信ログは外部送信やシャドーITの利用を示します。メール送受信ログは外部へのファイル送付の有無を確認するために不可欠であり、クラウドサービスログからは共有設定や権限操作の異常行動を読み取ることができます。

関連記事:ログ解析とは?内部不正を早期発見するツールの活用ポイント

横断的な分析で不正の兆候を見つける3つのステップ

ログの横断分析は、単に多くのログを収集することを意味するだけではなく、大量のデータの中から意味のある不正の兆候を効率的に見つけ出すために、体系的なアプローチを取ることが重要です。ここでは具体的な手順を3つのステップに分けて紹介します。

ステップ1:一般的な行動のベースラインを定義する

まず、横断分析の最初のステップは、一般的な行動のベースラインを定義することです。ここでのベースラインとは、従業員や部署が通常どのようなシステム利用パターンを示すかを明確にした「平常時の振る舞い」を指します。部署によって「平常時の振る舞い」は異なるため、従業員の役割や所属部署に応じて個別のベースラインを作成する必要があります。

ステップ2:ベースラインから逸脱した異常行動を検知する

次に、ステップ1で確立した「一般的な行動のベースライン」と実際に発生している従業員の行動を比較し、「異常行動」を検知します。具体的な検知例としては、深夜や休日といった通常業務を行わない時間帯のログイン、一度もアクセスしたことのない重要なサーバーへのアクセス、平常時と比べて極端に大量のデータをダウンロードする行為などが挙げられます。

こうした異常行動は必ずしも直ちに不正行為を意味するわけではなく、緊急の業務対応や出張先の変更による正当な行動である可能性もあります。そのため、検知された異常行動はさらなる調査が必要です。

ステップ3:複数のログを突き合わせ、不正の文脈を解読する

最後のステップは「相関分析による文脈の解読」です。ステップ2で検知された個々の「異常行動」が実際に不正行為につながるかどうかを判断するためには、複数の異なるシステムログを時系列で突き合わせて調査する必要があります。

例えば、深夜のログイン(認証ログ)という異常が検知された場合には、ログインの前後でどのような行動があったのかを詳しく分析します。具体的には、その時間帯に大量のファイルダウンロード(サーバーアクセスログ)が行われていたか、その後にUSBデバイスの接続(PC操作ログ)や個人クラウドストレージへのアクセス(通信ログ)が確認されるかなどを複合的に確認します。

これにより、個別の事象として存在していた点がつながり、「深夜に重要データをダウンロードし、USBメモリ経由で外部に持ち出そうとしている」といった一連の具体的な流れとして読み取ることができます。

このアプローチは、UEBA(User and Entity Behavior Analytics:ユーザーとエンティティの行動分析)というセキュリティツールの中心的な役割を果たします。

関連記事:UEBAとは?SIEM・EDRとの違いと振る舞い検知の重要性を解説

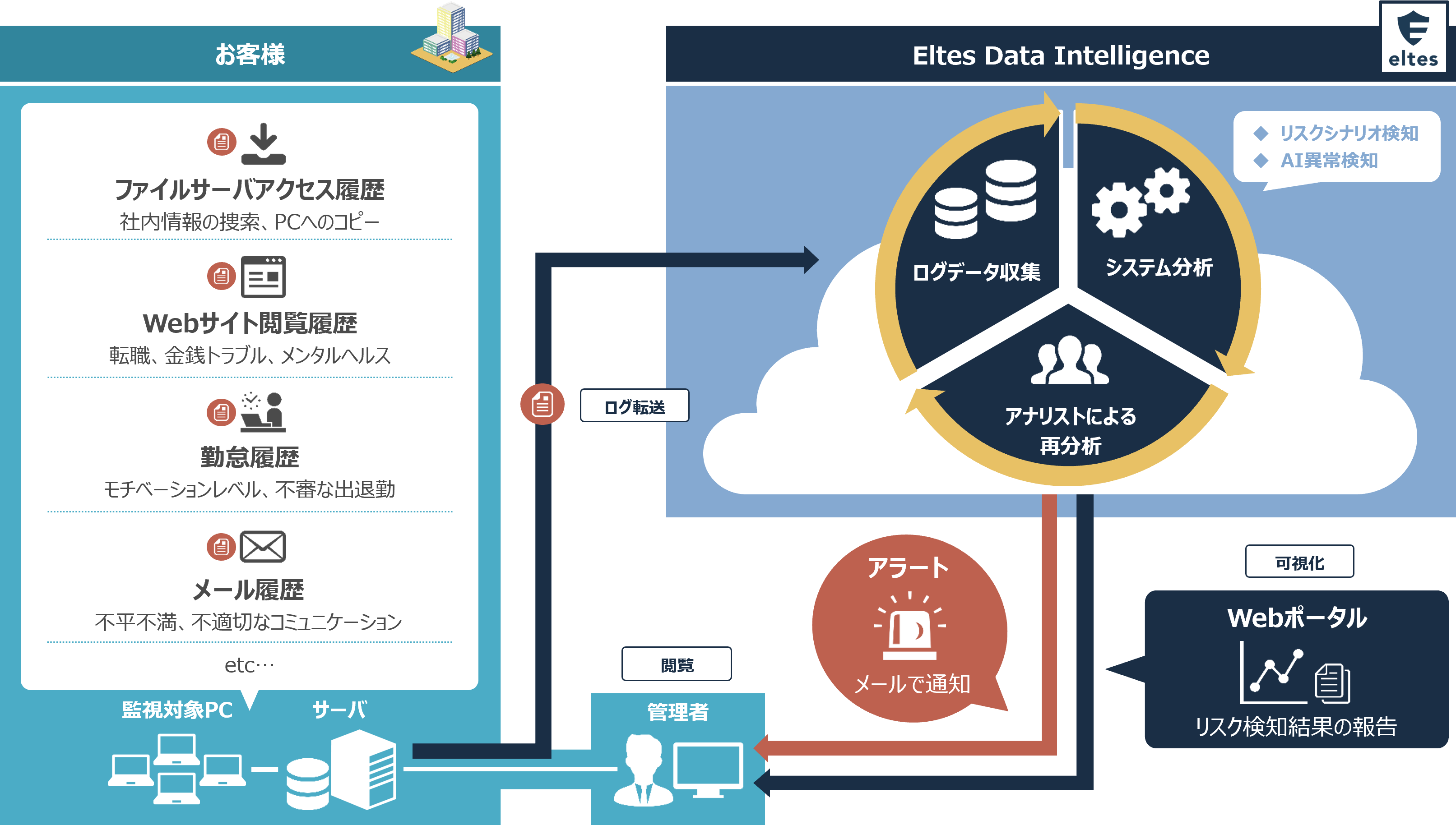

UEBAを活用した内部脅威検知サービス(Internal Risk Intelligence)

エルテスの内部脅威検知サービス(Internal Risk Intelligence)は、UEBAのログ横断分析を活かし、AIによる効率的な情報漏洩検知と、専門アナリストによる高精度な判断を組み合わせることで、情報漏洩や内部不正の予兆を未然に防ぐソリューションです。

さらに内部脅威検知サービスでは、システムが抽出した異常値をそのまま企業へ通知するのではなく、専門アナリストがリスク事象を精査し、「本当に対応すべきリスク」だけに絞り込んだうえで報告します。これにより、誤検知や過剰アラートによる運用負荷を大幅に軽減しながら、実効性のある内部不正対策を実現できます。

▶ 内部脅威検知サービスWebポータルで分かることを【無料】ダウンロード

実績と導入企業の声

内部脅威検知サービスは、大手製造業や金融機関、IT企業や研究開発組織を中心に広く採用されており、解析対象ユーザー ID 数は 30 万 ID を超えています。さらに、株式会社アイ・ティ・アールが提供する調査レポート「ITR Market View:エンドポイント・セキュリティ対策型/情報漏洩対策型SOCサービス市場2025※1」において、エルテスの内部脅威検知サービスがUEBA運用監視サービス市場シェアNo.1を獲得しています。

導入企業様からは、以下のような評価の声をいただいております。

ログを分析する側の精神的な負担が軽減されただけでなく、従業員の振る舞いが見える化されたことで意識向上にも繋がりました。

日常的にログが確認でき、退職する予定はないものの、不正な行動を実施している従業員の行動を追えるようになった。

貴社の環境における具体的な運用イメージや効果について、ぜひお気軽にお問い合わせください。

<参考情報>

※1 出典:ITR「ITR Market View:エンドポイント・セキュリティ対策型/情報漏洩対策型SOCサービス市場 2025」UEBA運用監視サービス市場:ベンダー別売上金額シェア(2024年度)

まとめ

このコラムでは、企業にとって深刻なリスクとなり得る内部不正について、基礎的な考え方から対策の難しさ、そして解決策として期待される「UEBAを活用したログの横断分析」までを紹介しました。

サービスの導入を検討中の場合や、具体的な課題について相談がありましたら、お気軽にエルテスへお問い合わせください。

情報漏洩・内部不正対策のご相談は、エルテスへ