デジタルフォレンジックの役割と限界|UEBAによる内部不正・情報漏洩の予兆検知が必要な理由

企業で情報漏洩や内部不正が発覚した際、原因究明と事実確認のために実施される代表的な手法がデジタルフォレンジック調査です。端末やサーバー、メールやアクセス履歴などのデジタルデータを保全・解析し、「誰が」「いつ」「どのように」「何を行ったのか」を客観的証拠として明らかにするこの調査は、インシデント対応において不可欠な役割を担っています。

一方で、デジタルフォレンジックは発生後の調査手段であり、調査によって事実を解明できても、情報漏洩そのものを未然に防げることはできません。

このコラムでは、デジタルフォレンジック調査の役割と限界を整理したうえで、従来型セキュリティ対策が抱える課題や活用されないログの実態、そして内部不正を未然に検知する新たなアプローチについて解説します。

目次[非表示]

- 1.内部不正を重点的に対策すべき理由

- 2.内部不正が起こる背景と「不正のトライアングル」

- 3.企業内に蓄積されている「活かされないログ」

- 4.従来のセキュリティ対策が内部不正に弱い構造

- 5.デジタルフォレンジックとは

- 6.デジタルフォレンジック調査の流れ

- 6.1.データの保全

- 6.2.削除されたデータの復元

- 6.3.データの分析

- 6.4.調査結果の報告

- 7.デジタルフォレンジックが示す「未然対策」の必要性

- 8.予兆を検知するUEBAソリューション

- 9.高度な情報漏洩・内部不正対策なら内部脅威検知サービス

- 10.内部脅威検知サービスが選ばれる理由

- 10.1.特徴① 専門アナリストによる判断体制

- 10.2.特徴② 既存ログを活用した低負荷導入

- 11.まとめ

内部不正を重点的に対策すべき理由

IPA(情報処理推進機構)が公表している「情報セキュリティ10大脅威 2026 [組織] 」において、「内部不正による情報漏洩」は、引き続き組織にとって重大なリスクの一つに位置づけられています。

順位 | 「組織」向け脅威 | 初選出年 | 10大脅威での取り扱い (2016年以降) |

1 | ランサム攻撃による被害 | 2016年 | 11年連続11回目 |

2 | サプライチェーンや委託先を狙った攻撃 | 2019年 | 8年連続8回目 |

3 | AIの利用をめぐるサイバーリスク | 2026年 | 初選出 |

4 | システムの脆弱性を悪用した攻撃 | 2016年 | 6年連続9回目 |

5 | 機密情報を狙った標的型攻撃 | 2016年 | 11年連続11回目 |

6 | 地政学的リスクに起因するサイバー攻撃 (情報戦を含む) | 2025年 | 2年連続2回目 |

7 | 内部不正による情報漏えい等 | 2016年 | 11年連続11回目 |

8 | リモートワーク等の環境や仕組みを狙った攻撃 | 2021年 | 6年連続6回目 |

9 | DDoS攻撃(分散型サービス妨害攻撃) | 2016年 | 2年連続7回目 |

10 | ビジネスメール詐欺 | 2018年 | 9年連続9回目 |

出典:IPA(独立行政法人 情報処理推進機構)「情報セキュリティ10大脅威 2026」

特に近年目立っているのが退職予定の従業員が転職先への「手土産」として、顧客リストや技術データを持ち出すケースです。デジタル化が進んだ現在、USBメモリや紙媒体の資料を使わなくても、クラウドサービスやメールを通じて瞬時に大量の情報を持ち出せるようになりました。

また、テレワークの普及により、従業員は社外からのアクセスが一般化したことで、利便性の向上と引き換えに、「誰が・いつ・どこで・何をしているか」を把握しづらくなり、内部不正が起こる機会が増えています。

内部不正が起こる背景と「不正のトライアングル」

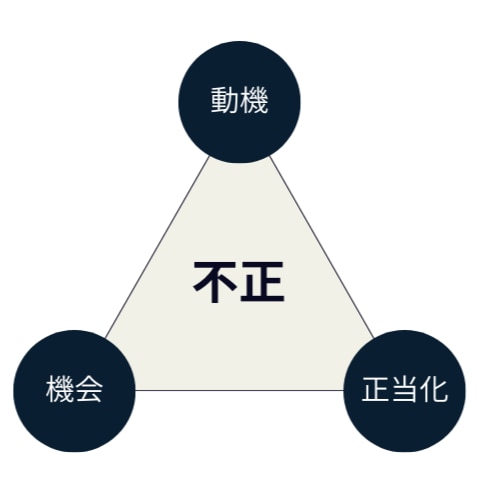

では、そもそも内部不正はどのような条件で発生するのでしょうか。ここでは、不正発生のメカニズムとして広く知られる「不正のトライアングル」理論を紹介します。

米国の犯罪学者ドナルド・R・クレッシーが提唱した「不正のトライアングル」理論によれば、不正は「機会」「動機」「正当化」の3要素が揃った時に発生するとされています。

例えば、借金による金銭的な困窮(動機)を抱えた従業員が、管理者権限を持っていて誰も見ていない環境(機会)に置かれ、「自分の貢献に見合った給料をもらっていないから、これくらいは許される」と自分に言い聞かせた(正当化)とき、不正行為を起こしやすくなります。

関連記事:不正のトライアングルとは?企業の内部不正に繋がる要因と対策を解説

企業内に蓄積されている「活かされないログ」

内部不正の発生要因を理解したうえで、次に重要となるのは企業側がその兆候をどこまで捉えられているかです。多くの企業ではすでに、認証ログやアクセスログ、ファイル操作ログやメール送信履歴、クラウド操作履歴など、内部不正の兆候を捉えるためのログデータを日常的に収集していますが、保存されているだけで、リスク検知や兆候把握に十分活用されていないケースが大半を占めます。

その結果、内部不正の兆候はログの中に存在していたにもかかわらず見逃され、事件が発覚するのは被害発生後や外部通報後というケースが後を絶ちません。

従来のセキュリティ対策が内部不正に弱い構造

ログデータが存在していても活かしきれない背景には、従来のセキュリティ対策の構造的な課題があります。

従来のセキュリティ対策は、ファイアウォールやアクセス制御といった「外部侵入を防ぐ仕組み」を中心に設計されており、正規IDを持つ内部関係者が不正行動を取るケースは設計上想定が不十分なまま運用されてきました。

例えば、正規認証済みの自社従業員が深夜に大量の機密情報ファイルをダウンロードした場合、それが業務行為なのか不正行為なのかを自動的に区別することは難しく、結果としてアラートは大量に発生するものの「本当に危険な事象」が埋もれてしまう構造が生まれます。

さらにセキュリティ専門人材の慢性的な不足により、膨大なアラートやログデータを常時精査し続ける体制を内製で維持することは難しく、「ツールは導入したが運用が形骸化する」という問題が多くの企業で顕在化しています。

デジタルフォレンジックとは

こうした限界を踏まえると、万一インシデントが発生した場合に「何が起きたのか」を正確に解明できる手段の確保が不可欠になります。

デジタルフォレンジック(Digital Forensics)とは、直訳すれば「デジタルの法医学」あるいは「デジタル鑑識」となります。コンピュータやスマートフォンなどの電子機器に残された「デジタルの痕跡」を収集・分析し、法的な証拠として使える形にする技術とプロセスのことを指します。

多くの企業では、セキュリティソフトや入退室管理システムを用いて「ログデータ」を収集していますが、いざ事案が発生した際にログだけでは犯人を特定できなかったり、裁判で証拠として認められなかったりするケースが少なくありません。なぜなら、ログデータは管理者権限を持つ人間であれば容易に削除・改ざんができてしまうからです。

また、ログデータには「ファイルを開いた」という記録はあっても、「そのファイルの中身を悪意を持って閲覧したのか、単に業務で開いたのか」という意図までは記録されていません。

デジタルフォレンジックは、これらの見えにくい電子的証拠を明らかにし、削除されたファイルの復元、Web閲覧履歴の解析、USBメモリの接続履歴の追跡などを行い、「いつ、誰が、何をしたか」を客観的な事実として特定することで、インシデントの原因を究明したり、責任の所在を特定したり、あるいは訴訟に備えたりするために不可欠な手段です。

▶事例から学ぶ、転職者による情報持ち出しの特徴を【無料】ダウンロード

デジタルフォレンジック調査の流れ

デジタルフォレンジック調査において最も重要なのは、収集されたデータが法廷で証拠として認められるための「証拠能力」を維持することです。そのため、調査は「証拠保全ガイドライン」などの厳格なルールに基づいて行われています。一般的な流れは以下のとおりです。

データの保全

まずは、調査対象機器に保存されているデータを取得します。電子ファイルは容易に変更・削除されてしまうため、原本の状態を保ったまま取得することが重要であり、書き込み防止装置などの専用ツールを使って改ざんを防ぎながら扱います。

また、取得データはコピーを複製して保管し、元データが変更された場合でも検証できるようにしておく必要もあります。

削除されたデータの復元

調査対象によっては、ファイルが意図的または偶発的に削除されていたり、システムエラーなどにより破損している可能性があります。

こうしたデータを証拠として解析するためには、専用の復元ツールを用いて、ハードディスクやその他の記録媒体から削除済みのデータを引き出したり、破損部分を修復する工程が欠かせません。

データの分析

保全・復元されたデータについては、事案と関連性の高い情報を見つけ出し、様々な分析手法を使って詳細に調べます。

具体的には、操作履歴を時系列に沿って整理する「タイムライン分析」、ファイル作成者や変更履歴といった属性情報を読み取る「メタデータ分析」、特定の語句を含む情報を抽出する「キーワード検索」、さらに「ネットワーク通信」や「ファイルシステムの分析」などが含まれます。分析結果は、状況を一目で把握できるようグラフや表などで視覚化することも有効です。

調査結果の報告

最後に、得られた解析結果をまとめて報告書を作成します。報告書には抽出された証拠、使用した解析手法や手順、そして結論を整理して記載します。

また、調査過程を後から検証できるよう、収集・分析・保管に至るまでの全ての工程を詳細に記録することが重要です。

デジタルフォレンジックが示す「未然対策」の必要性

前述したとおり、デジタルフォレンジックは内部不正や情報漏洩が発生した後に、事実関係を客観的に特定し、責任範囲や影響範囲を明確化するための有効な調査手段です。

しかし、デジタルフォレンジック調査はあくまで事後対応であり、調査によって原因究明や証拠保全は実現できるものの、すでに発生した情報流出や業務停止、取引先対応や顧客信頼の低下といった経営上の影響そのものを取り消すことはできません。

以上を踏まえると、デジタルフォレンジックによる調査体制を整備するだけではなく、内部不正行為に至る前段階の兆候を把握し、発生前に対処する仕組みを構築する必要があると言えます。

予兆を検知するUEBAソリューション

そこで導入が進んでいるのが、ユーザーおよび端末の行動を分析するUEBA(User and Entity Behavior Analytics)です。

UEBAは、各利用者やシステムの通常行動パターンを学習し、通常とは異なる操作を検知対象とすることで、大量データ取得や異常時間帯のアクセス、外部記憶媒体の利用など、内部不正の兆候を把握することを目的としています。

この仕組みにより、従来のセキュリティ対策では把握しにくかった内部行動の異常を可視化できます。

関連記事:UEBAとは?SIEM・EDRとの違いと振る舞い検知の重要性を解説

高度な情報漏洩・内部不正対策なら内部脅威検知サービス

これらの技術的要素と運用課題を踏まえ、実際の企業環境で継続的に機能する形で情報漏洩・内部不正対策を構築するサービスが求められています。

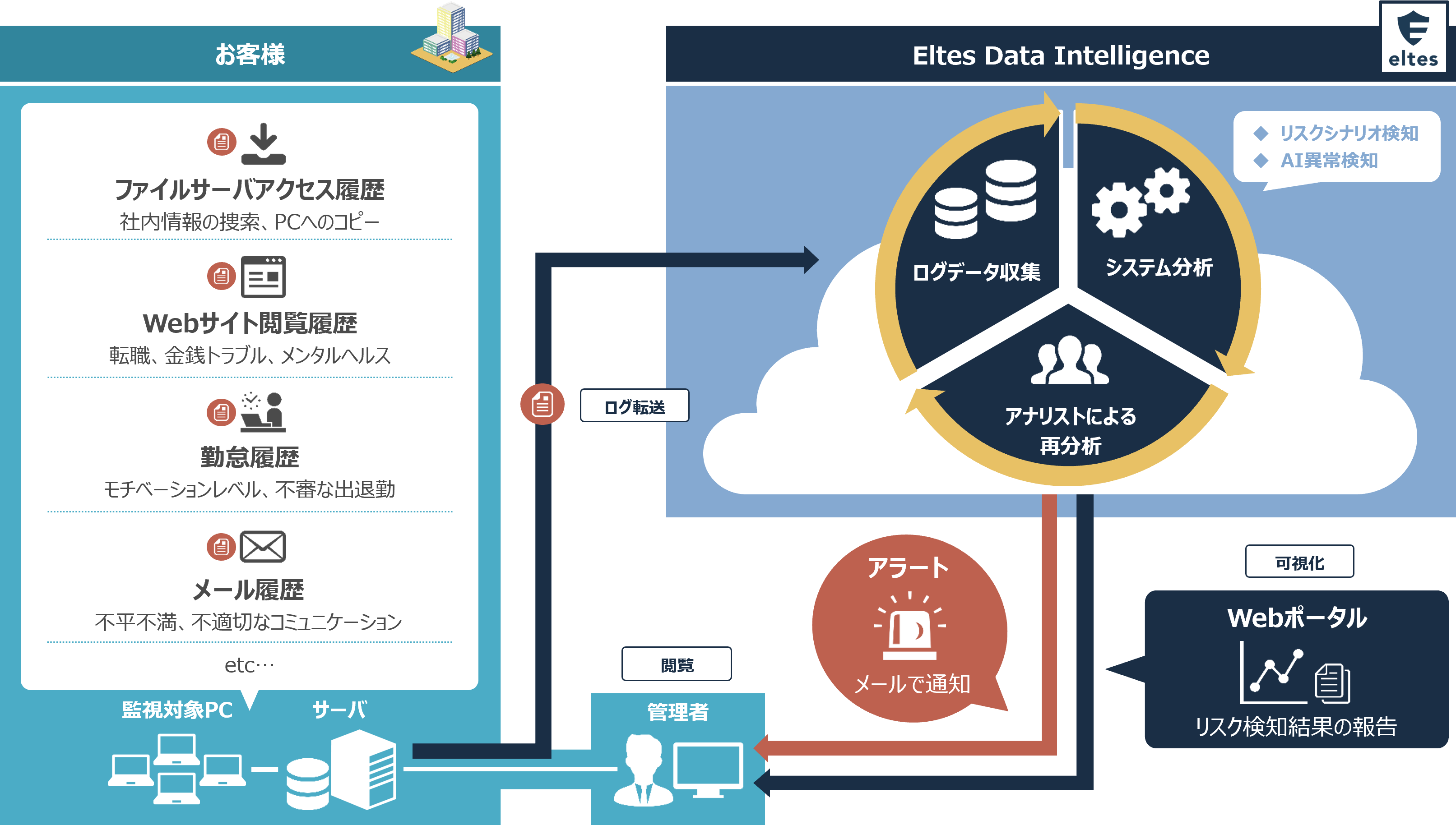

エルテスが提供する「内部脅威検知サービス(Internal Risk Intelligence)」は、UEBAの仕組みに基づいた高度な内部脅威対策を実現するサービスです。ツールの提供だけではなく、企業ごとの環境や業務の特性を踏まえて最適な検知体制を構築し、内部関係者によるリスクが顕在化する前の段階で検知することで、情報漏洩などの深刻な被害を回避することを目的としています。

▶ 内部脅威検知サービス紹介資料のダウンロード【無料】はこちら

内部脅威検知サービスが選ばれる理由

「内部脅威検知サービス(Internal Risk Intelligence)」は、単なるログ分析ツールではなく、企業の内部リスク管理を継続的に機能させるための運用支援型ソリューションです。

特徴① 専門アナリストによる判断体制

システムによる自動検知に加え、経験を有する専門アナリストが検知内容を精査し、業務上必要な操作とリスクの高い操作を区別したうえで、優先対応すべき事案のみを抽出して報告します。これにより、担当部門は大量のアラート処理に追われることなく、実際に対処が必要なインシデントに集中した対応を行うことができます。

特徴② 既存ログを活用した低負荷導入

多くのセキュリティサービスでは、専用エージェントの導入や新規システム構築が必要となりますが、内部脅威検知サービスは企業が既に収集しているアクセスログや操作ログ、認証ログなどを活用して分析を行う仕組みです。そのため、新たなハードウェアや大規模なシステム導入を伴わず、既存資産を活用した形で短期間かつ低コストで内部不正対策を開始できます。

内部不正対策は、エルテスへ

まとめ

デジタルフォレンジックは、内部不正や情報漏洩が発生した後に事実を解明し、責任の所在を明確にするための重要な調査手段です。

しかし、調査によって原因を特定できても、被害の拡大やブランドイメージを完全に取り戻すことは難しく、発生後対応に依存するセキュリティ体制には限界があります。これからの内部リスク対策に求められるのは、「調査できる体制」だけではなく、「兆候を早期に検知し、未然に防止する体制」へと進化させることです。

組織全体のセキュリティレベル向上や、内部リスクへの対応強化を検討されている企業様は、ぜひお気軽に資料請求やお問い合わせをご検討ください。