内部不正検知の重要性とは?従来対策の限界とログ分析による早期発見のポイント

内部不正は外部からのサイバー攻撃とは異なり、正規の権限を持つ内部関係者によって行われるため、発見が難しく被害が拡大しやすいリスクです。営業秘密の持ち出しや顧客情報の不正閲覧など、手口は巧妙化しており、従来のルールベース対策だけでは十分に防ぎきれないケースも増えています。

このコラムでは、内部不正検知の基本的な考え方から、従来対策の課題、ログ分析やUEBAを活用した具体的な検知手法、さらに実際の情報漏洩事例までを体系的に解説します。

目次[非表示]

内部不正検知とは

内部不正検知とは、企業内部の従業員や契約社員、委託先社員といった正規の権限を持つ関係者による不正行為を、業務ログや利用履歴などの客観的なデータから把握し、早期に特定するための組織的な取り組みを指します。

内部不正は、営業秘密の持ち出しや顧客情報の不正な閲覧、付与された権限の乱用など形態が多様であり、かつ正当な業務を装って行われるため、発覚までに長期間かかる場合があります。そのため、被害発生後の事後対応だけでなく、被害が拡大する前の兆候段階での検知が重要となります。

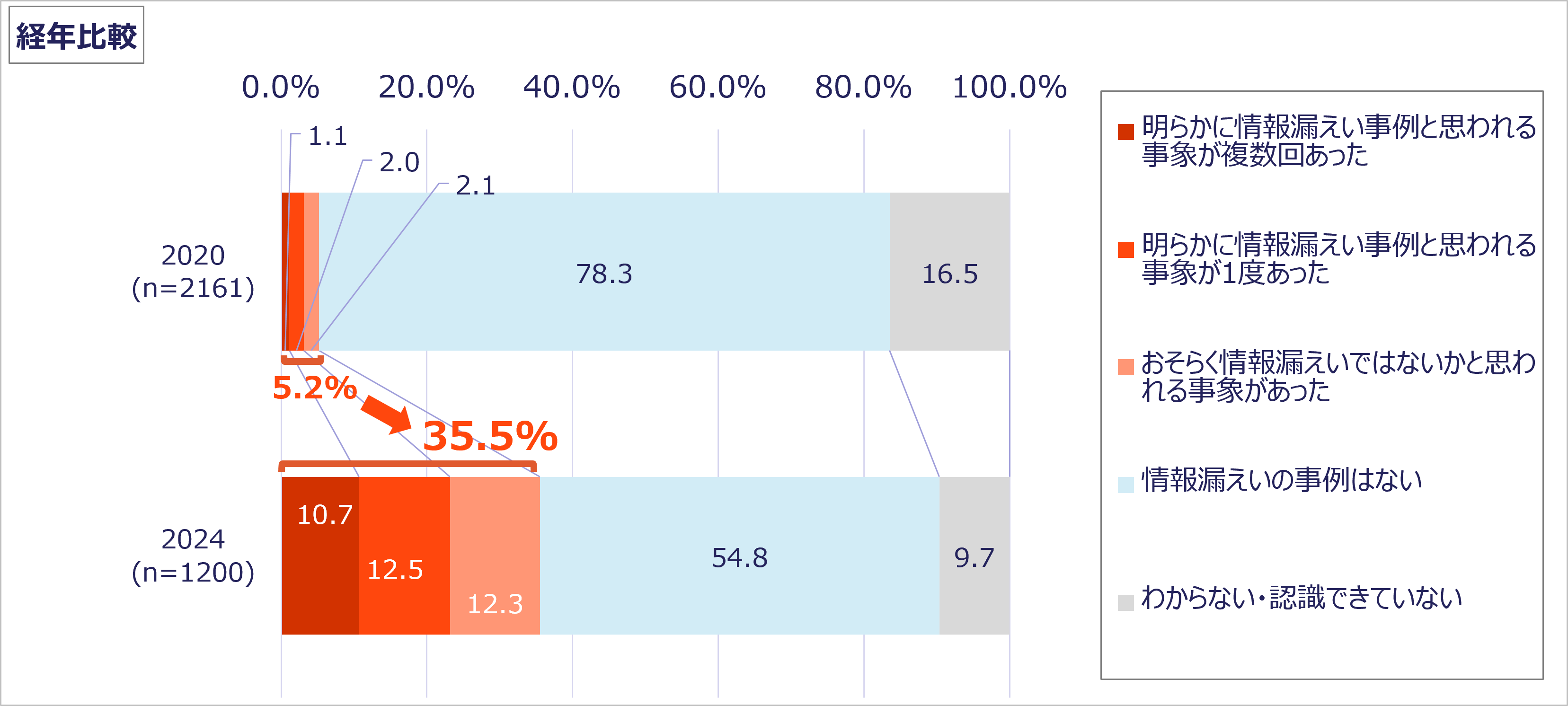

IPA(情報処理推進機構)の「企業における営業秘密管理に関する実態調査2024」によれば、過去5年以内に営業秘密の漏洩事例を認識している企業の割合は35.5%に達しており、2020年調査(5.2%)から大幅に増加していました。

従来の内部不正対策が抱える課題

従来、多くの企業が採用してきた内部不正対策は、アクセス制御や「USBメモリの利用禁止」「特定サイトへのアクセス制限」といったルールベースの制御が中心でした。しかし、これらの方法では、想定された条件に合致しない不正行為を捉えにくいという課題があります。

また、ルールを厳しく設定しすぎると正当な業務の妨げとなり、過剰なアラートでの運用の形骸化を招き、本当に注意すべき兆候が埋もれてしまいます。このように、内部不正は日常の通常業務に潜むため、単純なルールだけでは検知が難しい点が課題とされています。

ログ分析で発見する内部不正の兆候

ログ分析は、従業員一人ひとりの行動を事実として振り返ることができる手段であり、日々の業務の中では気づきにくい違和感を後から客観的に確認できる点が大きな特長です。

業務システムやサーバー、クラウドサービスの利用履歴を継続的に確認していくことで、本人に悪意がある場合だけでなく、無意識のうちにリスクの高い行動を取ってしまっているケースも含め、通常とは異なる動きに早い段階で気づくことが可能です。

ここでは注意が向けられやすい、内部不正につながる可能性のある代表的な兆候を紹介します。

関連記事:ログ解析とは?内部不正を早期発見するツールの活用ポイント

① 業務外や勤務時間外の不自然なアクセス

深夜や休日など、通常業務が発生しにくい時間帯に不自然なアクセスが繰り返される場合は確認する必要があります。特に、日中勤務が主体の部署において時間外アクセスが常態化しているケースでは、本人の説明と業務実態に乖離がないか慎重に精査すべきです。

② 大量のダウンロードやアップロード

短時間での大量なファイルのダウンロードや外部へのアップロードは、機密情報持ち出しの典型的な兆候です。業務上の必要性がある場合も考えられますが、頻度やデータ量が平時と大きく乖離している場合は確認する必要があります。

③ 特権アカウントの不正利用

管理権限を持つアカウントはアクセス範囲が広いため、不正利用された場合の影響が大きくなります。そのため、特権アカウントによる操作履歴については、単に記録を残すだけでなく、業務内容と照らし合わせながら定期的に確認していくことが重要です。

関連記事:「組織における内部不正防止ガイドライン」準拠に必要な特権ID管理と早期不正発見

④ 退職や異動前に増える不自然なアクセス

退職や異動前後のアクセス増加は、過去の不正事例でも多く見られる警戒すべき兆候です。人事情報とログをあわせて確認することで、リスクが高まりやすい時期を把握し、重点的に状況を確認することが可能です。

▶ 事例から学ぶ、転職者による情報持ち出しの特徴を【無料】ダウンロード

内部不正事例:通信企業で発生した大量個人情報の持ち出し

2023年に発覚した、ある大手通信企業の子会社における約900万件の個人情報流出事件は、内部不正対策の重要性を社会に広く認識させる契機となりました。

この事案では、コールセンターシステムの保守を担当していた元派遣社員が、約10年にわたり顧客情報を不正に持ち出し、名簿業者に渡っていた可能性があるとされています。

当該社員は、保守用端末からUSBメモリへのデータ書き出しが可能な環境にあり、操作ログ自体は取得されていたものの、定期的な分析が行われていなかったため、不正行為が長期間にわたって見過ごされる結果となりました。

内部不正検知を成功させるため必要な視点

内部不正検知を成功させるには、単にツールを導入するだけでは不十分です。多くの企業では「検知の仕組み作り」自体が目的化し、実運用で形骸化してしまうケースが見受けられます。以下に重要な視点を紹介します。

リスクに応じた監視領域の優先順位付け

全従業員の全操作を均一に監視することは、リソースの観点からも現実的ではありません。リスクベースのアプローチを採用し、監視の対象と深度に優先順位をつけることが重要です。

具体的には、顧客情報データベースや設計図面サーバーといった最重要資産へのアクセス経路を重点的に監視するとともに、退職予定者や特権ID利用者など、リスクが高いと考えられる属性のユーザーに対して、より詳細なログ分析を適用する優先順位付けが求められます。

UEBAによるアラート精度の最適化

UEBA(User and Entity Behavior Analytics)は、従来のルールベース検知の限界を補完する技術です。静的な閾値(例:1日100ファイル以上のダウンロードでアラート)ではなく、機械学習を用いてユーザーごとの過去の振る舞い(ベースライン)を学習し、そこからの乖離を分析します。

これにより、確認すべき兆候に集中でき、分析担当者の判断精度や対応スピードの向上にもつながります。

関連記事:内部関係者による脅威とUEBAの重要性|企業が直面する「見えないリスク」とその対策

検知後の初動対応と部署間連携

兆候の検知に備え、各部署の役割と対応手順を事前に策定しておく必要があります。情報システム・人事・法務の各部門が連携体制を構築し、事実確認の対象範囲や本人へのヒアリング実施基準を明確化することで、現場の判断停滞を防止できます。

この共通フローの整備により、過剰反応や対応の遅れを防ぎ、組織として一貫性のある対応が可能になります。

内部不正検知ならエルテスの「内部脅威検知サービス」

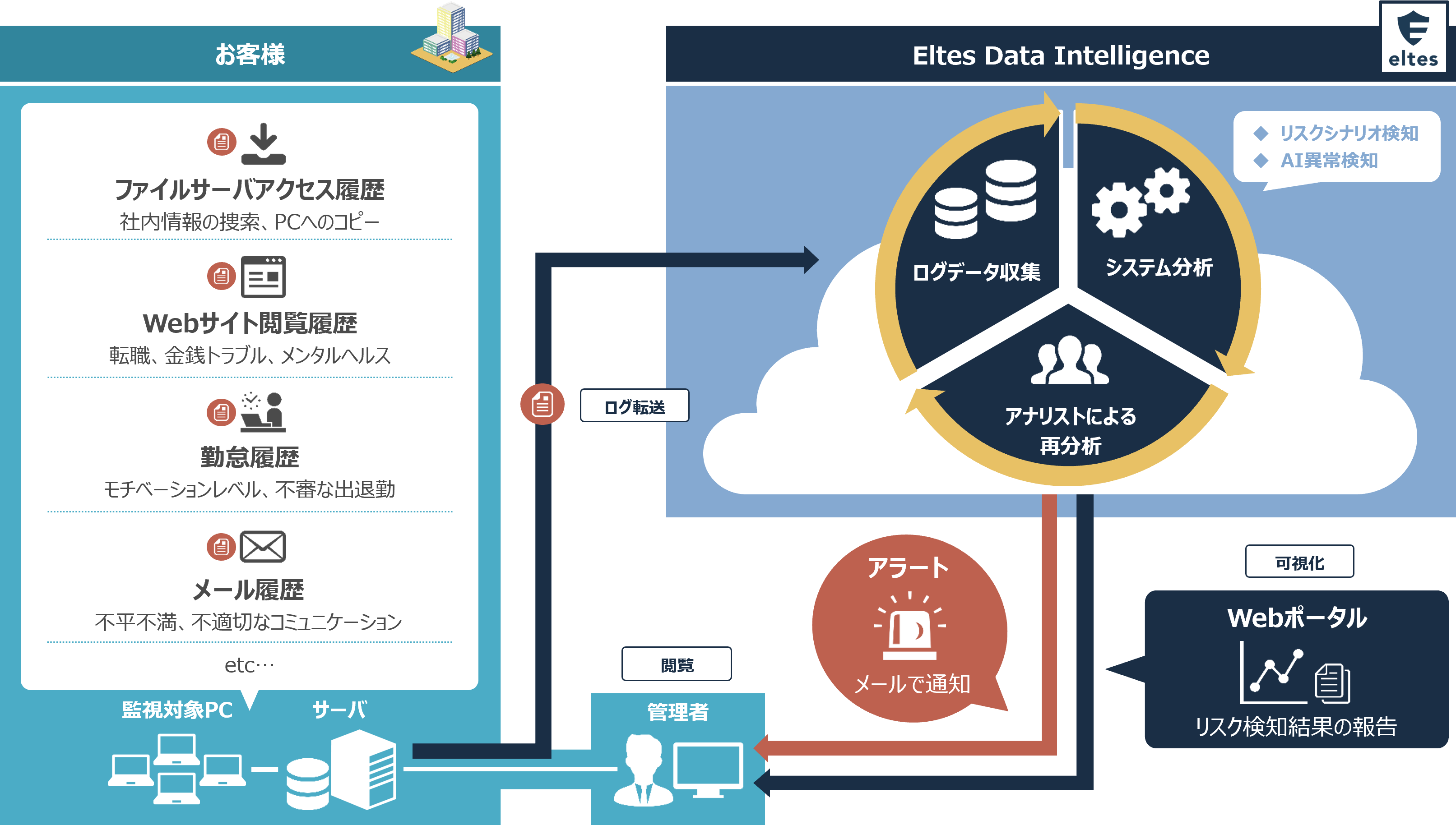

内部不正対策において、ログ分析の専門性と運用負荷の軽減を両立させるソリューションとして、エルテスの内部脅威検知サービス(Internal Risk Intelligence)が多くの企業に選ばれています。

UEBAを活用した振る舞い分析モデル

内部脅威検知サービスは、高度なUEBA技術を基盤としています。システムがユーザーごとの通常時の行動パターンを学習し、そこから逸脱した異常行動を自動的に検知します。

さらに、過去の内部不正事例などを参考にして作られた1万を超えるリスクシナリオを基に分析を行うことで、従来のルールベースでは見逃されていた「正規権限を用いた巧妙な不正」や「未知の手法による持ち出し」を捉えることが可能です。

複数ログを統合した分析精度の向上

PC操作ログやWebアクセスログ、勤怠データや入退室ログ、認証ログなど、企業内に分散する多様なログデータを横断的に統合して分析します。

例えば、「勤怠データ上は退勤しているのに、PC操作ログがある」や、「普段使用しないデバイスで、業務外のクラウドストレージへアクセスしている」といった複合的なリスクシナリオに基づき、精度の高い検知を実現します。

さらに既存のログデータを活用するため、新たなソフトウェアの追加購入が必須ではなく、低負荷での導入が可能です。

専門アナリストと連携した運用体制

最後に、内部脅威検知サービスの最大な特徴は、ツール提供にとどまらず、専門アナリストによる分析・評価を組み合わせている点です。

システムが検知したアラートをそのまま通知するのではなく、経験豊富なアナリストが内容を精査し、業務上の正当な操作か、本当に対処すべきリスクかを判断します。これにより、過検知や誤検知を削減し、企業の担当者が対処すべき重要なインシデントへの対応に集中できる環境を提供します。

▶ 内部脅威検知サービス紹介資料のダウンロード【無料】はこちら

まとめ

内部不正は、業種を問わず全ての企業が直面し得る重大な経営リスクです。ログ分析を活用することで、兆候段階での気付きが可能になりますが、そのためには適切な視点と運用体制が欠かせません。

内部不正検知の確実性を高めるための第一歩として、ぜひエルテスへご相談ください。

内部不正対策は、エルテスへ