事例からわかる金融機関の情報漏洩リスクと対策

金融機関における情報漏洩は、ひとたび発生すると顧客の信頼や社会的評価を失い、事業全体に深刻な影響を及ぼします。近年は外部攻撃だけでなく、内部不正やヒューマンエラーによる情報漏洩、特に顧客情報の持ち出し事例も増加しています。

このコラムでは、実際の事例をもとに、銀行や証券会社などの金融機関を中心とする金融業界に潜むリスクの実態と、情報漏洩を兆候段階で防ぐための実践的な対策を解説します。

目次[非表示]

▶ 内部脅威検知サービス紹介資料のダウンロード【無料】はこちら

なぜ金融機関の情報漏洩は深刻な問題になるのか

金融機関において「信用」は重要な資産です。高度なセキュリティが求められる金融業務において、情報漏洩が起きると、たとえ被害が出ていなくても、顧客は「大切な資産情報が管理できていない」と感じ、口座解約や他行への移行を検討する可能性があります。

金融情報は悪用リスクが高い

金融機関が扱う口座番号や資産状況、取引履歴といった金融データは、金銭的価値や信用に直結する重要な情報であり、漏洩してしまうと、なりすましや不正送金など直接的な金銭被害につながるリスクになり得ます。

特に、犯罪グループにとっては格好の標的となるため、一般的な個人情報よりも悪用のインパクトが極めて大きく、金融データの漏洩は非常に深刻です。

▶ 金融業向け情報漏洩対策ガイドのダウンロード【無料】はこちら

金融機関が準拠すべきセキュリティ基準

金融機関は、顧客の機密情報を扱う性質上、他業界よりも厳格なセキュリティ対策が不可欠です。そのため、業界全体で守るべき複数の詳細な基準が定められていますが、代表的なものを4つご紹介します。

FISC安全対策基準は、公益財団法人金融情報システムセンター(FISC)が金融機関向けに定める、金融機関における情報システムの安全性を確保するためのガイドラインです。

具体的には、情報セキュリティポリシーの策定、リスク管理の方法、システム開発や運用の手順、教育訓練の内容、監査の方法など、情報セキュリティ対策の全般にわたる指針を示しています。

PCI DSSは、国際カードブランドであるAmerican Express、Discover、JCB、MasterCard、Visaの5社が共同で策定した、クレジットカード業界におけるグローバルセキュリティ基準です。

具体的には、安全なネットワークの構築と維持、カード会員データの保護、脆弱性を管理するプログラムの整備、強固なアクセス管理手法の導入、定期的なネットワークの監視およびテスト、情報セキュリティ・ポリシーの整備という6つの目標から構成されています。

金融庁が2024年10月に公表した「金融分野におけるサイバーセキュリティに関するガイドライン」は、金融機関のデジタル化によるサイバー攻撃リスク増大に対応するため、主要銀行、保険会社、暗号資産交換業者などを対象に、経営陣の主導によるサイバーセキュリティ対策の基本的な考え方と具体的な実施策を示すものです。

「協会員の従業員に関する規則」は、日本証券業協会が定めた、証券会社等の従業員に対し、内部不正防止や顧客情報管理の徹底、インサイダー取引の防止を促すための行動規範です。

これらの各基準は、それぞれ異なる側面から金融機関のセキュリティを支え、高度な信頼性を維持するために不可欠な要素となっています。

金融業界で実際に起きた情報漏洩の事例

金融業界では、メールの誤送信、USBによる顧客情報持ち出しといった内部不正など、金融データのセキュリティを脅かす様々な手口で情報漏洩が発生しています。

ここでは、銀行を含む金融機関における具体的な情報漏洩事例を、業態や発生経路ごとに紹介し、金融業務に潜むリスクについて解説します。

証券会社の元従業員による顧客情報の不正持ち出し

証券会社の元従業員が顧客情報を不正に持ち出した事例です。

元従業員が顧客情報を紙媒体で不正に持ち出して逮捕されたことを受け、再発防止策として印刷の制御機能や印刷履歴を管理するシステムの高度化など、物理的およびシステム的なセキュリティ対策を強化する取り組みを進めています。

生命保険会社の従業員による情報持ち出し

生命保険会社の従業員による、出向先からの情報持ち出しの事例です。

出向先の保険代理店で取得した顧客の保険契約情報を、不正にグループ会社へ漏洩していました。漏洩した情報は約7.2万件にのぼるとされていますが、電話番号や住所といった個人を特定できる情報、または病歴などの機密情報は含まれていないと公表されています。

この事態を受けて、顧客ならびに関係者への謝罪とともに、再発防止策の策定と徹底に努めることを表明しました。また、類似の事案がないかを調査するとともに、組織全体のセキュリティ体制の見直しを進めるとしています。

銀行従業員によるメール誤送信での情報漏洩

銀行の従業員が顧客情報を含むファイルを誤って漏洩した事例です。

提携先の金融機関とのやり取りにおいて、ヒューマンエラーによって5,500人分の顧客情報を含む機密ファイルを誤ってメールで送信してしまいました。ヒューマンエラーが起因の情報漏洩でも、顧客の信用を損なう要因となってしまうため、会社側でも教育や周知をすることで未然に防ぐことが求められます。

幸いにも、「情報ファイルの不正利用や提携先からの漏洩などの懸念はない」とされており、再発防止に努めることを説明しました。

信用金庫の従業員による個人情報漏洩

信用金庫の従業員が、顧客の個人情報や取引内容を第三者に漏洩した事例です。

顧客の個人情報や取引内容は、本来機密情報として守られるべきものであり、このような情報漏洩は金融機関としての信頼性に影響を与えます。

信用金庫は、不正利用などの被害は確認されていないと公表し、会社側は再発防止策としてコンプライアンス意識の徹底と、内部管理体制の強化を挙げ、組織全体のガバナンスを立て直す方針を示しました。

▶ 金融業向け情報漏洩対策ガイドのダウンロード【無料】はこちら

情報が漏れるのは、外部からだけではない

出典:情報セキュリティ10大脅威 2019 – IPA

前述の情報漏洩事例が示すように、金融機関における情報漏洩は、外部からのサイバー攻撃等による脅威だけでなく、組織内部に起因するケースが数多く存在します。たとえ悪意がなかったとしても、金融業務における運用ミスや認識の甘さが顧客情報持ち出し事例に直結することもあります。

ここでは、内部からの情報漏洩がどのように起こり得るのかを5つの観点から説明します。

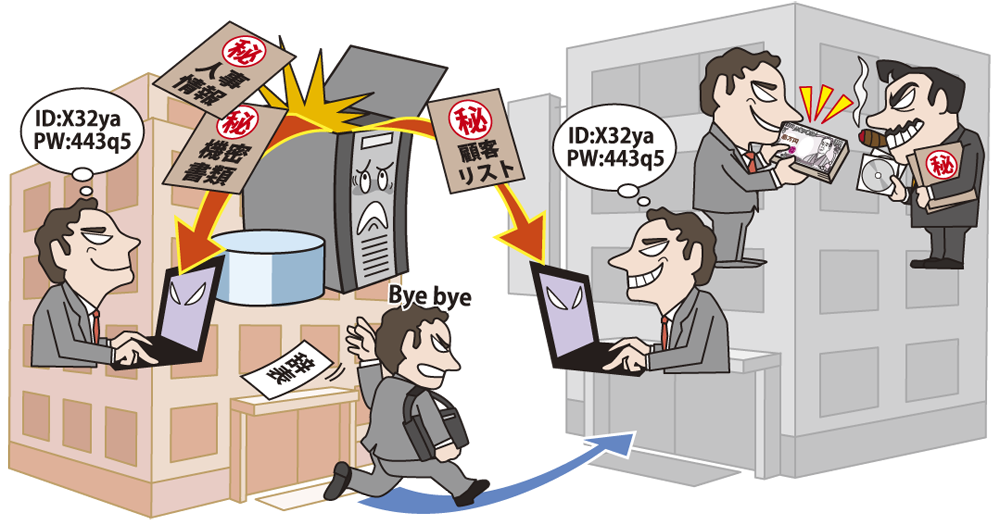

① 内部関係者による不正なデータ持ち出し

銀行などの金融機関において、組織内の権限を持った従業員が、顧客情報や金融業務データをUSBや個人メールを通じて不正に持ち出す情報漏洩事例は後を絶ちません。特に退職直前といったタイミングでは、いわゆる「手土産転職」のように顧客情報持ち出しのリスクが高まります。

また、業務上のアクセスを完全に遮断することは難しく、内部関係者への信頼性に依存した管理体制では不正を未然に防ぐことができません。

② ヒューマンエラーによる誤操作・誤送信

金融業務において、従業員が顧客情報や金融データを含むファイルを、誤って外部に送信したり、社外公開状態でクラウドへ共有する情報漏洩事例は珍しくありません。

意図的な犯行ではなくとも、情報管理への認識が甘いまま運用されていると、重大な顧客情報持ち出し事案につながります。ヒューマンエラーは防ぎきれないという前提で、仕組みによる制御と、継続的な従業員教育が必要です。

関連記事:ビジネスメールの誤送信を防ぐための意識と起きたときの対処法とは

③ 権限設定ミスによる社内閲覧範囲の逸脱

ファイルサーバーや顧客管理システムでの権限設定ミスにより、本来アクセス権のない部署が他部署の機密性の高い金融データを閲覧できる状態になっていた情報漏洩事例も存在します。

意図的なアクセスではなくても、こうした設定ミスは「見えてはいけない顧客情報」が「見える状態」になることで、結果的に情報漏洩リスクを高めてしまいます。金融業務におけるシステム運用の基本的な統制が求められる問題です。

④ 特権IDの不正利用と管理不備

管理者権限を用いてアクセスログの改ざんや金融データの不正抽出を行うといった「特権の濫用」は、検知が困難な内部リスクです。特に銀行などの金融機関では、扱う顧客情報や金融データの重要性から、特権IDの管理は金融データのセキュリティ上、極めて重要です。

しかし、特権IDの利用が複数人に許可されていたり、操作履歴の管理が不十分だったりすると、不正な顧客情報持ち出し事例が発覚せずに長期間放置されることもあります。被害を最小限に抑えるためには、金融業務における内部不正の監査性確保と厳格な特権ID管理が不可欠です。

⑤ サプライチェーンからの情報漏洩リスク

外部委託先やグループ会社と金融データを共有する際、その組織を起因とした情報漏洩事例は少なくありません。実際に、銀行における情報漏洩事例として、BPO業者の従業員が業務端末から顧客情報を不正に持ち出したり、親会社との共有フォルダのアクセス制御が不適切であったりするケースが報告されています。

これらの顧客情報持ち出し事例は、委託元としての金融データのセキュリティに対する管理責任が問われるため、契約内容の見直しや、運用ルールの整備が不可欠です。

操作ログだけでは見抜けない内部不正の盲点

出典:情報セキュリティ10大脅威 2020 – IPA

多くの銀行などの金融機関では、情報漏洩事例への対策の一環として操作ログを取得・保管しています。

しかし、ログ管理だけでは内部不正を事前に防ぐには限界があります。ログは事後調査の証跡にはなっても、意図や兆候を捉えるには不十分であり、複雑な金融業務の内部脅威に対しては別の視点が必要です。

ここでは操作ログでは見抜けない理由を3点に分けて解説します。

理由① ログは「意図」を示さない

操作ログは「誰が・いつ・どの金融データにアクセスしたか」などの事実を記録するものですが、「なぜその操作を行ったのか」という意図までは示してくれず、金融業務における内部不正検知の大きな課題と言えます。例えば、銀行の従業員が通常業務と見せかけて大量の顧客情報を取得しても、単独の操作では不正か否かを判断できません。

このような顧客情報持ち出し事例は、表面上は業務内に見える行動が見逃されることで発生し、結果的に情報漏洩事例へと繋がるリスクがあります。

理由② 業務内操作と不正操作の区別が困難

正規の金融業務フローの中でも顧客情報や金融データへのアクセスが日常的に発生します。そのため、ログに記録された操作が「業務の範囲内」なのか「逸脱している」のかを判断するには、文脈の理解が不可欠です。単純なルールベースの検知では、正常操作と不正の区別がつかず、結果として過検知・誤検知が多発してしまいます。

理由③ 膨大なログ量により見落としが発生

大規模な金融システムでは、その操作量から膨大なログが生成されることも想定されます。こうした膨大なデータの中から、異常な操作やパターンを人手で見つけ出すことは極めて困難です。また、ログが複数のシステムに分散している場合、全体像の把握も難しく、不正が断片のまま埋もれてしまうリスクも高まります。

情報漏洩を「兆候の段階」で可視化するには

銀行などの金融機関における情報漏洩事例への対策は、もはや事後対応だけでは不十分です。今重要とされているのは、顧客情報持ち出し事例や金融データのセキュリティを脅かす事態に発展する前の「兆候」を捉えることです。複数のシステムを横断し、行動の流れや変化から兆候を捉える統合的な分析が不可欠になっています。

ここでは兆候検知に有効な方法を3つ紹介します。

方法① ログを統合し、システム間の関連性を可視化

顧客管理システム、ファイル共有、メールなど、各システムのログを個別に見るだけでは、断片的な情報しか得られません。ログを統合的に収集・分析することで、「誰が」「何を目的に」「どのように情報へアクセスしたか」といった行動の関連性を可視化でき、不正の兆候を早期に発見することが可能です。

方法② 行動ベースの異常検知と文脈理解

通常業務と異なる行動(例えば、深夜アクセス、短期間での大量の顧客情報ダウンロードなど)を自動的に検出することは、情報漏洩事例につながる初期の兆候を捉える上で極めて重要です。

しかし、過検知や誤検知を抑え、顧客情報持ち出し事例の兆候を見抜くためには、システムによる分析だけでなく、担当者による金融業務の文脈を理解した照合体制の構築が不可欠です。これにより、不要なアラートに振り回されることなく、リスクの高い行動に焦点を当てることができます。

方法③ 分析基盤を活用し、継続的な監査体制を構築

単発的な監視や突発的な調査だけでは、金融データのセキュリティを継続的に確保し、内部リスクを抑止することは困難です。そのため、銀行などの金融機関においては、内部統制の強化とガバナンスを可視化し、リスク検知のみならず、情報漏洩事例発生時の証跡保全や説明責任にもつながる継続的な監査体制の構築が必須です。

金融機関の情報漏洩に備えるならエルテス

銀行や証券会社などの金融機関を中心とする金融業界の情報漏洩対策は、従来の単なる防御策では防ぎきれない、内部からの顧客情報持ち出し事例や情報漏洩事例に発展する前の兆候を早期に捉える検知力が求められます。

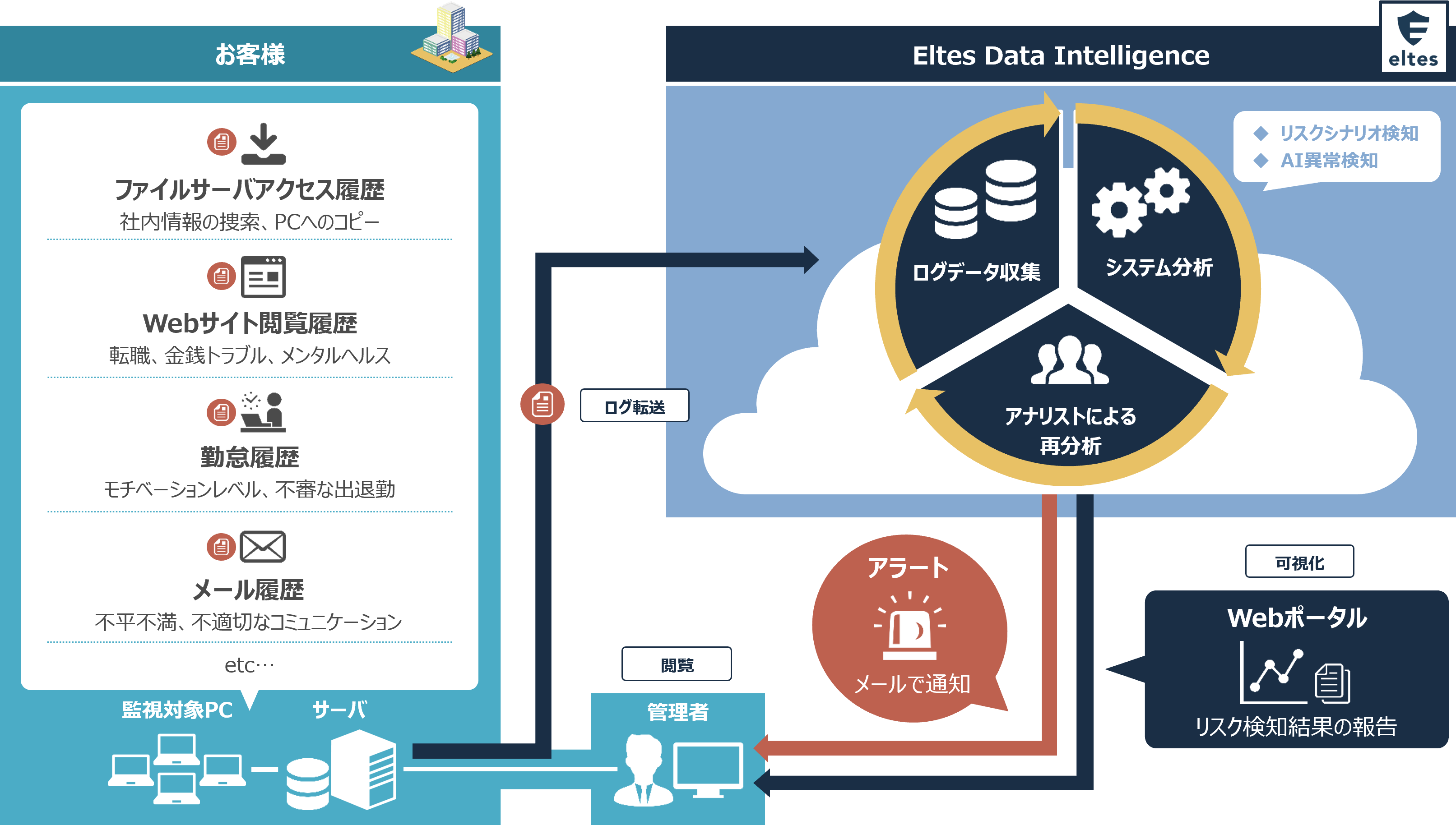

エルテスの内部脅威検知サービス(Internal Risk Intelligence)では、AIとアナリストによるハイブリッド体制でのログ分析を実施することで、金融業界特有の複雑な金融業務環境下で発生しうる内部不正の兆候もいち早く検知できます。

内部脅威検知サービスはお客様のログ分析を代行するサービスです。単一のログだけでなく、顧客管理システム、取引システム、ファイル共有、メールなど、金融業務システム間で使用されたログを相関的に分析し、不正アクセスや情報持ち出しといった、通常とは異なる不審な内部脅威の兆候を自動検出します。

加えて、専門アナリストが金融業務の複雑な文脈や厳格な規制要件を加味して判定することで、過検知・誤検知を抑えながら、情報漏洩リスクや内部不正の本質を見極めることができます。「判断の質」と「分析の深さ」を両立できる点が、金融機関に選ばれる理由です。

導入事例

実際に内部脅威検知サービスを導入していただいている三菱UFJ eスマート証券株式会社様では、導入前は内部不正および情報漏洩リスクのモニタリングを独自で行っていました。

しかし、膨大なログの分析は、コア業務に携わる担当者にとって大きな負担となり、多くの時間を要することが課題となっていました。

内部脅威検知サービスでは、ログの量によらず内部リスクを分析できるので、月次単位で行っていたログ分析を導入以降は日次で行えるようになりました。結果として、現場の負担は大幅に軽減されました。

まとめ

金融機関における機密性の高い顧客情報や金融データの情報漏洩は、ひとたび発生すれば、発生後の対応だけでは顧客からの信頼や社会的評価を回復することは極めて困難です。

重要なのは、潜在的な脅威の兆候を早期に捉え、被害が拡大する前に未然に封じ込める対策体制を構築することです。そのためには、外部からのサイバー攻撃対策に加え、特に内部からの情報漏洩リスクに対する継続的な監視と検知が不可欠です。

エルテスの「内部脅威検知サービス(IRI)」は、金融業務の豊富な現場実績と知見をもとに、内部不正や情報持ち出しといった情報漏洩リスクの可視化・相談にも対応しております。

サービスの導入に関するご相談、および情報漏洩対策における具体的な課題がございましたら、ぜひお気軽にお問い合わせください。

金融機関の情報漏洩対策の相談はエルテスへ