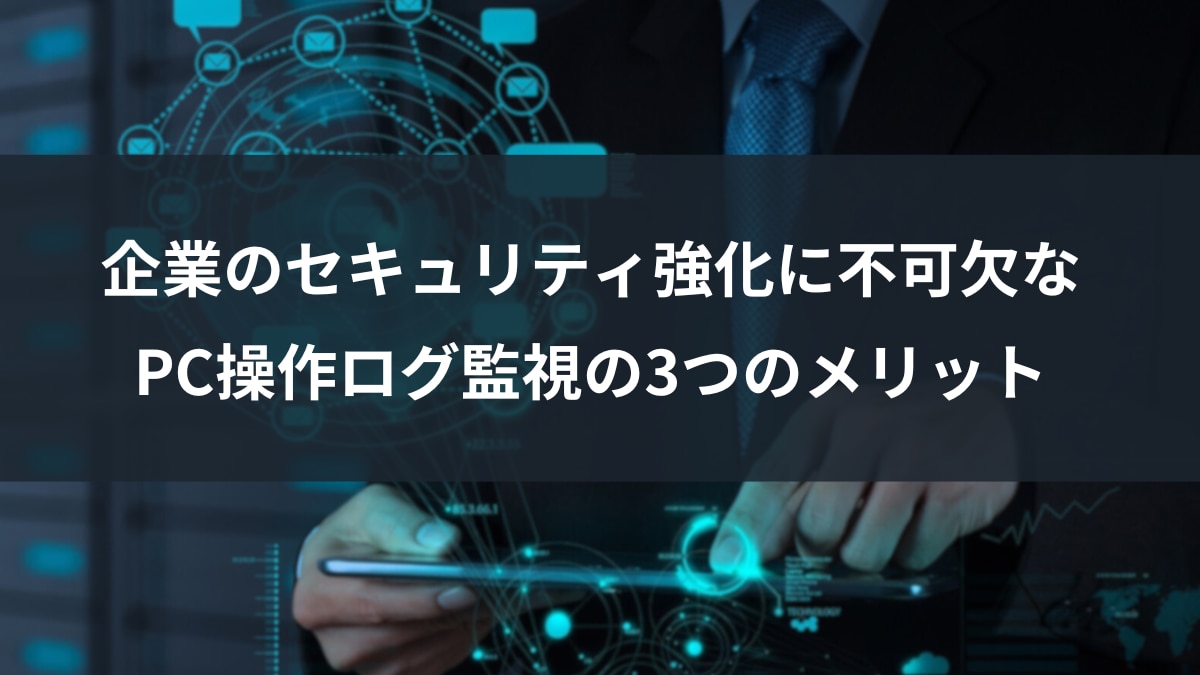

企業のセキュリティ強化に不可欠なPC操作ログ監視の3つのメリット

近年、内部不正による情報漏洩事件の報道を目にする機会が増え、多くの企業でセキュリティ対策の強化が重要課題となっています。特に、テレワークの普及により従業員の働き方が多様化する中で、従来の物理的な監視だけでは対応しきれないリスクが増大しています。このような状況下で、企業の情報資産を守るために不可欠なのが「PC操作ログの監視」です。PC操作ログを監視することは、単に不正行為を検知するだけでなく、多岐にわたるメリットを企業にもたらします。

このコラムでは、PC操作ログが企業のセキュリティ体制においてなぜ重要なのか、PC操作ログ監視がもたらす3つの主要なメリットについて詳しく解説します。

目次[非表示]

- 1.PC操作ログとは?企業のセキュリティにおける重要性

- 2.PC操作ログの種類

- 3.内部不正対策におけるPC操作ログを監視する3つのメリット

- 3.1.① 不正行為の抑止効果

- 3.2.② 不正行為の早期発見と原因究明

- 3.3.③ コンプライアンス遵守と監査対応の強化

- 4.PC操作ログを取得・監視する2つの方法

- 4.1.OSの標準機能で取得するメリット: 追加コストが不要

- 4.2.OSの標準機能で取得するデメリット: 専門知識が必要で一元管理が困難

- 4.3.ログ監視ツールを導入するメリット: 多様なログを自動取得でき、高度な分析が可能

- 4.4.ログ監視ツールを導入するデメリット: 導入・運用にコストがかかる

- 5.内部脅威検知サービス(Internal Risk Intelligence)を活用した内部不正対策

- 6.まとめ

▶ ログ分析・調査の課題を解決するサービスは以下のページで紹介しています

PC操作ログとは?企業のセキュリティにおける重要性

PC操作ログとは、企業内で使用されているPC端末上で「いつ」「誰が」「どの端末で」「何をしたか」という、ユーザーの具体的な操作内容を記録したデータのことです。これは、単に技術的な履歴を記録するだけでなく、企業の重要な情報資産を保護し、従業員による不正行為や意図しないミスを特定するための、極めて重要な「証跡」となります。

特に内部不正対策において、PC操作ログは極めて重要です。なぜなら、内部不正は外部からの攻撃とは異なり、正規の権限を持つ従業員によって行われるケースも多いため、侵入の痕跡が残りにくく、発見が困難なケースが多いからです。PC操作ログを継続的に監視し分析することで、通常とは異なる不審な行動パターンを早期に検知し、情報漏洩などの重大なインシデントへと発展する前に食い止めることができます。

PC操作ログの種類

PC操作ログは、企業のセキュリティとコンプライアンス強化に不可欠であり、操作内容に応じて以下のような種類と具体的な役割があります。

PC稼働ログ

PC稼働ログとは、PCの起動やシャットダウン、ユーザーのログイン・ログオフといったシステムに関する基本的なイベントを記録するログであり、主に従業員の勤務実態の把握や不審な利用の検知に用いられます。

【具体的な検知例】

- 深夜・休日といった通常業務時間外の不自然なログイン

- タイムカードの記録と実際のPC利用時間の乖離

ファイル操作ログ

ファイル操作ログは、PC上でファイルに対して行われた、作成、閲覧、編集、コピー、削除、移動といった操作を詳細に記録するログであり、企業の機密情報や個人情報の漏洩対策として極めて重要な役割を果たします。

【具体的な検知例】

- 退職予定者による大量の機密情報を含んだファイルのコピー

- 通常業務とは無関係な部署の重要ファイルへのアクセス・閲覧

外部デバイスログ

外部デバイスログとは、PCに接続されたUSBメモリや外付けハードディスクなどの外部記憶媒体の利用履歴を記録するログであり、情報漏洩の経路となりやすい外部デバイスの悪用リスクを監視するために不可欠です。

【具体的な検知例】

- 許可されていない個人の外部デバイス接続

- 外部デバイスへの大容量の機密データの書き込み

Webアクセスログ

Webアクセスログは、従業員がPCからインターネット上でどのような活動を行ったかを記録するログであり、業務中の私的利用の把握やセキュリティリスクの特定に重要な役割を果たします。

【具体的な検知例】

- 業務と無関係な求人サイトやSNSなどへの長時間のアクセス

- 個人用クラウドストレージやWebメールへの機密情報のアップロード

印刷ログ

印刷ログは、PCから行われた印刷に関する情報を記録するログであり、紙媒体での機密情報持ち出しリスクに対する重要な監査証跡となります。

【具体的な検知例】

- 重要文書の不必要な大量印刷

- 通常業務で印刷をほとんど行わないユーザーによる突然の大量印刷

メールの送受信ログ

メールの送受信ログは、PCから送受信された電子メールに関する詳細な情報を記録するログであり、メールを介した情報漏洩対策やサイバー攻撃の経路特定において欠かせない証跡となります。

【具体的な検知例】

- 機密情報を私用メールアドレスや競合他社のドメインに転送・送信する行為

- 大量の宛先に機密ファイルを含むメールを誤送信した際の状況把握と追跡

内部不正対策におけるPC操作ログを監視する3つのメリット

ここでは、内部不正対策におけるPC操作ログを監視することで得られる主な3つのメリットに焦点を当て、具体的にどのような効果が期待できるかを詳しく紹介します。

▶【セキュリティ・コンプライアンス担当者必見】情報漏洩実態資料をダウンロード

① 不正行為の抑止効果

PC操作ログを取得し、従業員のPC操作を監視しているという事実そのものが、内部不正に対する心理的抑止力として機能します。従業員は「自分の行動は記録されており、万が一不正行為を行えば必ず発覚する」という意識を持つため、出来心による機密情報の持ち出しや不正なシステムアクセスといった行為を未然に防ぐ効果が期待できます。

従業員が情報セキュリティポリシーを遵守したPC利用を心がけるきっかけにもなるため、組織全体のセキュリティ意識向上にも寄与すると考えられます。

▶ ログ監視ツールを導入したことで内部不正を抑止した導入企業様の事例はこちら

② 不正行為の早期発見と原因究明

万が一内部不正が発生してしまった場合でも、PC操作ログは異常な行動の早期発見と事後の原因究明に不可欠な情報源となります。例えば、通常ではあり得ない深夜時間帯の大量ファイルコピーや、退職を控えた従業員による機密情報への頻繁なアクセス履歴など不正行為の兆候を検知することで、情報が外部に流出する前に食い止められる可能性が高まります。

また、実際にセキュリティインシデントが発生した後には、PC操作ログが客観的な証拠として機能します。「いつ」「誰が」「どのような操作を行ったのか」という詳細な記録があることで、被害の範囲を正確に特定し、不正行為の原因を究明し、再発防止策を策定するための重要な手がかりとなります。企業のレピュテーション低下や損害賠償といったリスクを最小限に抑えることにもつながります。

▶ 事例から学ぶ、転職者による情報持ち出し特徴の資料を【無料】ダウンロード

③ コンプライアンス遵守と監査対応の強化

PC操作ログの管理は、複数の法規制への対応に不可欠な要素です。ログ監視とコンプライアンス遵守の関係性を、具体的な法律を例に挙げて解説します。

・金融商品取引法に基づく内部統制報告制度(J-SOX法)への対応

日本の財務報告に係る内部統制報告制度である「金融商品取引法に基づく内部統制報告制度(J-SOX法)」への対応において、ログ監視は極めて重要です。内部統制の定義について、金融庁によって下記のように定義されています。

内部統制とは、基本的に、業務の有効性及び効率性、財務報告の信頼性、事業活動に関 わる法令等の遵守並びに資産の保全の4つの目的が達成されているとの合理的な保証を得るために、業務に組み込まれ、組織内の全ての者によって遂行されるプロセスをいい、 統制環境、リスクの評価と対応、統制活動、情報と伝達、モニタリング(監視活動)及び IT(情報技術)への対応の6つの基本的要素から構成される。

中でも、財務報告の信頼性を確保するため、IT統制の一環としてシステムログの厳格な管理が不可欠です。PC操作を含むシステムのログは、「IT全般統制」および「IT業務処理統制」において中心的な役割を担い、「いつ」「誰が」「どのような操作を行ったのか」という記録を詳細に管理されることで、監査可能な状態を維持し、監査報告における透明性と説得力を大幅に向上させます。

・経済安全保障推進法への対応

さらに、近年施行された経済安全保障推進法でも、操作ログが重要視されています。2024年5月より、基幹インフラ事業を担う「特定社会基盤事業者」は、特定重要設備の導入や重要維持管理を外部に委託する際、原則として主務省での厳格な審査を受けることが義務付けられ、この審査においても委託先を含めた操作ログの適切な管理体制が重要とされています。

参考: 「経済安全保障推進法における特定社会基盤役務の安定的な提供の確保に関する制度」金融庁

PC操作ログを取得・監視する2つの方法

企業がPC操作ログを取得・監視する方法には、大きく分けて2つのアプローチがあります。一つはOSに標準搭載されている機能を利用する方法、もう一つはログ監視ツールを導入する方法です。ここでは、それぞれの方法のメリットとデメリットを詳しく紹介します。

OSの標準機能で取得するメリット: 追加コストが不要

OSの標準機能の最大のメリットは、追加コストがかからないことです。WindowsのイベントビューアーやMacのコンソールアプリといった機能は、すでにOSに組み込まれているため、ライセンス費用や導入費用が不要で、特に予算が限られている中小企業や、ログ監視を試したい場合に初期費用を抑えて始められます。

OSの標準機能で取得するデメリット: 専門知識が必要で一元管理が困難

OSの標準機能でのログ監視は、設定が複雑で専門知識が必要なこと、取得できるログが限定的であること、複数台のPCログを統合・分析できないことが主なデメリットです。特に、個々のPCでのログ管理は可能ですが、全社的なセキュリティ監視には不向きな点や、細かなユーザー行動の監視には標準機能だけでは不十分である点が課題です。

ログ監視ツールを導入するメリット: 多様なログを自動取得でき、高度な分析が可能

ログ監視ツールを導入する最大のメリットは、収集分析機能の効率性と網羅性にあります。手動でのログ収集にかかる手間が大幅に削減され、PCの稼働、ファイル操作、Webアクセス、印刷など、多種多様な操作ログを網羅的かつ自動的に収集できる環境が整います。

次に、収集された膨大なログデータは、ダッシュボードを通じて可視化され、特定の期間やユーザーの行動履歴を瞬時に特定したり、異常なパターンを発見したりすることが容易になります。例えば、「通常と異なる時間帯のログイン」や「大量の機密ファイルがUSBメモリにコピーされた」といった不審な操作をリアルタイムで検知し、管理者に即座にアラート通知する機能も備わっています。

結果として、ログ分析の負担が軽減され、情報漏洩や不正アクセスなどのインシデントを未然に防ぐことができ、インシデント発生時も被害を最小限に抑えることが可能になり、ログ監視ツールの導入は非常に有効な手段と言えます。

ログ監視ツールを導入するデメリット: 導入・運用にコストがかかる

ログ監視ツールを導入する際のデメリットとして、導入時および運用時に費用が発生する点が挙げられます。

しかし、ログ監視ツールへのコストは、万が一情報漏洩などのセキュリティインシデントが発生した場合に企業が被る損害額を考えれば、投資として十分に価値があります。情報漏洩は、直接的な経済的損失だけでなく、企業の信用失墜やブランドイメージの低下、訴訟リスクなど、計り知れないダメージをもたらす可能性があります。

専用ツールへの投資は、セキュリティリスクを低減し、結果的に企業を守るための合理的な先行投資と見なすことができます。

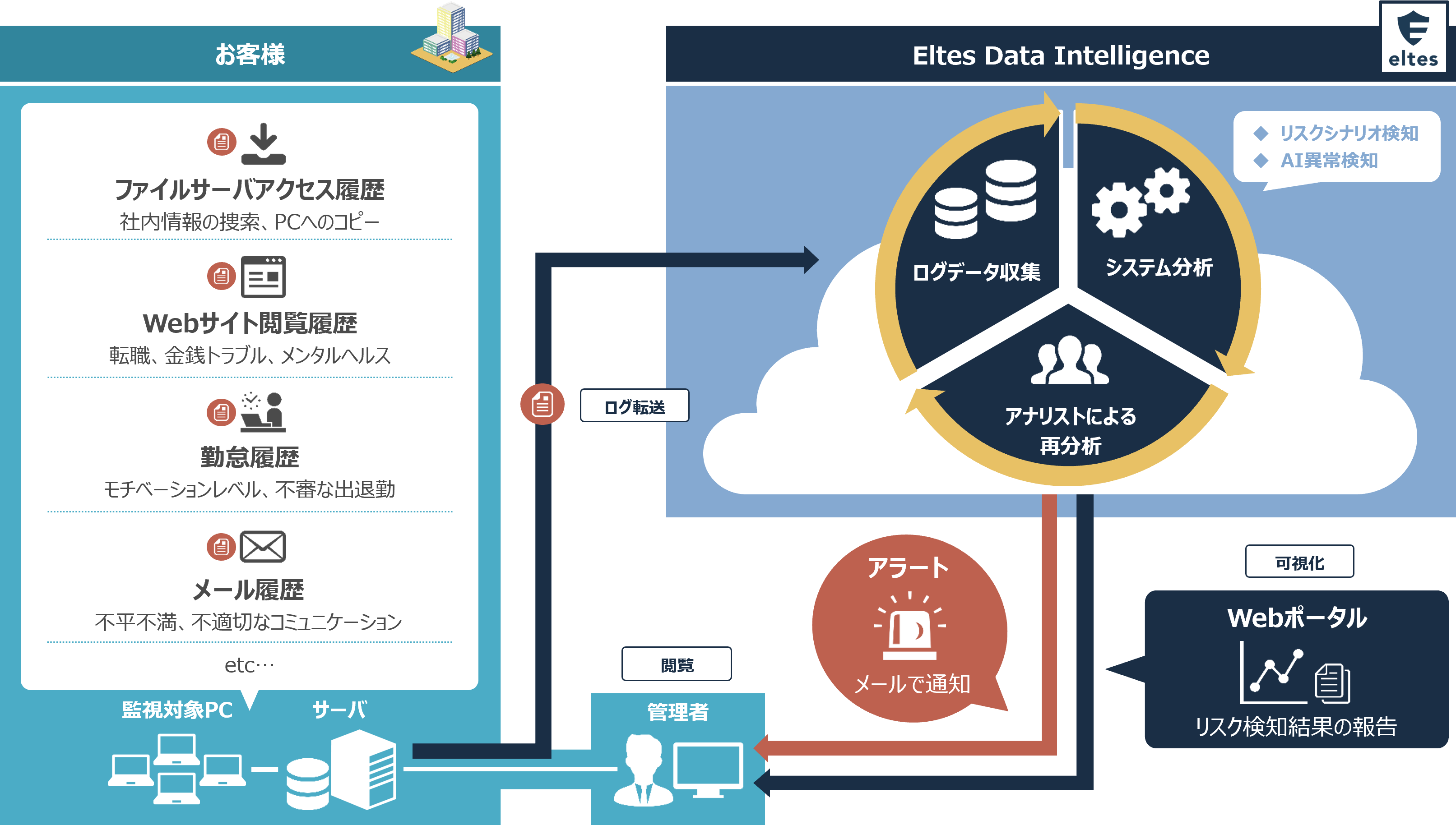

内部脅威検知サービス(Internal Risk Intelligence)を活用した内部不正対策

内部不正対策に特化したサービスとして、エルテスの「内部脅威検知サービス(Internal Risk Intelligence)」は、単なるログ収集ツールとは異なり、操作ログを含むさまざまなログデータから「ヒト」の行動を解析し、企業内部での「異常行動」や、その「動機」「可能性」「兆候」を持つユーザーの動きを検知・可視化することで、重大なインシデント発生を未然に防ぐことを目的としたサービスです。

また内部脅威検知サービスは、不正操作の「結果」ではなく、従業員の行動から不正の「予兆」を検知することに重点を置いており、不正に至る「原因」の分析まで可能なため、再発防止策にも繋がります。分析対象として、導入済みのIT資産管理ツールのログに加え、Microsoft 365、Salesforce、Slackなどの多様なデータの掛け合わせが可能で、複数のデータを相関分析することで、単一データの解析では発見できないリスク予兆も抽出できます。

さらに、AI技術を用いたユーザーの振る舞い検知に加え、過去の内部不正事例などを参考にした1万件を超えるリスクシナリオに基づくパターンマッチングを組み合わせ、AIと人によるハイブリッド分析を実施しているのが特徴です。検知後は、専門アナリストが属性や前後の行動などを考慮して再調査とリスク評価を実施し、その後の対応方針を明確化することで、お客様をサポートします。すべての工程は専用のWebポータルで一元管理され、日々のリスク評価やインシデント対応の進捗管理も可能です。

導入事例紹介:三菱UFJ eスマート証券株式会社様

内部脅威検知サービスを導入していただいている三菱UFJ eスマート証券株式会社様では、導入前は内部不正や情報漏洩リスクのモニタリングを独自に行っていました。

しかし、膨大なログの分析は、コア業務に携わる担当者にとって大きな負担となり、多くの時間を要することが課題となっていました。

サービス導入後は、ログの量に影響されずに内部リスクを分析できるため、日次でのモニタリングが可能となり、現場の業務負担を大幅に軽減しました。

まとめ

今日の企業にとって、PC操作ログの監視は、もはや単なるコストではなく、情報資産を守り、コンプライアンスを遵守し、さらに業務効率化にもつながる戦略的な投資と言えます。サービスの導入に関するご相談、および情報漏洩対策における具体的な課題がございましたら、ぜひお気軽にお問い合わせください。

サービスの導入に関するご相談、および情報漏洩対策における具体的な課題がございましたら、ぜひお気軽にエルテスへご相談ください。

情報漏洩対策のご相談は、エルテスへ