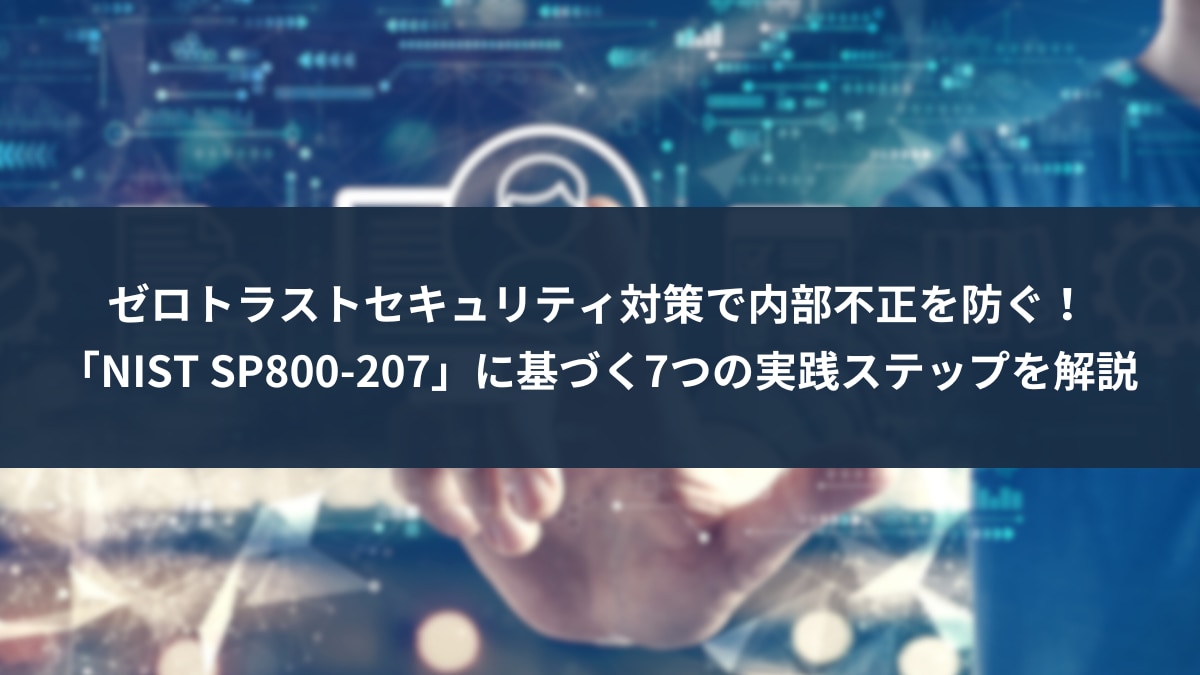

ゼロトラストセキュリティ対策で内部不正を防ぐ!「NIST SP800-207」に基づく7つの実践ステップを解説

リモートワークの普及やクラウドサービスの利用拡大により企業のIT環境は大きく変化し、従来の社内と社外を明確に区別する「境界型セキュリティ」では対応しきれない脅威が急増しています。特に深刻化する内部不正による情報漏洩のリスクは、多くの企業にとって重要な課題です。このような背景から、現代の必須セキュリティ対策として注目されているのが「ゼロトラストセキュリティ」です。

このコラムでは、ゼロトラストの基本概念から、米国国立標準技術研究所(NIST)が公開するガイドライン「NIST SP800-207」に基づいた具体的なゼロトラストセキュリティ対策としての7つの実践ステップをわかりやすく解説します。

目次[非表示]

- 1.ゼロトラストとは

- 2.ゼロトラストセキュリティ対策が現代企業に不可欠な理由

- 3.従来の境界型セキュリティとゼロトラストセキュリティの違い

- 4.ゼロトラストのガイドライン「NIST SP800-207」とは

- 5.NISTによる「ゼロトラストにおける7つの基本原則」

- 5.1.① データソースとコンピュータサービスは、全てリソースと見なす

- 5.2.②「ネットワークの場所」に関係なく、通信は全て保護される

- 5.3.③ 組織のリソースへのアクセスは、全て個別のセッションごとに許可される

- 5.4.④ リソースへのアクセスは動的なポリシーによって決定される

- 5.5.⑤ 組織が保有するデバイスは、全て正しくセキュリティが保たれているように継続的に監視する

- 5.6.⑥ リソースの認証と認可は、全てアクセスが許可される前に動的かつ厳密に実施される

- 5.7.⑦ 資産・ネットワーク・通信の状態について可能な限り多くの情報を収集

- 6.「NIST SP800-207」に基づく内部不正を防ぐ7つの実践ステップ

- 6.1.① 企業のアクターを特定する

- 6.2.② 企業が所有する資産を特定する

- 6.3.③ キープロセスの特定とプロセス実行に伴うリスクの評価

- 6.4.④ ゼロトラスト候補の方針策定

- 6.5.⑤ ソリューション候補の特定

- 6.6.⑥ 初期導入とモニタリング

- 6.7.⑦ ゼロトラストセキュリティの拡大

- 7.ゼロトラストセキュリティ対策が内部不正を防ぐ具体的なシナリオ

- 8.ゼロトラストセキュリティ対策の実現をサポートする【内部脅威検知サービス】

- 9.まとめ

▶ ログ分析・調査の課題を解決するサービスは以下のページで紹介しています

ゼロトラストとは

独立行政法人情報処理推進機構(IPA)の「ゼロトラスト導入指南書」によると、ゼロトラストは以下のように定義づけられています。

ネットワークが侵害されている場合であっても,情報システムやサービスにおいて,各リクエストを正確かつ最小の権限となるようにアクセス判断する際の不確実性を最小化するために設計された概念とアイデアの集合体のことをいう。すべてを信用しないということではなく,すべて確認するということを表す。

ゼロトラストセキュリティ対策が現代企業に不可欠な理由

現代においてゼロトラストセキュリティ対策が不可欠とされる背景には、サイバー攻撃の巧妙化に加え、深刻化する内部不正による情報漏洩リスクの増大があります。独立行政法人情報処理推進機構(IPA)が公開している「情報セキュリティ10大脅威」では、組織における脅威として「内部不正による情報漏洩」が常に上位に挙げられ、その危険性が顕在化されています。

順位 | 「組織」向け脅威 | 初選出年 | 10大脅威での取り扱い (2016年以降) |

|---|---|---|---|

1 | ランサム攻撃による被害 | 2016年 | 10年連続10回目 |

2 | サプライチェーンや委託先を狙った攻撃 | 2019年 | 7年連続7回目 |

3 | システムの脆弱性を突いた攻撃 | 2016年 | 5年連続8回目 |

4 | 内部不正による情報漏えい等 | 2016年 | 10年連続10回目 |

5 | 機密情報等を狙った標的型攻撃 | 2016年 | 10年連続10回目 |

6 | リモートワーク等の環境や仕組みを狙った攻撃 | 2021年 | 5年連続5回目 |

7 | 地政学的リスクに起因するサイバー攻撃 | 2025年 | 初選出 |

8 | 分散型サービス妨害攻撃(DDoS攻撃) | 2016年 | 5年ぶり6回目 |

9 | ビジネスメール詐欺 | 2018年 | 8年連続8回目 |

10 | 不注意による情報漏えい等 | 2016年 | 7年連続8回目 |

独立行政法人情報処理推進機構(IPA)「情報セキュリティ10大脅威 2025 組織編」を基にエルテスが作成

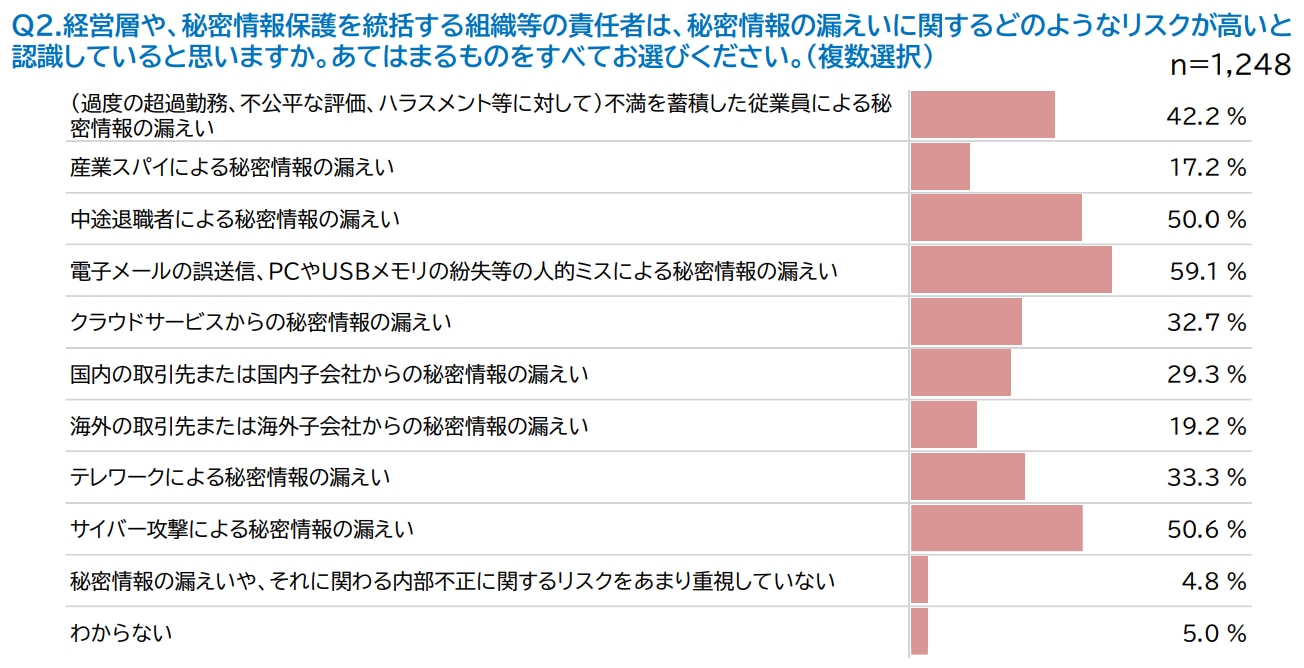

また、独立行政法人情報処理推進機構(IPA)が2024年5月に発表している「内部不正防止対策・体制整備等に関する中小企業等の状況調査」報告書によると、テレワークの普及が内部不正のリスクを深刻化させている現状が明らかになっています。特に、経営層が秘密情報の漏洩に関するリスクとして強く認識しているものとして、「電子メールの誤送信、PCやUSBメモリの紛失等の人的ミスによる秘密情報の漏えい」「サイバー攻撃による秘密情報の漏洩」「中途退職者による秘密情報の漏洩」を挙げています。

引用;独立行政法人情報処理推進機構 (IPA)「内部不正防止対策・体制整備等に関する中小企業等の状況調査」(2024年5月30日公開)

引用;独立行政法人情報処理推進機構 (IPA)「内部不正防止対策・体制整備等に関する中小企業等の状況調査」(2024年5月30日公開)

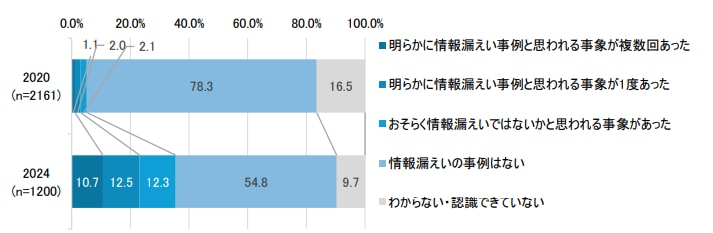

さらに、2025 年 8 月に公開された「企業における営業秘密管理に関する実態調査 2024」調査実施報告書では、営業秘密の漏洩を認識している企業の割合は35.5%が過去5年以内に営業秘密が漏洩したと回答し、2020年度の調査時の5.2%から約7倍に増加したというデータも示されています。

引用;独立行政法人情報処理推進機構 (IPA) 「企業における営業秘密管理に関する実態調査2024」(2025年8月29日公開)

引用;独立行政法人情報処理推進機構 (IPA) 「企業における営業秘密管理に関する実態調査2024」(2025年8月29日公開)

特にテレワーク環境下では、従業員の監視の目が届きにくくなり、プライベートと仕事の区別が曖昧になることで、意図的か否かを問わず内部不正が発生しやすい状況にあります。このような背景から、内部不正は組織にとって対策すべき重要な課題であり、ゼロトラストセキュリティの導入が解決策として挙げられています。

従来の境界型セキュリティとゼロトラストセキュリティの違い

従来の境界型セキュリティとゼロトラストセキュリティは、根本的な考え方が大きく異なります。

従来の境界型セキュリティは、社内ネットワークと外部ネットワークの境界にファイアウォールなどを設置し、外部からの侵入を防ぐことに重点を置いてきましたが、内部に侵入者が存在した場合や内部の利用者が悪意を持った場合に脆弱であるという欠点があり、この弱点はテレワークやクラウド利用の拡大により、いっそう顕在化しています。

一方、ゼロトラストセキュリティはネットワークの内部と外部を区別せず、すべてのアクセスを潜在的な脅威とみなします。たとえ社内の人間であっても、情報資産にアクセスする際には常に「このアクセスは本当に正当なものか」と検証を行い、データやアプリケーションへの個々のアクセスに対してセキュリティ対策を施します。

関連記事:エンドポイントセキュリティの重要性と選び方を徹底解説!

ゼロトラストのガイドライン「NIST SP800-207」とは

NIST SP800-207は、米国国立標準技術研究所(NIST)が公開した「ゼロトラストアーキテクチャ」に関するガイドラインです。NISTは物理科学の研究所であり、技術競争力とイノベーションを高める標準の開発に専念する非規制的な米国政府機関です。NISTの使命は、「経済的安全保障を強化し、生活の質を向上させる方法で、計測科学、標準、技術を進歩させることにより、米国の技術革新と産業競争力を促進すること」です。

NIST SP800-207は、ゼロトラストという抽象的な概念を、企業が実際にセキュリティアーキテクチャを設計・実装するための具体的な定義、構成要素、導入アプローチに落とし込んでいます。企業がゼロトラストを導入する際に「何から手をつければ良いか」「どのような方針で進めるべきか」といった疑問に対し、実践的な指針を提供しています。NIST SP800-207を参照することで、適切な導入方法がわからないという不安を解消し、体系的かつ効果的なゼロトラストセキュリティの構築が可能になります。

NISTによる「ゼロトラストにおける7つの基本原則」

NIST SP800-207では、効果的なゼロトラストセキュリティ対策を設計・実装するための基礎となる以下の7つの基本原則が定義されています。

① データソースとコンピュータサービスは、全てリソースと見なす

ネットワークには、データを送信する小型デバイス、SaaS、アクチュエータに命令を送るシステムなど、さまざまな機能を持つデバイスが存在します。これらはすべて企業のリソースとして扱うべきであり、企業が所有していない個人デバイスであっても、業務上アクセスできる場合にはリソースとして分類することが考えられます。

②「ネットワークの場所」に関係なく、通信は全て保護される

ネットワークの場所が安全であるとは限らないため、通信はどこからであっても同じセキュリティ基準で保護する必要があります。企業ネットワーク内にある資産からのアクセスであっても、自動的に信頼してはいけません。すべての通信は、機密性と完全性を確保し、認証を行ったうえで、最も安全な方法で実施することが求められます。

③ 組織のリソースへのアクセスは、全て個別のセッションごとに許可される

アクセスを許可する前に、アクセス元の信頼性を評価し、必要最小限の権限でアクセスを付与します。信頼は常に最新の状態で評価されるべきであり、あるリソースへの認証が別のリソースへのアクセスを自動的に許可することはありません。

④ リソースへのアクセスは動的なポリシーによって決定される

アクセス権は、クライアントのアイデンティティ、アプリケーションやサービスの種類、デバイスの状態、行動や環境の属性などを基に動的に判断します。たとえば、デバイスのソフトウェアのバージョンや使用状況、アクセス元の場所や時間、観測された行動パターンなどが考慮されます。最小特権の原則を守りつつ、リソースの機密性やリスクレベルに応じたアクセスルールを設定します。

⑤ 組織が保有するデバイスは、全て正しくセキュリティが保たれているように継続的に監視する

企業はすべての資産を自動的に信用せず、セキュリティ対策の状況を常に監視し、脆弱性があれば修正やパッチ適用を行う必要があります。侵害の疑いがあるデバイスや、企業が管理していない資産は、安全性の高い企業所有デバイスとは異なる扱いを受ける場合があります。こうした状況を把握するために、継続的な監視と報告の仕組みを整えることが重要です。

⑥ リソースの認証と認可は、全てアクセスが許可される前に動的かつ厳密に実施される

アクセスを許可する前に、認証と認可を徹底し、アクセス後も信頼を継続的に見直します。ゼロトラストアーキテクチャを導入する企業は、ID管理(ICAM)や資産管理システムを導入し、多要素認証(MFA)を組み合わせることが推奨されます。アクセス状況に応じて再認証を行うなど、セキュリティと利便性のバランスを取った運用が求められます。

⑦ 資産・ネットワーク・通信の状態について可能な限り多くの情報を収集

企業は資産のセキュリティ状態やネットワークトラフィック、アクセスリクエストに関するデータを継続的に収集し、分析結果をもとにポリシーを改善していく必要があります。アクセスリクエストの背景をより正確に理解し、セキュリティ体制全体を強化することができます。

▶ 【セキュリティ・コンプライアンス担当者必見】情報漏洩実態資料ダウンロード

「NIST SP800-207」に基づく内部不正を防ぐ7つの実践ステップ

これまでのゼロトラストの説明を踏まえ、ここからはNISTの基本原則に基づいた内部不正対策を実現するためのゼロトラストセキュリティ対策導入を、具体的な7つの実践ステップに分けて解説します。

① 企業のアクターを特定する

まず、自社システムにアクセスするすべての「アクター(ユーザーやデバイス、アプリケーション)」を明確に把握します。従業員や委託先、クラウド上のアプリケーションなど、誰がどこからアクセスするかを整理し、信頼できる識別や認証方法を設定します。

② 企業が所有する資産を特定する

次に、自社が保有・管理する情報資産(サーバー、データベース、クラウドサービス、端末など)を洗い出します。ゼロトラストの考え方では、あらゆる資産を守るべき対象として把握し、アクセス制御の対象範囲を明確にします。

③ キープロセスの特定とプロセス実行に伴うリスクの評価

業務における「重要プロセス(キープロセス)」を特定し、どのような情報に依存しているか、どんなリスクが存在するかを評価します。例えば、データ共有やリモートアクセスなどに潜む内部不正や情報漏洩のリスクを洗い出します。

④ ゼロトラスト候補の方針策定

評価結果に基づき、自社の業務特性に合ったゼロトラストポリシーを策定します。すべての通信を検証し、信頼を都度確認するという基本方針を具体的なルールに落とし込みます。

⑤ ソリューション候補の特定

策定した方針を実現するために必要なセキュリティソリューションを選定します。たとえば、ID管理(ICAM)、多要素認証(MFA)、アクセス制御、ログ監視、ネットワーク分離など具体的な仕組みを検討します。

⑥ 初期導入とモニタリング

まずは優先度の高い領域から試験導入し、アクセス制御の有効性やシステムへの影響をモニタリングします。運用を通じて、設定の見直しやルールの最適化を行い、ゼロトラストの仕組みが実際の業務に適合しているかを確認します。

⑦ ゼロトラストセキュリティの拡大

初期導入で得た知見をもとに、ゼロトラストセキュリティモデルの範囲を段階的に拡大します。全社的なセキュリティポリシーや運用ルールに統合し、継続的なモニタリングと改善を重ねることで、組織全体として「信頼を前提にしない」安全な環境を確立します。

ゼロトラストセキュリティ対策が内部不正を防ぐ具体的なシナリオ

ゼロトラストセキュリティが内部不正対策においてどれほど効果的であるかを、具体的なシナリオを通してご説明します。例えば、退職を控えた従業員が企業の機密情報を不正に持ち出そうとするケースを想定してみましょう。

退職を控えた従業員Aさんが、社内ファイルサーバーから顧客リストや設計図面などの機密情報を不正にコピーしようとしたとします。

従来のセキュリティ環境では、Aさんが正規のアカウントで社内ネットワークに接続している限り、不正な操作であっても「通常の業務行為」として見過ごされてしまうことが少なくありませんでした。結果として、退職直前の大量データ持ち出しなどのリスクを、リアルタイムに把握できないという課題があります。

一方で、ゼロトラストセキュリティの考え方を採用した環境では、すべてのアクセスを「信頼せず検証する」ことが原則とされ、行動監視と異常検知の仕組みが常時稼働しています。Aさんが通常とは異なる時間帯にファイルへアクセスし、過去の業務履歴から外れたデータを大量にダウンロードしようとした場合、その挙動は即座に異常として検知されます。システムはアクセス元デバイス、操作の頻度、通信量などを総合的に分析し、通常パターンからの逸脱をリアルタイムで判断し、管理者には自動アラートが送られ、必要に応じてアクセス制御やアカウントロックなどの対応が取られます。

さらに、行動データの蓄積により、個々のユーザーの「業務上の通常行動」が学習されるため、より精度の高い異常検知が可能です。意図的な情報持ち出しだけでなく、誤操作や不注意による情報漏洩の兆候も早期に把握することができます。結果として、企業は「不正が起きてから対処する」体制から、「不正が起こる前に兆候を検知する」体制へとシフトできるのです。

▶ 事例から学ぶ転職者による情報持ち出しの特徴を【無料】ダウンロード

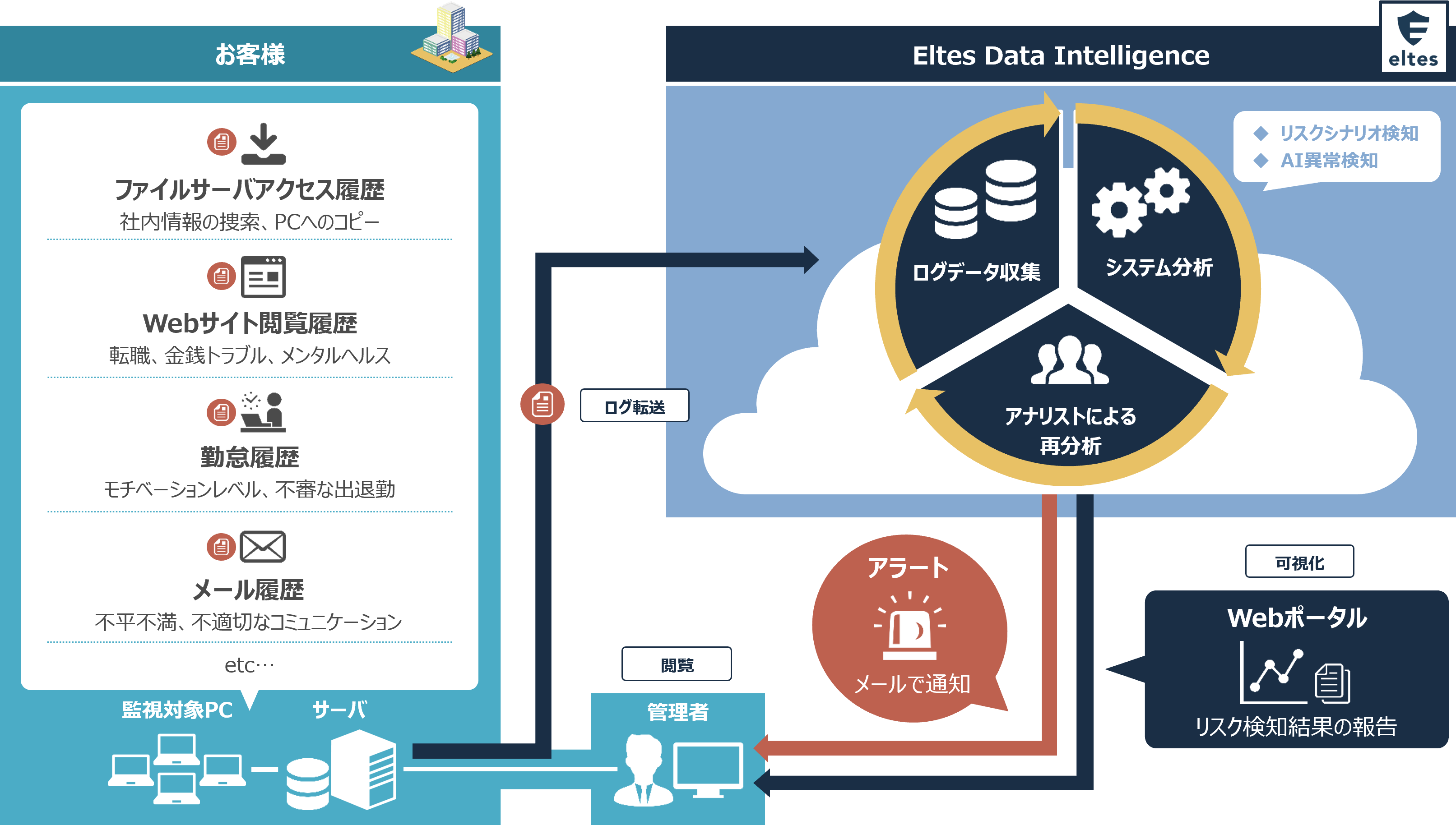

ゼロトラストセキュリティ対策の実現をサポートする【内部脅威検知サービス】

ゼロトラストセキュリティ対策には、情報資産の可視化、厳格な認証・認可、特に「全アクセスのログ収集と常時監視」「不審な挙動の検知と分析」が不可欠ですが、これらを自社で全て構築し運用するには専門知識と多大なリソースが必要です。

エルテスの「内部脅威検知サービス(Internal Risk Intelligence)」は、お客様のシステムログを一元的に収集・分析し、従業員の通常業務パターンから逸脱する不審な行動を自動で検知します。例えば、普段アクセスしない時間帯の機密情報へのアクセスや、短期間での大量データダウンロードなど、内部不正につながる可能性のある兆候を早期に特定し、管理者へ通知することで、迅速な対応を可能にします。専門的な知見を持つアナリストが監視を行うため、セキュリティ担当者の運用負荷を軽減しながら、ゼロトラスト環境下での内部脅威対策を強化できます。

加えて、エルテスの内部脅威検知サービスは国産の内部脅威検知の専業サービスであり、現在は大手製造業や金融機関を中心に幅広い業種での導入が進んでいます。

まとめ

このコラムでは、内部不正のリスクが高まる中で、ゼロトラストセキュリティ対策が企業にとって不可欠であることを詳しく解説しました。ゼロトラストは、社内外の区別なく「何も信頼せず、常に検証する」という原則に基づき、あらゆるアクセスを厳格に管理することで、情報資産を守ることができます。

内部不正対策を具体的に始めたい、あるいは現在のセキュリティ体制に不安を感じている企業様は、ぜひお気軽にエルテスへご相談ください。

情報漏洩対策のご相談は、エルテスへ