【事例で解説】ヒューマンエラー12分類から見る情報漏洩の原因と企業が取るべき対策

企業で発生する情報漏洩は、サイバー攻撃だけでなく、従業員による操作ミスや確認不足といったヒューマンエラーが原因となるケースも多くあります。近年は社内要因による情報漏洩が増加傾向にあり、外部攻撃を前提とした従来のセキュリティ対策だけでは対応が難しくなっています。

このコラムでは、ヒューマンエラーを整理する枠組みである「ヒューマンエラー12分類」を取り上げます。各分類の発生要因と対策を整理するとともに、実際に起きた情報漏洩事例を交えながら、従来のセキュリティ対策の限界と、内部不正やヒューマンエラーによるリスクを低減するための対策を解説します。

目次[非表示]

- 1.「ヒューマンエラー12分類」の定義と原因

- 1.1.①不注意(見落とし・確認忘れ)

- 1.2.②錯覚(見間違え・思い込み)

- 1.3.③単調作業による集中力・意識低下

- 1.4.④場面行動本能

- 1.5.⑤知識不足・未経験・不慣れ

- 1.6.⑥慣れによる手抜き、危険軽視

- 1.7.⑦近道、省略行動

- 1.8.⑧チーム内での連絡・コミュニケーション不足

- 1.9.⑨集団欠陥

- 1.10.⑩パニック

- 1.11.⑪疲労

- 1.12.⑫高齢者の心身機能低下

- 2.ヒューマンエラーを防ぐ対策

- 3.事例から学ぶヒューマンエラー起点の情報漏洩

- 4.なぜ従来の情報漏洩対策では防げないのか

- 5.エルテスの内部脅威検知サービスが退職データ持ち出しを防ぐ仕組み

- 6.まとめ

「ヒューマンエラー12分類」の定義と原因

「ヒューマンエラー12分類」は、様々な業界で発生する人的ミスを12の典型的なパターンに分類し、それぞれの特性や背景を把握しやすくするための考え方です。ここでは、それぞれの特性がどのようにエラーの原因となるのかを解説します。

①不注意(見落とし・確認忘れ)

集中力の低下や確認不足による見落とし・確認忘れなどのヒューマンエラーを指します。

業務例としては、CcとBccの指定ミス等によるメールの宛先間違いや添付ファイルのミスにより機密情報を社外へ誤送信するケースや、個人情報を誤った宛先やグループに送ってしまうケースが挙げられます。

関連記事:ビジネスメールの誤送信を防ぐための意識と起きたときの対処法とは

②錯覚(見間違え・思い込み)

画面表示や通知内容の誤認、あるいは過去の経験に基づく思い込みによって判断を誤ることで発生するヒューマンエラーを指します。

業務例としては、類似したファイル名やサーバー名を誤認し、本来操作すべきではないシステムやデータに対して処理を実行してしまうケースが挙げられます。

③単調作業による集中力・意識低下

反復的な作業や変化の少ない業務を継続することで注意力が散漫になり、確認忘れや判断ミスを引き起こすヒューマンエラーを指します。

業務例としては、大量のシステムログやアラートを監視する業務において、定常的な警告の中に重大な異常の兆候が埋もれ、それを見逃してしまうケースが挙げられます。

④場面行動本能

障害やセキュリティインシデントといった緊急事態に直面した際、状況整理や手順確認を行わず、即時的な判断で操作を実行してしまうことで発生するヒューマンエラーを指します。

業務例として、システム障害の発生時に定められた手順を守らずに独断で特権操作を行ったことが、かえって事態を悪化させ、さらなるシステム停止やデータ削除を引き起こしてしまうケースが挙げられます。

⑤知識不足・未経験・不慣れ

新しいシステムや担当業務の変更に際し、仕様や操作方法に対する理解が不十分なまま業務を行うことで発生するヒューマンエラーを指します。

業務例として、クラウドサービスの導入や運用において、設定内容を十分に理解しないまま操作を行い、機密データのアクセス権限を誤って外部公開してしまうケースや、本来有効化すべき制御や監視が行われないままになってしまうケースが挙げられます。

⑥慣れによる手抜き、危険軽視

作業への熟練に伴う規範意識の低下から、定められた確認手順や申請プロセスを省略しても問題ないと判断し、結果としてルール逸脱や不適切な操作が発生するヒューマンエラーを指します。

業務例として、特権IDを持つ担当者が、パスワードの定期更新や多要素認証の設定を怠ったまま運用を継続するケースや、本来必須である申請や承認フローを経ずに独断で設定変更を行うケース、過去に問題が発生していないことを理由に、監査ログやアクセスログの確認を行わないまま運用が続けられるケースが挙げられます。

⑦近道、省略行動

作業の効率やスピードを優先するあまり、定められた手順や確認プロセスを意図的に省略して操作を行い、結果としてセキュリティ上の不備を残してしまうヒューマンエラーを指します。

業務例として、ファイル共有を迅速に行うために、本来は個別に権限設定を行うべきフォルダを一時的に解除し、そのまま設定を戻し忘れて運用を続けるケースが挙げられます。

⑧チーム内での連絡・コミュニケーション不足

チーム内で業務情報や作業状況が十分に共有されないまま業務が進行し、結果として必要な対応が実施されなかったり、誤った前提で操作が行われたりすることで発生するヒューマンエラーを指します。

業務例として、システム設定の変更内容が引き継ぎ資料や管理台帳に記録されないまま担当者が交代し、次の担当者が変更内容を把握できずに、古い設定を前提とした操作を行ってしまうケースが挙げられます。

⑨集団欠陥

チームや組織全体に誤った手順や判断基準の定着や、「誰かがやるだろう」という集団心理の働きなどから作業の責任範囲や確認主体が曖昧な状態のまま業務が進められることで発生するヒューマンエラーを指します。

業務例として、過去の運用を踏襲する形で、正式な承認なしに設定変更や操作を行うことが慣習化しているケースが挙げられます。

⑩パニック

大規模なシステム障害やサイバー攻撃など、想定外の重大なトラブルに直面した際に、冷静な判断や手順確認ができず、不適切な操作や判断ミスが発生するヒューマンエラーを指します。

業務例として、システム障害やサービス停止などの緊急事態において、誤った情報や操作に基づいて対応してしまうケースが挙げられます。

⑪疲労

長時間の業務や不規則な勤務、連続した作業などにより身体的・精神的な負荷が蓄積し、判断力や集中力、注意力が低下することで発生するヒューマンエラーを指します。

業務例として、システムのリリース作業や障害対応などで連続して夜間作業を行った結果、設定ミスや誤操作が発生するケースが挙げられます。

⑫高齢者の心身機能低下

加齢による視力や判断力、反応速度の衰えが原因で起こるヒューマンエラーを指します。

業務例として、細かい文字やアイコンが見えにくいために誤操作をしてしまうケースや、複数のタスクを同時に処理することが難しく、操作対応が遅れるケースが挙げられます。

ヒューマンエラーを防ぐ対策

ヒューマンエラーを防止するためには、個人の不注意や知識不足からチームや組織の連携不足に至るまで、幅広い要素に対して包括的な対策を講じることが重要です。

まず、メール送信やファイル操作、システム設定や権限変更といった重要な操作については、作業履歴や操作ログが確実に記録し確認できる運用を整備することで、不注意や錯覚、慣れや手抜き、省略行動などの人的ミスを早期に把握し、再発防止につなげることができます。

また、ファイル名やサーバー名の標準化、確認ダイアログや警告表示の導入といったシステム設計上の工夫も、誤認や思い込みによる操作ミスの抑制に効果的です。単調作業や長時間作業、連続した夜間作業などによる集中力低下や疲労を軽減するためには、業務の自動化や作業時間上限の設定、適切な休憩の確保を行うことが有効です。

さらに、新しいシステムやツールの導入時には研修や操作教育を実施するとともに、ログとして記録し確認できる運用を徹底することで、知識不足や不慣れによるミスを最小化できます。

チーム内での情報共有不足や集団欠陥を防ぐには、業務プロセスごとに実行者・確認者・承認者を明確に定義し、申請内容や対応状況、作業結果が一元的に記録される仕組みを整えることが重要です。これによって、引き継ぎ漏れや責任不明確な運用によるヒューマンエラーを早期に検知し、必要に応じて業務プロセスを見直すことが可能となります。

また、緊急事態やパニック時の誤操作に備え、BCPやインシデント対応手順に基づいた訓練を定期的に実施し、優先順位や操作範囲を事前に体に定着させることも有効です。

事例から学ぶヒューマンエラー起点の情報漏洩

ここでは、実際に発生した情報漏洩事例を取り上げ、その原因を「ヒューマンエラー12分類」の視点から分析し、ヒューマンエラーによる情報漏洩がどのように発生し、どのような結果を招いたのかを紹介します。

事例1:メール誤送信による顧客情報漏洩

ある公的機関において、地域向け講座の申込者に対する落選通知メールを送信する際、本来はBccで送信すべきところを誤ってCcで送信してしまい、落選者23名分のメールアドレスおよび一部の氏名が、他の受信者にも閲覧可能な状態で送信される個人情報漏洩が発生しました。

このような事案については、ヒューマンエラー12分類に照らすと、「不注意(見落とし・確認忘れ)」や「錯覚(見間違え・思い込み)」が複合的に関与していた可能性があると考えられます。日常的に行われているメール送信業務であったことから、「いつも通りの手順で問題ないだろう」という思い込みが生じ、送信前の確認が十分に行われなかったことが一因であったとも考えられます。特に、To・Cc・Bccの選択は操作が似ている一方で、情報公開範囲に大きな差が生じるため、錯覚が起こりやすい作業であると思われます。

防止するためには、送信前チェックリストの運用や第三者によるダブルチェックといった基本的な対策が有効であると考えられます。さらに、技術的な対策として、Bcc送信を前提としない一括配信システムの導入や、誤送信時に警告や送信保留が行われるツールを活用することで、ヒューマンエラーによる情報漏洩リスクを低減できる可能性があると思われます。

事例2:データの削除漏れによる個人情報漏洩

ある公的機関において、リース契約で使用していたサーバー用ハードディスクを返却する際、適切なデータ消去が行われないまま業者に引き渡され、最終的に当該ハードディスクがインターネットオークション上で転売される事案が発生しました。

このような事案については、ヒューマンエラー12分類の観点から、「知識不足・未経験・不慣れ」や「慣れによる手抜き・危険軽視」、さらに「チーム内での連絡・コミュニケーション不足」が複合的に影響していた可能性があると考えられます。データ消去に関する専門的な知識が十分でないまま、簡易的な削除方法で対応してしまった可能性や、手順の遵守状況について適切な確認や監督が行われていなかった可能性が考えられます。

防止するためには、物理破壊や磁気消去、専用ソフトウェアによる完全消去など、復元が困難な手法を用いることを明確に定め、その手順を文書化したマニュアルを整備するとともに、関係者への定期的な教育を行うことが有効であると思われます。

事例3:退職者アカウントの不正利用

ある金融企業において、元従業員が退職後にもかかわらず、在職中に取得していた顧客情報を不正に持ち出し、転職先企業で情報を漏洩させていた事案が発生しました。報道によれば、持ち出された顧客情報は約1,000名分にのぼるとされています。

このような事案については、元従業員による意図的な不正行為、いわゆる「内部不正」に該当する事案である一方で、企業側の管理体制にも課題が存在していた可能性があると考えられます。特に、退職後にもシステムへのアクセスや情報の利用が可能な状態であった点については、アカウント管理や権限管理の運用に不備があった可能性があると思われます。

ヒューマンエラー12分類の観点から見ると、「チーム内での連絡・コミュニケーション不足」や「不注意(見落とし・確認忘れ)」が背景に関与していた可能性が考えられます。退職に伴うアカウント管理は、多くの企業で日常的に発生する定常業務である一方、複数の部門をまたぐため、手続きの抜け漏れや確認不足が生じやすい業務であるとも考えられます。結果として、意図しない形で内部不正を許容してしまう環境が残っていた可能性があると思われます。

防止するためには、入退職時におけるアカウント管理プロセスをより厳格に運用することが重要であると考えられます。退職が決定した段階で、関連するすべてのシステムアカウントを速やかに停止または削除する等のワークフローを整備し、確実に実行される仕組みを構築することが有効であると思われます。

加えて、退職者のアカウントが不正に使用されていないかを定期的に確認する仕組みや、通常とは異なる時間帯からのアクセス、業務内容と乖離した操作履歴など、不審な挙動を検知する仕組みを導入することも、内部不正の早期発見につながる可能性があると考えられます。

関連記事:情報漏洩の事例7選。原因から企業がとるべき対策も紹介

なぜ従来の情報漏洩対策では防げないのか

前述の事例からもわかるように、情報漏洩の多くは外部からの攻撃だけでなく、社内の人や業務プロセスを起点として発生しているケースが少なくありません。

しかし、多くの企業で導入されているファイアウォールやアクセス制御、アンチウイルスといった従来型のセキュリティ対策は、主に外部からの不正アクセスを防ぐことを目的とし、社内ネットワークに侵入されてしまうと効果が限定的であり、特に正規の権限を持つ従業員が操作ミスを起こしたり、悪意を持って情報を持ち出したりする内部のリスクに対しては十分に対応できません。

また、あらかじめ定められたルールや条件に基づいて監視を行う仕組みでは、「通常とは異なる時間帯でのアクセス」や「業務内容と乖離した操作」といった微妙な兆候を検知しきれないケースも考えられます。一方で、検知ルールを厳格に設定しすぎると、大量のアラートが発生し「アラート疲れ」を引き起こすおそれがあります。その結果、本来注意すべき重要な兆候が埋もれてしまう可能性があります。

このように、限られた人員や予算の中で運用されている情報システム部門にとって、従来の境界型セキュリティ対策だけで内部で発生する多様なリスクを網羅的に管理することは難しです。そのため、単に「ルールを守らせる」「アクセスを制限する」だけではなく、人の行動や業務の実態に即した視点でリスクを捉える仕組みが、今後ますます重要になっていきます。

▶事例から学ぶ、転職者による情報持ち出しの特徴を【無料】ダウンロード

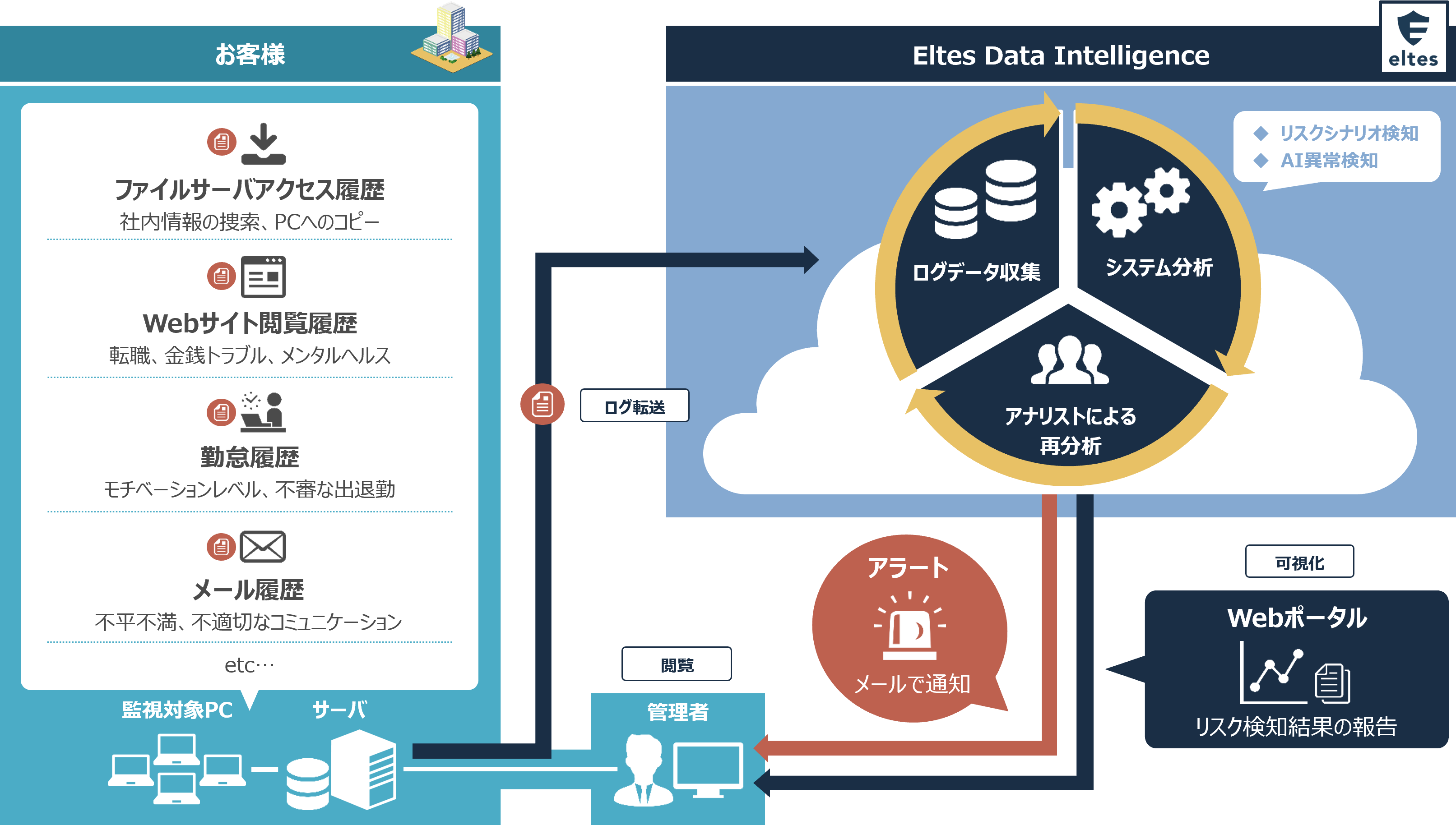

エルテスの内部脅威検知サービスが退職データ持ち出しを防ぐ仕組み

これまでお伝えしてきた通り、従来の境界型セキュリティ対策では、正規の権限を持つ内部ユーザーによる「意図しないミス」や「意図的な不正」を完全に防止することが困難です。こうした課題に対し、エルテスの内部脅威検知サービスでは、UEBA(User and Entity Behavior Analytics)技術を活用し、従業員やシステムの利用状況に着目したリスク検知を行います。

具体的には、従業員のシステム利用ログや操作履歴をもとに、平常時の行動パターンを学習させ、「通常の行動」と異なるふるまいを検知する仕組みを採用しています。これにより、あらかじめ定義されたルールに依存する監視では見逃されがちな、未知の脅威やヒューマンエラーに起因する異常な操作についても、早期に把握できます。

例えば、普段はアクセスしない時間帯に機密情報へアクセスする、業務上の必要性が低いにもかかわらず大量のデータをダウンロードするといった行動は、単体では問題と判断しにくい場合がありますが、平常時の行動と比較することでリスクの兆候として捉えられます。

また、エルテスの内部脅威検知サービスでは、システムによる自動検知だけでなく、専門のアナリストが検知結果を分析・評価する体制を取り入れています。機械的な判定だけでは判断が難しい業務背景や組織特有の事情を踏まえながら分析を行うことで、誤検知の抑制やより実態に即したリスク判断ができるため、セキュリティ担当者が大量のアラートに埋もれることなく、限られた人員でも効率的に対応を進められます。

加えて、検知されたリスク内容や対応状況を定量的なレポートとして可視化できるため、情報システム部門内だけでなく、関連部門との情報共有にも活用しやすい点も特徴です。これにより、内部脅威対策を属人的な判断に委ねるのではなく、組織全体で継続的に管理し、改善していくための基盤を整えることが可能です。

関連記事:UEBAとは?SIEM・EDRとの違いと振る舞い検知の重要性を解説

内部脅威検知サービスの導入事例|株式会社GRCS様

株式会社GRCS様は、企業のリスクマネジメントやセキュリティ関連サービスを提供しており、事業特性上、自社における情報セキュリティ体制の強化は重要な課題の一つでした。従来から操作ログの取得自体は行っていたものの、具体的な分析や改善につなげるという点では、十分に活用できていないという課題を感じられていました。

エルテスの内部脅威検知サービス導入後は、社内の全操作ログを常時分析できる体制が構築され、「従業員のふるまいを見える化」できるようになったと報告されています。例えば、事前の届出がないUSB接続が発生した際には、内部脅威検知サービスのアラートを通じて状況を把握し、該当する従業員へのヒアリングを行うといった運用を継続されています。

こうした取り組みにより、社内全体のセキュリティ意識が向上したことに加え、IPO審査の場においても、「内部脅威検知サービスを導入し、従業員のリスクにつながり得る振る舞いを検知・分析したうえで、適切な対策を行っている」と具体的に説明できたことで、情報セキュリティに関する追加の質問は一切なかったとされています。

さらに、ISMS(情報セキュリティマネジメントシステム)の審査においても、内部脅威検知サービスのレポートがルール遵守状況を示す資料として活用されており、監査対応における運用負担の軽減にもつながったとのお声をいただいております。

まとめ

このコラムでは、情報漏洩の一因とされるヒューマンエラーについて、具体的な事例を交えながら掘り下げてきました。ヒューマンエラーを完全にゼロにすることは容易ではありませんが、「ヒューマンエラー12分類」のような枠組みを用いてヒューマンエラーの背景や要因を体系的に整理し、組織的な対策を講じることで、リスクをより適切に管理できます。

組織全体のセキュリティレベル向上や、内部リスクへの対応強化を検討されている企業様は、ぜひお気軽に資料請求やお問い合わせください。

情報漏洩対策のご相談は、エルテスへ