インサイダー脅威対策のベストプラクティスを徹底解説

現代のビジネス環境では、企業が直面する情報セキュリティリスクが多様化しています。その中でも、外部からのサイバー攻撃と同様に重大な経営リスクとなるのが「インサイダー脅威」です。内部に正規の権限を持つ従業員や取引先などの関係者が、意図的または偶発的に機密情報を持ち出したり、不正にシステムへアクセスしたり、重要データを破壊したりする行為は、企業のブランドイメージを損ない、顧客信頼の喪失や賠償問題にまで発展する恐れがあります。

このコラムでは、見えにくく複雑な「インサイダー脅威」について、概念や種類、背景、さらに組織が取り組むべき具体的な対策のベストプラクティスまでを網羅的に解説します。

目次[非表示]

インサイダー脅威とは

インサイダー脅威は、内部脅威とも呼ばれ、企業と関わる内部関係者(従業員、契約社員、請負業者、ビジネスパートナーなど)によって引き起こされる深刻なセキュリティ上のリスクのことを指します。

一般的には「内部不正」と捉えられがちですが、悪意のある行為だけに限られるわけではありません。従業員の単純なミスによる情報漏洩など、意図の有無に関わらず内部の立場や権限が悪用される状況がすべてインサイダー脅威に含まれます。

インサイダー脅威の種類

インサイダー脅威は、発生意図によって主に以下の2種類に分類されます。

関連記事:情報漏洩原因ランキングからわかる内部不正の実態と今すぐ着手すべき対策

① 悪意によるインサイダー脅威

悪意によるインサイダー脅威とは、内部関係者が意図的に機密情報を持ち出したり、競合企業に販売したり、基幹システムや重要データを破壊したりする行為を指します。金銭的利益を目的に顧客データや営業秘密を外部へ提供するケースや、転職前に設計データやノウハウを持ち逃げする行為、さらに企業への不満や解雇への報復としてシステムを破壊するといった行動などが代表例です。

こうした悪意の行為は、企業の社会的信用を根底から揺るがし、事業継続を脅かすほどの損害をもたらす可能性があります。

② 過失によるインサイダー脅威

過失による脅威は、悪意や意図はないものの、従業員の不注意やセキュリティ知識の欠如が原因で発生するインシデントです。具体例としては、個人情報を含むメールの誤送信、業務で使用しているノートPCやスマートフォンなどのデバイスの紛失、安易なパスワード設定や複数のサービスでの使い回しなどが挙げられます。

また、公共の場で機密情報が記載された書類を置き忘れたりすることも、過失によるインサイダー脅威に繋がります。これらの行動は、たとえ悪意がなかったとしても、情報漏洩やシステム障害といった形で組織に大きな損害を与える可能性があります。

関連記事:内部関係者による脅威とUEBAの重要性|企業が直面する「見えないリスク」とその対策

事例で学ぶインサイダー脅威の実態

インサイダー脅威の種類について解説してきましたが、実際にどのような形で企業に被害をもたらすのかを具体的にイメージすることは難しいかもしれません。

ここでは、インサイダー脅威の主要な2つの種類である「悪意」と「過失」が、どのようにインシデントとして発生するのかを、具体的な事例を通して紹介します。

【悪意の事例】退職者による顧客情報の持ち出しと競合への転職

ある情報通信企業の元従業員が、機密情報を不正に持ち出したとして、不正競争防止法違反の疑いで逮捕される事件がありました。

元従業員は別の通信会社に転職する際、ネットワーク情報を含む電子ファイルをクラウドストレージにアップロードし、個人用メールアドレスに送信してから不正に持ち出したとされています。この事実を知った元従業員が所属していた通信会社は、転職先企業と元従業員に対して営業秘密の利用停止とおよそ1,000億円の損害賠償請求権の一部として、10億円の支払いを求める民事訴訟を提起しました。

持ち出された情報が不正競争防止法で定める営業秘密に該当するとし、元従業員に有罪判決が下り、懲役2年(執行猶予4年)と罰金100万円の判決を命ずる結果となりました。

【過失の事例】クラウド設定ミスによる機密情報の公開

あるITサービス企業が、クラウドサービス上で利用した個人情報約96万件を含むファイルが公開状態であり、対象データが流出しうる状態にあったと明らかにしました。

この企業によると、同社グループではクラウドストレージサービスを利用し、調査の結果、サービスで管理するファイルのアクセス権限において「リンクを知っているインターネット上の全員が閲覧できる」設定になっていると判明し対象ファイルのうち約4千件に顧客、取引先、従業員の氏名・メールアドレス・端末識別番号など合計約96万件の個人情報が含まれていたことが判明しました。

関連記事:情報漏洩の事例7選。原因から企業がとるべき対策も紹介

インサイダー脅威のリスクが特に高い業界

インサイダー脅威は、組織の規模や業種を問わず発生しうるリスクですが、特に発生頻度や被害が甚大になりやすい業界が存在します。取り扱う情報資産の性質やビジネスモデル、法規制の厳しさといった特性が、インサイダー脅威のリスクを高める要因となっています。

ここでは、特に注意すべき業界として「製造業」と「金融業」を挙げ、それぞれの業界がなぜインサイダー脅威に対して脆弱になりやすいのか解説します。

H3: 製造業

製造業は、インサイダー脅威のリスクが特に高い業界の一つです。株式会社サイバーセキュリティクラウドの「企業のセキュリティインシデントに関する調査レポート2024」によると、2024年に国内で発生したセキュリティインシデント全体のうち、約4分の1(24.8%)が製造業で発生しています。データ全体では「人為的ミス」が発生原因の2位に挙げられており、内部要因の大きさがわかります。

その最大の理由は、企業競争力となる重要な知的財産を大量に保有している点にあります。製品の設計図や製造プロセス、独自の技術ノウハウや研究開発データなどは、一度外部に漏洩すれば企業の優位性を影響し、巨額の損害につながる可能性があります。

また、製造業のサプライチェーンは複雑で、多くの下請け企業や協力会社と機密情報を共有する必要があるため、情報漏洩のリスクポイントが多岐にわたります。さらに、熟練した技術者が退職する際に、在職中に培ったノウハウや顧客情報、設計データなどを不正に持ち出すケースもあり、これらが競合他社に渡れば、企業の存続すら危ぶまれる事態に発展する危険性があります。

関連記事:製造業の情報漏洩を防ぐには?技術流出を防ぐ内部対策とログ監視の重要性を解説

▶ 製造業で起こる情報持ち出しリスクと対策資料を【無料】ダウンロード

金融業

金融業もまた、インサイダー脅威に対して高いリスクを抱える業界です。顧客の個人情報や口座情報、取引履歴や資産状況など、金銭的価値が非常に高い情報を大量に扱っており、悪意のある内部関係者にとっては格好の標的となります。

金融業は顧客の信頼の上に成り立っているため、一つの情報漏洩や不正行為が発覚すると、顧客離れやブランドイメージの失墜につながるほか、規制当局からの罰金や業務改善命令といった厳しい措置につながる可能性があります。

金融庁や日本銀行が地域金融機関を対象に行った「日本銀行金融システムレポート別冊:地域金融機関におけるサイバーセキュリティセルフアセスメントの集計結果(2024年度)」でも、インシデントの早期発見・早期対応のために監視対象システムの拡大や、内部システムおよび内部犯行を想定した不審な挙動の監視が重要であると強調されています。

▶ 金融業で起こる情報持ち出しリスクと対策資料を【無料】ダウンロード

インサイダー脅威検知の実践的取り組み

ここからは、具体的な対策に焦点を当て、インサイダー脅威を検知し、組織を守る実践的なベストプラクティスを説明します。

アクセス管理とデータ保護

インサイダー脅威を減らす基本として、「誰がどの情報にアクセスできるか」を適切に管理する仕組みが必要です。役割や業務範囲ごとに権限を細かく分ける方式を導入すると、不要なデータに触れる機会が減り、誤操作や不正利用によるリスクを大幅に低減できます。

また、ファイルやフォルダーに有効期限を設定することで、担当者変更やプロジェクト終了後に不要なアクセスが続く状態を防止でき、過去データが長期間残り続けることによる情報漏洩も避けられます。

さらに、定期的なバックアップは、内部関係者が意図的にデータを削除した場合だけでなく、ミスやマルウェア感染によるデータ消失からの復旧にも役立ち、インサイダー脅威による業務影響を最小限に抑える手段となります。

可視化と監視による早期発見

インサイダー脅威を検出するうえで重要なのが、「どのデータが、どのタイミングで、誰によって利用されているのか」を把握できる状態を作ることです。データ利用状況を可視化する仕組みが整うと、普段とは異なるアクセスや操作が発生した際にすぐに検知できます。

近年注目されている UEBA(User and Entity Behavior Analytics)は、ユーザーや端末の通常の行動パターンを学習し、そこから外れた動きを自動検出する仕組みで、内部不正や不自然なアクセスを早期に発見するのに大きく貢献します。

また、アクセスログの継続的な監視や定期監査を組み合わせることで、異常行動の見落としを防ぎ、問題が重大化する前に対処できるため、インサイダー脅威への対応力が大幅に高まります。

関連記事:UEBAとは?SIEM・EDRとの違いと振る舞い検知の重要性を解説

ヒューマンエラー対策

インサイダー脅威は、悪意による行為だけではなく、従業員のミスから発生するケースも少なくありません。さらに、従業員が情報管理の重要性を理解し危険な行動を判断できるよう、定期的なセキュリティ教育や意識向上プログラムを実施することが欠かせません。こうした取り組みによって、「情報を適切に扱う」という組織文化が根付き、インサイダー脅威の発生を減らすことにつながります。

採用リスクへの対処

採用時のバックグラウンドチェックは、インサイダー脅威を事前に回避するための基本的プロセスの一つです。過去の問題行動やリスク要因を把握しておくことで、悪意ある内部不正行為が発生する可能性を抑えられます。

さらに、人事部門とIT部門が連携し、異動や退職に伴う権限の見直しを徹底することで、退職済みアカウントの放置といったリスクを防ぎ、より完全な内部管理体制を構築できます。

インサイダー脅威対策ならエルテスの内部脅威検知サービス

これまでインサイダー脅威の種類や背景、具体的な検知のベストプラクティスについて解説してきました。これらの対策は多岐にわたり、専門知識と継続的な運用が必要不可欠です。しかし、多くの企業にとって、すべてを自社内で完結させるのは容易ではありません。

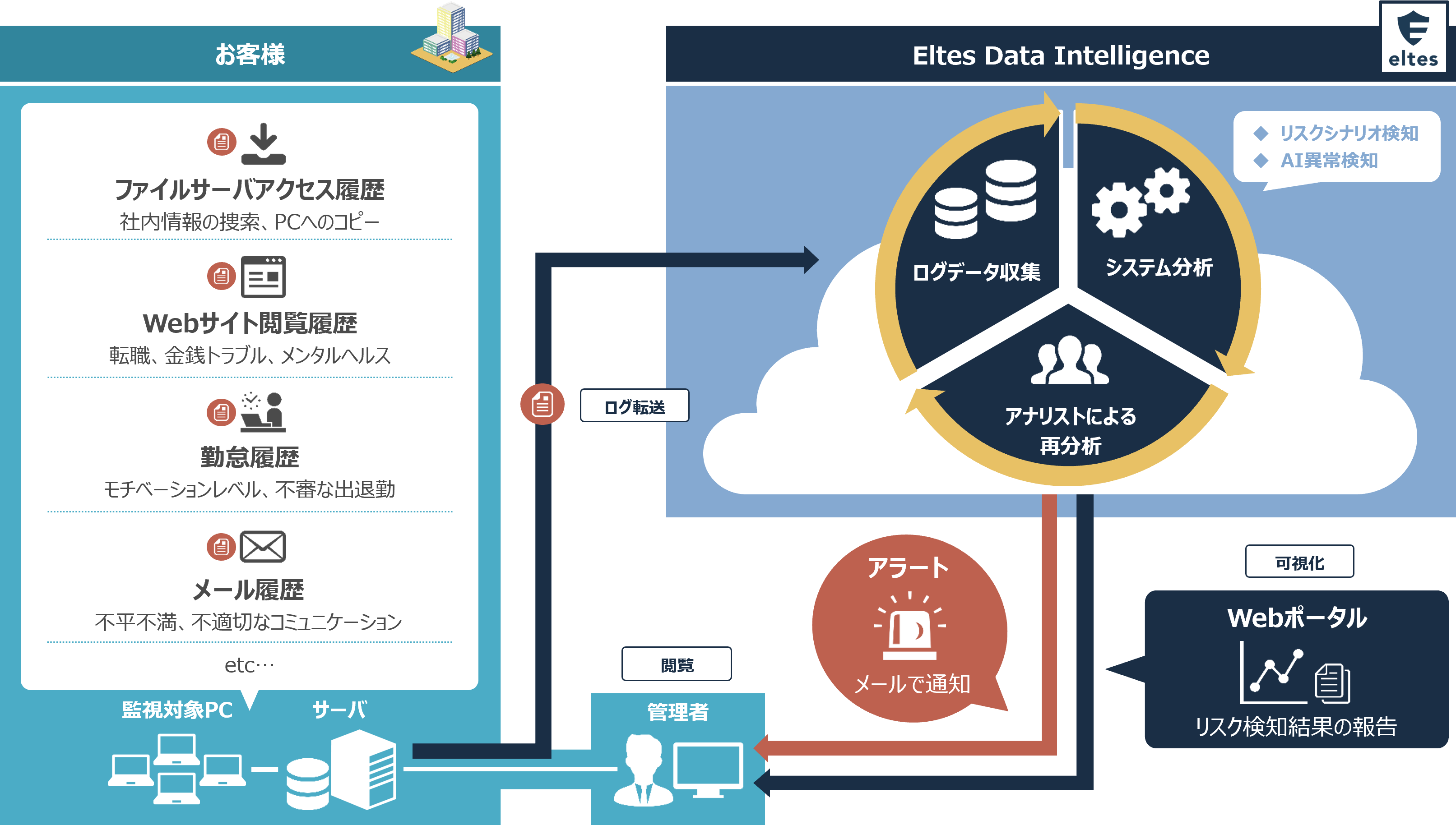

そこで、エルテスが提供する「内部脅威検知サービス(Internal Risk Intelligence)」が、企業のインサイダー脅威対策を強力に支援します。エルテスの内部脅威検知サービスは、UEBAの仕組みに基づく高度な内部脅威対策を実現するサービスです。

ツールの提供のみならず、企業ごとの環境や業務の特性を踏まえ、最適な検知体制を構築します。内部関係者による脅威が顕在化する前にリスクを察知し、情報漏洩などの深刻な被害を回避することを目的としています。

システムと専門アナリストの分析力を掛け合わせた高精度な検知

内部脅威検知サービスの最大の強みは、UEBAの仕組みと経験豊富な専門アナリストの知見を掛け合わせている点にあります。システムは大量のログを解析して異常を自動検出しますが、すべてが脅威であるとは限らないため、検知されたアラートを専門アナリストが精査し、業務文脈を踏まえて判断します。

これにより、誤検知を抑えつつ重大なリスクを見落とさない運用が可能となり、実際に対応が必要な脅威のみを抽出でき、 担当者の負荷を軽減しつつ、インサイダー脅威への対応力を強化する運用が実現します。

▶ 内部脅威検知サービスWebポータルで分かることを【無料】ダウンロード

実績と導入企業の声

内部脅威検知サービスは、信頼性の高さと豊富な実績から多くの企業に導入されています。これまでに金融業や製造業、情報通信業など、幅広い業界の企業で活用され、セキュリティ強化に貢献してきました。特に、機密情報を取り扱う機会の多い企業や、知的財産の保護が重要な企業から高い評価を得ています。

実際、導入企業から以下のようなお声をいただいています。

ログを分析する側の精神的な負担が軽減されただけでなく、従業員の振る舞いが見える化されたことで意識向上にも繋がりました!

日常的にログが確認でき、退職する予定はないものの、不正な行動を実施している従業員の行動を追えるようになりました!

まとめ

このコラムでは、現代のビジネス環境におけるインサイダー脅威の深刻さと、具体的な対策について解説しました。インサイダー脅威対策は、一度行えば完了するものではなく、組織の変化や技術の進化に合わせて継続的に見直し、改善していく必要があります。

エルテスの内部脅威検知サービスは、UEBAを基盤とした行動分析と専門アナリストによる調査支援を組み合わせ、インサイダー脅威の早期検知を支援する仕組みを提供します。インサイダー脅威に備えたい企業様は、ぜひお気軽にエルテスへご相談ください。

インサイド脅威対策のご相談は、エルテスへ